Что такое Cisco SD-Access и что вам нужно про него знать!

Программно-определяемый доступ (Software-Defined Access, SDA), использующий новейшую технологию Cisco, обеспечивает безопасность доступа пользователей и устройств и может стать будущим коммутационной среды вашего компании. Благодаря мощной автоматизации эта технология потенциально обеспечивает значительную экономию труда.

Что такое программно-определяемый доступ Cisco SD-Access?

Чтобы проверить концепцию/проект для заказчика, я потратил в лаборатории много времени на изучение технологии Cisco SD-Access.

Эта статья является первой из запланированной серии, в которой будет рассказываться о том, что я узнал или понял, описываться ключевые концепции и т.д.

В центре внимания данного блога будет «Что такое SD-Access и почему вас это должно волновать?»

Кроме того, мы коротко рассмотрим некоторые конкурирующие (или «вроде как конкурирующие») продукты.

Итак, что же такое Software-Defined Access?

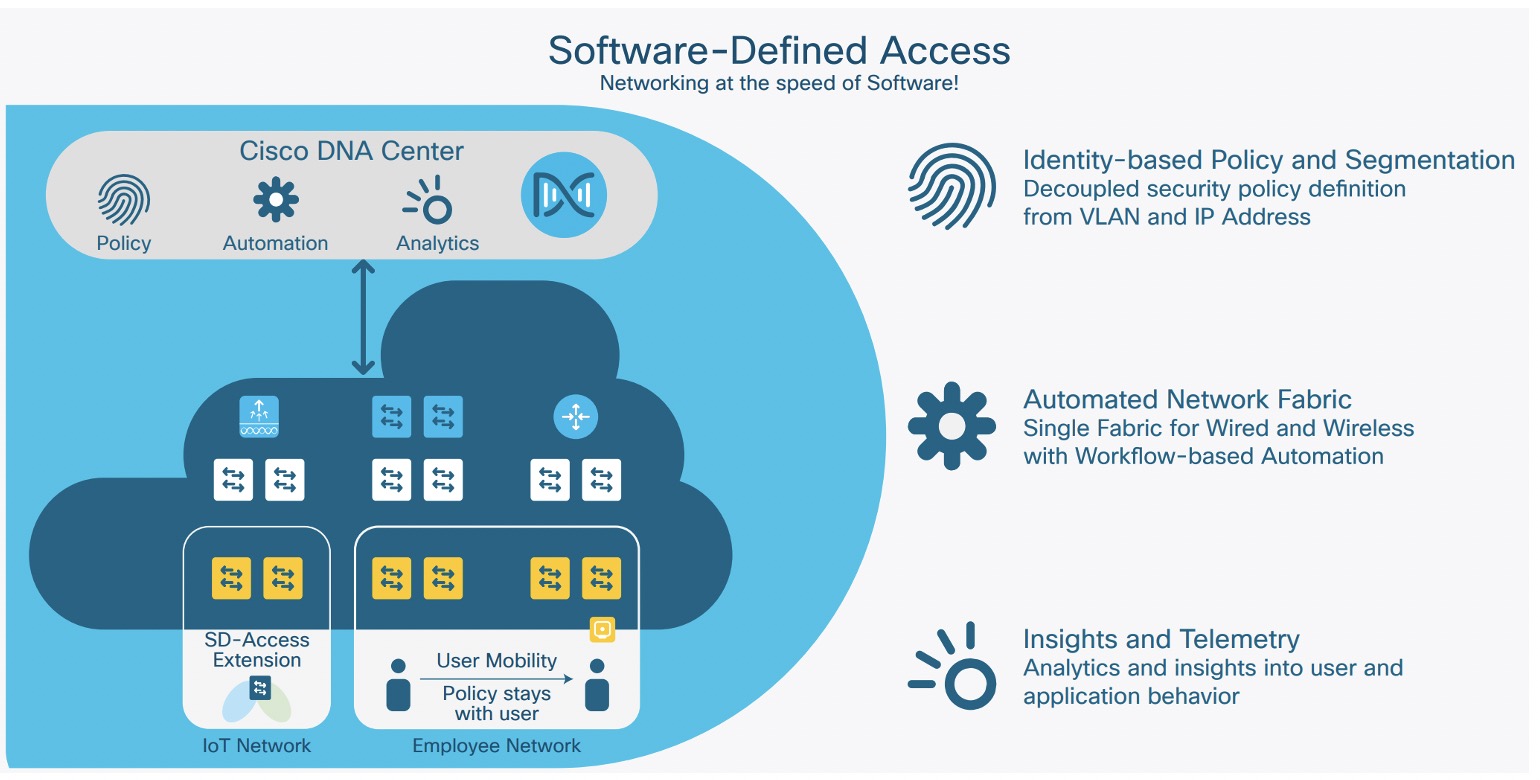

SD-Access – это стратегическая комбинация технологий и продуктов Cisco, кульминация нескольких лет разработки и реализации.

Продукты Cisco и SDA:

- Для SDA требуются подходящие коммутаторы, точки доступа и маршрутизаторы Cisco.

- Межсетевые экраны работают с технологией SDA, но пока ей не настраиваются.

- Технологии SDA и Cisco SD-WAN развиваются для поддержки взаимодействия с доступом SDA.

- Критическим компонентом архитектуры SDA является продукт управления безопасностью Cisco ISE. Он обеспечивает функциональные возможности 802.1x или NAC (Контроль доступа к сети) и технологии TrustSec.

- Другим компонентом технологии SD-Access является графический пользовательский интерфейс/контроллер управления DNA Center (DNAC). DNAC обеспечивает управление коммутаторами и точками доступа, а также автоматизацию доступа SDA. Технология DNAC легко интегрируется с ISE в большей части функциональных возможностей, где эти два продукта перекрывают друг друга.

SDA расширяет технологию Cisco TrustSec (NAC плюс групповые теги) за счет автоматизации развертывания.

Более конкретно:

- Cisco ISE позволяет использовать в проектах компании решение ISE для автоматического распределения пользователей по группам, наложения групповых тегов безопасности («масштабируемых») (SGT) на их трафик, установки VLAN доступа порта коммутатора и, при необходимости, применения динамических списков доступа. Данное решение может использовать другую информацию, известную о пользователях или устройствах. ISE также поддерживает подключение устройств, устройства BYOD и т.д. Таким образом, хотя решение ISE строго поддерживает 802.1x или NAC (Контроль доступа к сети), оно также обеспечивает поддержку и смежных служб (TrustSec: SGT).

- DNAC автоматизирует и связывает это при создании сетей VLAN и групп безопасности, а также обеспечивает сегментацию VRF на одной или нескольких площадках.

- Кроме того, DNAC настраивает на площадках маршрутизацию BGP и LISP, обеспечивая динамические туннели VXLAN на основе LISP внутри каждого из них. Последовательное использование VXLAN расширяет сети VLAN на всю площадку, уменьшая риск нестабильности покрывающего дерева.

- В архитектуру включаются беспроводные точки доступа. Технология SDA автоматизирует обработку пользовательского трафика WLAN во многом так же, как и проводного пользовательского трафика.

- При желании DNAC может также автоматизировать «транзит программно определяемого доступа», настраивая BGP и LISP между площадками. Это позволяет использовать между площадками туннелирование VXLAN, а также выходить из центра обработки данных через пару «объединенных межсетевых экранов». Об этом можно думать как о сохранении сегментации между несколькими площадками.

Так зачем кому-то использовать доступ SD-Access?

Вот основные аргументы, почему вам есть дело до этого:

- Автоматизация. Вы можете надежно разворачивать сложные и согласованные конфигурации на десяти или ста коммутаторах Cisco. Конфигурации будут правильными с первого же дня.

- Оба эти фактора позволяют сэкономить много времени (занять часы вместо дней). Они также позволяют передать развертывание менее дорогостоящим или менее квалифицированным командам.

- Например, если у вас есть три виртуальных маршрутизатора VRF с четырьмя VLAN (подсетями) в каждом, значит, имеется 12 объектов для развертывания на каждом коммутаторе. DNAC сделает это за вас.

- Обновление устройства может быть автоматическим и запланированным. Запускайте последовательные выпуски прошивок без особых усилий!

- Отслеживание инвентаризации оборудования и мониторинг состояния.

- Роуминг в пределах всей площадки. Каждая виртуальная локальная сеть активна на каждом коммутаторе площадки, что исключает нестабильность покрывающего дерева.

- Сопоставление пользователей и устройств с виртуальными локальными сетями и группами безопасности на основе ISE.

- Автоматическая сегментация пользователей и устройств внутри каждой площадки на основе назначаемых ISE групп, единообразная для многих площадок. Можно указывать политику для трафика внутри и между группами пользователей/устройств. Для управления трафиком между сегментами (группами) и даже внутри них коммутаторы SDA применяют SGACL.

- Для принудительного применения групповых политик управления трафиком между виртуальными сетями (VRF) и группами в SDA и остальной частью центра обработки данных или сети можно использовать объединенные межсетевые экраны.

- С помощью технологии SDA Transit можно легко туннелировать сегменты VXLAN к одной или нескольким парам объединенных межсетевых экранов.

- Для поддержки назначения групп пользователям удаленного доступа можно использовать AnyConnect.

- Списки доступа (ACL) вашего коммутатора и межсетевого экрана могут стать списками безопасности/масштабируемой группы ACL или SGACL, за счет использования групп пользователей вместо IP-адресов.

Это важные аргументы, особенно последний пункт.

Решение ISE позволяет провести классификацию пользователей с привязкой к VLAN и SGT. Технология SDA расширяет эту возможность для автоматизации согласования с высокомасштабируемой конфигурацией устройства.

Рассмотрим добавление новой площадки. Вы должны настроить коммутаторы со всеми VLAN, соединить их с коммутаторами ядра объекта, активировать маршрутизацию в ядре и линии к остальной сети. Затем вам нужно добавить подсети или IP-адреса в списки управления доступом межсетевого экрана.

Благодаря технологии SDA большая часть настройки автоматизирована. Ваши группы безопасности (пользователи, устройства и т.д.), вероятно, будут одинаковыми на разных площадках, хотя на некоторых из них могут не быть реализованы все. И всё это правильно создается через графический интерфейс за считанные минуты.

Существующие SGACL будут распределять правила разрешения/запрета между этими группами. Ключевой момент – ничего не нужно менять и обновлять!!! В SGACL не нужно добавлять новые IP-подсети, поскольку они написаны исключительно с точки зрения групп безопасности.

Сравним со списками ACL, основанными на объектах – с объектами вы должны указать, какие IP-адреса принадлежат какому объекту, что может потребовать много работы и обслуживания. При использовании SGACL решение ISE сопоставляет пользователей и IP-адреса с идентификатором группы, а правила SGACL базируются на группах. IP-адреса объектам групп межсетевого экрана не назначаются вручную. Так что да, это сеть на основе намерений.

Конкуренция

Конкуренция, о которой знает автор, в первую очередь ведется с Cisco ISE за 802.1x или выполнение задачи контроля доступа к сети (NAC), потенциально включая динамически загружаемые списки контроля доступа (ACL).

Cisco ISE представляет собой продукт NAC с наибольшим количеством функций и масштабируемостью, с огромным количеством опций и широким кругом поддерживаемых партнеров. Некоторые из конкурентов заявляют о сопоставимом масштабировании количества поддерживаемых оконечных точек.

HPE Aruba ClearPass – это ответ компании Aruba на решение ISE для управления доступом в коммутаторах и беспроводных сетях.

Компания Fortinet продает FortiNAC, ранее Bradford Networks. Раньше это решение было популярно в колледжах, было доступно, относительно просто и хорошо работало для многих людей. Последних данных об этом у меня нет.

Другие: ForeScout CounterACT, InfoExpress CyberGatekeepr, Auconet BICS, Impulse SafeConnect, Extreme Networks ExtremeControl.

Смотрите также здесь.

Большинство решений NAC предоставляют элементы управления dACL (динамический список контроля доступа) в точке входа в сеть. Это легко понять и этим легко управлять, но возможны ограничения масштабирования или другие ограничения.

Межсетевые экраны и NAC

Ведущие поставщики межсетевых экранов работают над поддержкой в своих продуктах групповых списков ACL в различных формах. Компания Cisco начала с осведомленности о SGT, тогда как CheckPoint и Palo Alto начали с Microsoft Active Directory. Как сообщается, последние два теперь также могут взаимодействовать с ISE для сбора информации о группе Cisco и использовании ее в ACL.

Обычным механизмом получения списка групп безопасности и сопоставления IP-адресов текущего пользователя с этими группами является использование протокола Cisco SXP или pxGrid (теперь кодифицированного как IETF RFC 8600).

Автор обнаружил, что DNAC и ISE очень легко интегрируются, обеспечивая плавную координацию создания и использования SG.

Автор попытался установить и протестировать в лаборатории решение Identity Collector от CheckPoint, но столкнулся с проблемой и решил не тратить время на работу с их TAC. Доступная в то время документация по установке была ужасной.

О чем-то подобном недавно объявила и компания Palo Alto. Полагаясь как на промежуточный сервер, который собирает группы, и IP-адреса для сопоставления групп и их пропуска. Автор не имел возможности протестировать решение Palo Alto.

И CheckPoint, и Palo Alto явно начали с возможности выбирать группы и атрибуты Microsoft и добавили в эту структуру интеграцию ISE.

Обратите внимание, что эти инструменты (Cisco, CheckPoint и Palo Alto) получают список групп и настраивают его в брандмауэре за вас. Они также отслеживают сопоставления IP-адресов с группами. Насколько я могу судить, ни один из продуктов в настоящее время ничего не делает относительно политики создания или правил ACL на основе SG в самом межсетевом экране.

Позиционирование: где можно применять SD-Access?

Как и многие продукты Cisco, продукт ISE удовлетворяет потребностям крупных предприятий и, следовательно, поддерживает множество способов работы и интегрируется с продуктами многих других поставщиков. Это создает некоторые сложности. DNAC слегка повышает сложность решения ISE, в основном из-за изучения еще одного графического интерфейса пользователя и новых способов работы. Рабочие процессы в основном хорошо описаны в руководствах по развертыванию, а в графическом интерфейсе расположены сверху вниз и слева направо, главным образом.

Есть несколько неочевидных вещей, которые мне было трудно найти, так сказать, скрытых в темных углах, поэтому я бы поставил графическому интерфейсу четверку. Доминирующая парадигма – это список полей для флажков и элемент Actions. В большинстве случаев, но не во всех. Все незначительно и может быть исправлено в следующей версии.

Для своего клиента я написал дополнительное руководство по развертыванию со снимками экрана, заполнив некоторые пробелы.

С точки зрения навыков, ISE – это продукт, которым может управлять специалист среднего уровня, хотя для решения более сложных задач может потребоваться и уровень эксперта. Он организован логически, но поначалу может показаться немного перегруженным из-за множества вариантов.

DNAC требует умеренного изучения, но скрывает большую часть своих сложностей.

Автор приходит к выводу, что организации могут потребоваться 1-2 человека, в некоторой степени сосредоточенных на этих двух продуктах, и вдвое больше, если не существует альтернативного варианта внешнего кадрового резервирования. С точки зрения сочетания навыков, одним набором навыков может быть графический интерфейс DNAC плюс навыки работы с коммутатором/точкой доступа/маршрутизатором уровня CCNP. Другой может иметь больше навыков ISE. Оба чему-то обучат друг друга. Поскольку этот персонал/продукты будут иметь решающее значение для всей организации, большинству потребуется по два человека с каждым набором навыков.

Также этому персоналу или другому сотруднику (сотрудникам) потребуются навыки работы с межсетевым экраном.

Для небольших площадок такое количество должностей может создать сложности с точки зрения кадров и с точки зрения расходов. Проведите необходимое обучение персонала.

Следует учитывать и связанные факторы, такие как численность персонала, текучесть кадров, скорость изменений в сети, насколько остро необходима сегментация и т.д.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого