Защита виртуальной инфраструктуры. Часть 1

В этой статье мы расскажем о преимуществах и недостатках виртуальной инфраструктуры, рассмотрим основные типы угроз, методы и средства защиты от них.

Преимущества виртуальной инфраструктуры

Ни для кого не секрет, насколько быстро растёт популярность виртуализации. Все больше и больше компаний отказываются от своих «монстров в подвале» (серверов) и предпочитают отдать эти заботы хостинг провайдерам. Безусловно, это правильное решения для большинства компаний. В первую очередь это экономит не маленькие суммы из бюджета, которые тратятся на обслуживание этих серверов, такие как оплата электроэнергии, замена комплектующих, зарплата персоналу по обслуживанию и т.д.

Так же не стоит забывать, что виртуальная инфраструктура» позволяет экономить на мощностях. Для одних и тех же задач, виртуализация требует меньше ресурсов, по сравнению с классическими «железными» серверами. Достигается это постоянным автоматическим перераспределением ресурсов и выделением одной и той же части памяти под однотипные, но раздельные элементы структуры.

На данный момент, помимо виртуализации серверов, начинает расти интерес также к виртуализации рабочих мест сотрудников (VDI).

Это является более серьёзным шагом в будущее пары ИТ/бизнес и позволяет не только экономить немалые средства, но и значительно повысить продуктивность и результативность сотрудников, повышая до максимума их мобильность. VDI даёт возможность работать со своим личным рабочим пространством из любой точки мира и с любого устройство (компьютер, ноутбук, планшет, телефон). Для подключения необходим только интернет, причём не обязательно «широкий», достаточно 1 Мбит/с.

Почему боятся виртуальной инфраструктуры?

После осознания всех этих преимуществ руководители компаний начинают задумываться, а что можно поставить в противовес?

Практически у всех, первым и самым волнующим является вопрос безопасности. Мы отдаём всю нашу инфраструктуру и все наши данные куда-то, где с ними могут сделать что угодно без нашего ведома.

Скажем честно, многих этот вопрос останавливает, и они откладывают его в далекий ящик. Но это происходит не из-за сложности вопроса, а из-за его нестандартности. Для стационарных решений уже много лет как разработаны и утверждены стандарты по защите данных. Для виртуализации пока далеко не все аспекты описаны, но это не значит, что мы беззащитны. Методы защиты есть! В большинстве своём они основаны на методах защиты стационарных систем. А самое важное, что виртуальная инфраструктура позволяет построить «защитный барьер» даже надежнее, чем тот, что можно сделать у себя в подвале!

Основные угрозы для виртуальной инфраструктуры

Рассмотрим основные векторы угроз для виртуальной инфраструктуры.

1. Физические угрозы

Давайте разберём основные отличия стационарных систем от виртуальных с точки зрения отказоустойчивости.

К примеру, раньше у нас было 5 серверов для реализации наших программных потребностей. Элементов отказа у нас было – количество комплектующих умножить на 5. При переходе к виртуализации у нас один железный сервер (хост Машина) и 5 виртуальных серверов. Элементов отказа у нас в 5 раз меньше. Все элементы серверов - программные. В части физической защиты первое, что нас должно интересовать, это то, как живут наши хост машины. Многие провайдеры с радостью проводят экскурсии по серверным залам. Поэтому рекомендуется в обязательном порядке убедиться в качестве условий хостинга.

2. Ошибки при разработке ПО

Как известно, пока, код программного обеспечения пишут люди. Независимо от того, коммерческий проект или нет, недочетов в разработке не избежать. Разница только в количестве этих ошибок.

В связи с этим, с завидной частотой эти ошибки обнаруживаются либо самими разработчиками, либо энтузиастами «баг-хантерами», либо многострадальными пользователями, а иногда недобропорядочными искателями уязвимостей, которые в свою очередь используют эту ошибку (уязвимость) в своих корыстных целях. Называют такую уязвимость - 0day (0 дней прошло с момента обнаружения и исправления, уязвимость разработчикам не известна и не исправлена). К сожалению, от таких угроз не защититься. Зато 1day уязвимость мы можем «прикрыть», установив свежее обновление с соответствующим исправлением. Поэтому так важно иметь всегда актуальную, пропатченную версию корпоративного ПО.

К сожалению, на сегодняшний день практически в каждой компании можно найти и 1day и 2day … Nday уязвимости. Поэтому желательно вести централизованный учёт версий используемого ПО и иметь возможность его централизованно обновлять.

3. Доступ к управлению инфраструктурой

Сейчас основной тренд в администрировании систем направлен на «централизацию» управления. Управлением всем и вся происходит из одной точки. Если получить данные УЗ с доступом в центр управления, можно получить полный контроль над всей инфраструктурой в целом. Один из основных способов обезопасить себя от этого «апокалипсиса» - разграничение прав администраторов.

Небольшой пример.

Сотрудник servicedesk должен создавать новые пользовательские виртуальные машины (ВМ). Значит, ему выдаются права только на создание машин на основе эталонного образа, заранее подготовленного администраторами. Без доступа к данным на самих ВМ, без возможности изменения настроек ВМ и хост машин. То есть запрещено всё, кроме создания машин.

Администраторам нужно дать права на изменение настроек ВМ и хост машин, но запретить доступ к пользовательским данным. В случае компрометации УЗ администратора максимум, что будет сделано - это удаление ВМ и данных. Что в свою очередь можно восстановить из бэкапов. Зато не будет «слита» важная информация.

Сотрудникам ИБ надо предоставить доступ к данным сотрудникам, но запретить доступ к редактированию настроек.

Жёсткое разграничение прав доступа методом «запретить все, кроме необходимого» очень важный шаг, на который многие закрывают глаза.

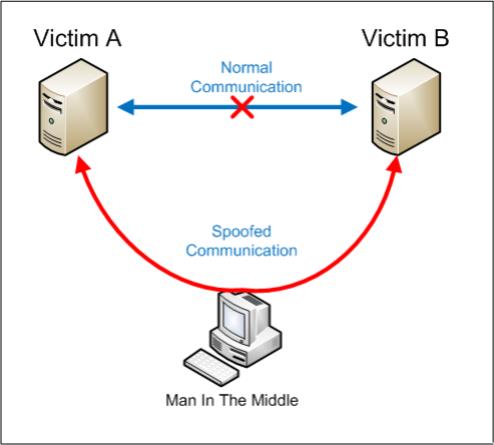

4. Перехват виртуальной памяти машин при живой миграции

Продукция компании VMware уже не первый год радует нас замечательным инструментом vMotion. Он позволяемых в рамках HA кластера осуществлять переезд ВМ между хостами без выключения системы. Такая процедура производится как в ручном режиме, например, для освобождения хоста нуждающегося в обслуживании, так и в автоматическом режиме средствами DRS (постоянная балансировка нагрузки между хостами). При включении максимальной чувствительности DRS к изменениям миграции происходят довольно часто. В кластере из 100 ВМ и 10 хост машин, количество миграций за день достигает 70–100 раз.

С учётом такой частоты появился один из популярных видов атак – перехват трафика оперативной памяти при миграции от одного хоста к другому. Таким способом можно получить важную информацию, например, пару «логин/пароль», если они хранились в открытом виде. А так же просто «убить» машину, если память передаётся на хост-приёмник не полностью или неверная. Атака производится методом «MITM» (человек посередине, man-in-the-middle).

Основная рекомендация в такой ситуации – разделение сетей. Сеть управления хостами и сеть vMotion должны быть изолированы друг от друга. В идеале, сеть миграции лучше сделать локальной.

Продолжение статьи - Защита виртуальной инфраструктуры. Часть 2

Вечный параноик, Антон Кочуков

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого