Защита виртуальной инфраструктуры. Часть 2

В первой части статьи мы оценили преимущества и недостатки виртуальной инфраструктуры, познакомились с основными типами угроз, методами и средствами защиты от них. Во второй части мы рассмотрим не менее важные угрозы, которые подстерегают при использовании виртуальной инфраструктуры и дадим практические советы для повышения уровня ИТ безопасности. Сегодня мы рассмотрим:

- атака «отказ в обслуживании»;

- переход от менее привилегированных виртуальных машин (ВМ) к управляющим;

- вирусные атаки;

- брутфорс и эксплоиты по незакрытым портам;

- централизованное логирование;

- управление паролями.

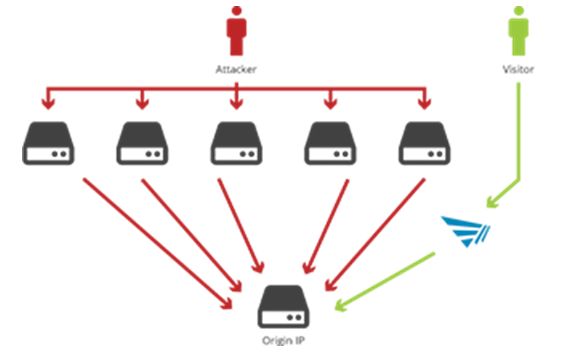

Атака «отказ в обслуживании»

Помимо кражи ценной информации с целью перепродажи или вымогательства также не стоит забывать об атаках «отказ в обслуживании». К ним относятся DDOS атаки и любые другие, которые приводят к частичной или полной неработоспособности сервиса.

Чтобы предотвратить такие атаки существует множество инструментов:

- аппаратные устройства, которые берут на себя нагрузку от атаки;

- софтверные решения, которые детектируют опасный трафик и прерывают общение;

- веб-сервисы, которые также могут защитить от части типов DDOS атак (например, для сайтов DNS DDOS).

В следующих статьях будут обзоры этих решений, но в данной статье мы говорим о том, что мы можем сделать сами для защиты виртуальной инфраструктуры.

В данной ситуации лучшим решением будет ограничение выделенных мощностей на ВМ. У продуктов VMWare по умолчанию все машины создаются с безлимитными ресурсами ЦП, что может привести к серьезным проблемам с хост машиной, на которой в свою очередь могут располагаться другие важные ВМ. В случае атаки на конкретную ВМ, она заберет все ресурсы с хоста и, в лучшем случае, мы получим «тормоза» на остальных ВМ этого хоста, а в худшем случае, падение всей хост машины. Поэтому обязательно вносите ограничения по выделению ресурсов для ВМ.

Переход от менее привилегированных ВМ к управляющим

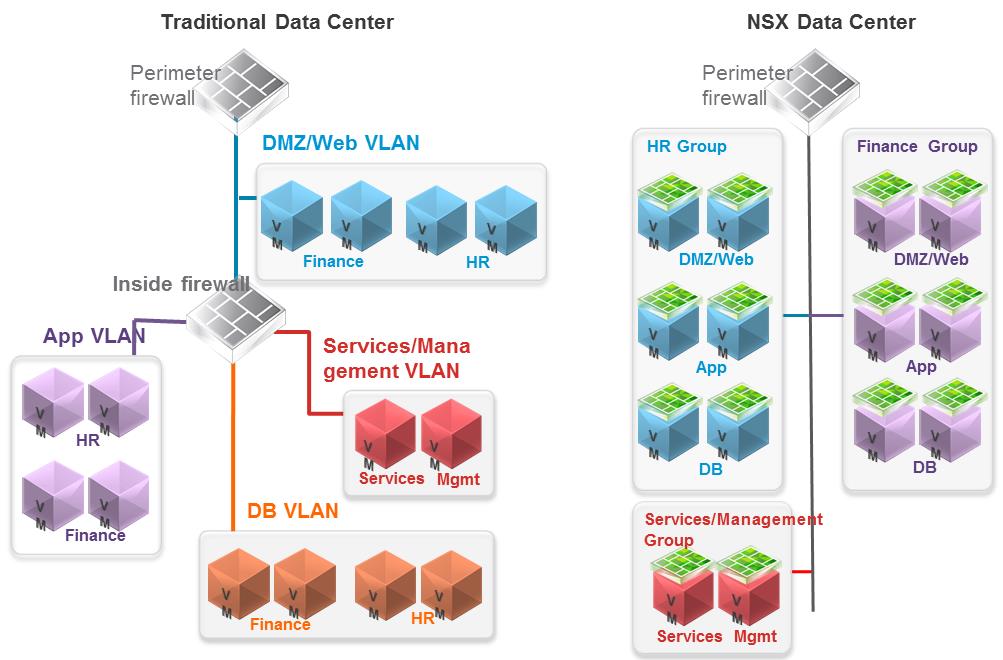

Одно из главных правил сетевой безопасности - это сегментирование сети. Это же относится и к обеспечению безопасности виртуальной инфраструктуры.

Если вы используете в своей компании VDI (есть ВМ, которые используют простые пользователи) или у вас есть тестовые машины с низким уровнем привилегий, то риск компрометации этих машин намного выше, чем серверов, которые не «ходят» в интернет и т.д. Поэтому такого типа машины необходимо изолировать от критично важных ВМ. Это делается, например, такими манипуляциями:

- Разнесением ВМ по разным хостам (напоминаю, что получив доступ к ВМ, можно получить доступ к хост машине).

- Разделением сетей на VLAN. Если вы используете услуги хостинга, и у вас нет доступа к железному сетевому оборудованию, вы с легкостью можете настроить это на виртуальном оборудовании от VMware (distribution switch и более продвинутый NSX).

И т.д.

Не забывайте, «мухи отдельно, котлеты отдельно»!

Вирусные атаки

Вирусы, пожалуй, самые частые угрозы, которые встречались каждому. Когда-то это просто баннеры, назойливая реклама, «глюки» системы, но бывают и более неприятные проявления:

- Шифровальщики. Шифруют всё и вся, вплоть до системных файлов, но так, чтобы цель могла все-таки зайти в систему и прочитать их предложение к оплате для расшифровки.

- Бэкдоры. Создают из ваших любимых серверов «дэдики» - cервера, на которые можно заходить в любое удобное время для совершения своих «пакостных» дел, дабы замести следы.

- Ботнет. Подключают ваши сервера к ботнет сети, для совместных атак (DDOS и т.д.).

и т.д.

Для защиты виртуальной инфраструктуры есть три типа антивирусной защиты:

- Агентская

Классический антивирус, который устанавливается на каждую ВМ и работает автономно, только для этой ВМ.

- Гибридная

На ВМ устанавливают тонкий агент, который анализирует происходящее на ВМ, но сами базы хранятся и основные манипуляции происходят на отдельном общем сервере.

- Безагентская

На сами ВМ не устанавливается ничего. Защита осуществляется при использовании технологии vShield. На хост машинах создается дополнительный адаптер, а активности на ВМ проверяет непосредственно сам хост.

Безусловно, самым приоритетным считается метод безагентской защиты. Он показывает самые высокие показатели производительности. Особенно это ярко заметно при одновременном включении (или login) на ВМ, например, утром, когда все ваши сотрудники одновременно заходят на свои машины. При агентской защите во время загрузки происходит проверка файлов каждой ВМ одновременно, что создает немалую нагрузку на дисковую подсистему и другие ресурсы.

Одним из важных минусов безагентской защиты является сильно урезанный функционал управления отдельными машинами. Все правила, большей степенью, распространяются на хост машины. Это удобно, когда у вас однотипные ВМ на одном и том же хосте, но если это сервера, которые требуют индивидуальных настроек, то это решение не самое удобное. Когда мы настраивали подобное решение в одной из телеком компаний среднего уровня, нам пришлось пожертвовать производительностью и использовать классический агентский вариант.

Гибридный вариант в данный момент развивается очень активно, но пока мы достойного продукта не выделили.

Брутфорс и эксплоиты по незакрытым портам

Помните, каждый незакрытый порт - это миллион возможностей для злоумышленника по взлому вашей системы. Любая атака начинается с команды nmap -sS «ваш IP адрес». После анализа портов, строится вектор атаки, и начинаются сами действия.

Поэтому необходимо закрывать всё, чем вы не пользуетесь, а тем, что используете, ограничить по remote ip, благо в продуктах VMware достаточно широкие возможности файрвола.

Если порты вашего сервиса используют с различных IP? и это ограничить не получается, то не забывайте использовать системы противодействия брутфорсу, такие как: fail2ban (для Linux), ipban (для Windows) и т.д. Они позволяют блокировать IP, с которого приходят запросы на авторизацию после n-го количества неудачных попыток. В vSphere, начиная с 6.0, данный инструмент уже встроен в систему.

PS. И не забывайте добавить в исключения свои адреса :)

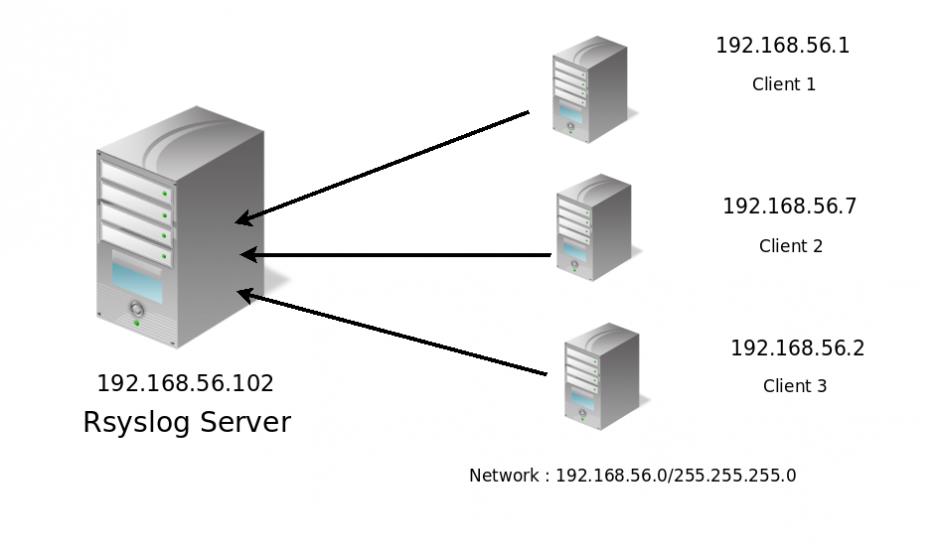

Централизованное логирование

Если, несмотря на все ваши предпринятые меры по обеспечению безопасности с вами приключилось неприятное событие и вас взломали, нужно и в этом случае вынести для себя пользу. А именно - найти причину, по которой получилось скомпрометировать ваш ресурс и внести поправки в остальные ваши настройки, чтобы история не повторилась.

Как же найти следы входа?

Первое, что приходит на ум - логи сервера. Уж там-то точно должно быть зафиксировано: кто заходил, откуда и что делал. Но заглянув в журнал, мы видим, что он пуст. Даже роботы, которые ходят по просканированным подсетям зачищают свои действия. Чего уж говорить о целенаправленной атаке.

Чтобы не оказаться в такой ситуации, необходимо использовать централизованный сборщик логов. Если локально логи будут очищены, у нас всегда будет копия на сервере логирования. Также, сборщик логов очень полезен в повседневной работе. Например, для поиска IP адреса по MAC, если у вас несколько DHCP и вы не знаете какой именно его выдал и т.д.

Управление паролями

Да, менеджер паролей нужен не только пользователям ПК. Нужен он, потому что каждая система должна иметь свой уникальный пароль. Для каждого должна быть знакома ситуация, когда есть задача развернуть новый сервис и для этого создается демо-зона (тестовая машина). Затем меняются приоритеты и проект откладывается. Машина крутится запущенной с нашим стандартным админским паролем. Выходят новые 0-day уязвимости, но нашу тестовую машину никто не обновляет, про нее забыли. Со временем она становится открытой дверью для проникновения и получения нашего стандартного админ-пароля (который один для всех систем!).

Поэтому нужно взять за правило: какая бы это система не была (тестовая или продакшн), разворачивается на 5 мин, на 10 мин или на года – всегда, если машина имеет сетевой адаптер, нужно генерировать ей 15+ символьный пароль с максимальным уровнем сложности (большие маленькие буквы, цифры, спецсимволы и т.д.) и заносить этот уникальный пароль в менеджер паролей. Это простое и немаловажное действие ни один раз спасёт вас от серьезных последствий.

Вместо заключения

Уважаемые читатели! Хотели бы обратить ваше внимание на то, что большинство наших рекомендаций не связано с изучением узкопрофильных тем, использованием профессиональных инструментов и т.д. Мы дали рекомендации, которые может выполнить любой системный администратор виртуальной инфраструктуры. Какие-то вещи вам могут показаться даже очевидными, но посмотрите, выполняются ли они у вас? Мы готовы поспорить, что часть из них точно не применяется.

Будьте бдительны! Очевидные вещи – фундамент вашей информационной безопасности!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого