Информационная безопасность

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Как использовать ChatGPT для пентеста

Добро пожаловать в захватывающий мир пентеста! Это мир, полный тайн, кодов и бесконечного стремления к обнаружению уязвимостей в цифровых системах. Будь то студент кибербезопасности, ИТ-профессионал или просто человек, интересующийся искусством пентеста, этот статья для вас. Я буду использовать ChatGPT, чтобы помочь сделать пентест более простым и быстрым.

Атака NUIT (Near Ultrasound Inaudible Trojan)

Атака NUIT (Near Ultrasound Inaudible Trojan) - это метод атаки, который использует ультразвуковые сигналы для взлома умных устройств. Она была разработана в 2017 году и привлекла много внимания со стороны специалистов по кибербезопасности во всем мире.

NGFW: Современные технологии защиты сетей

В современном цифровом мире, где сетевые угрозы и кибератаки становятся все более распространенными и сложными, необходимо принять меры для защиты сетевой инфраструктуры организаций. Одной из передовых технологий, которая помогает преодолеть сетевые угрозы и атаки, является следующее поколение брандмауэров (Next-Generation Firewalls, NGFW). В этой статье мы рассмотрим, что такое NGFW, какие сетевые угрозы и атаки они могут пресечь, варианты их внедрения, примеры систем NGFW.

Национальная база данных уязвимостей: NVD И CVE

Американская база данных уязвимостей (National Vulnerability Database, NVD) является наиболее полным общедоступным хранилищем сведений об уязвимостях. Её функционирование поддерживается Национальным институтом стандартов и технологий США (National Institute of Standards and Technology, NIST) и опирается на работу компании MITRE и других организаций.

В базу данных NVD включаются наиболее распространенные уязвимости и риски (Common Vulnerabilities and Exposures, CVE). С 1990-х годов в базу NVD было включено более 100 000 уязвимостей CVE.

Отслеживание зависимостей опирается в основном на данные, предоставляемые базой данных NVD, и содержит полное зеркало, обновляемое ежедневно или при перезапуске отслеживания конкретной зависимости.

Следует отдать должное NVD - информация в ней содержит визуальные и лингвистические индикаторы происхождения данных, а также ссылки на исходные уязвимости CVE. Наличие и поддержание актуальности базы данных NVD помогает ИТ-специалистам и специалистам по безопасности анализировать и совершенствовать цифровую безопасность своей организации.

Атака Evil Twin: сценарии применения и способы защиты

В современном мире, новые WiFi точки доступа размещаются ежесекундно по всему миру. В отличие от проводных сетей WiFi сети имеют более низкую стоимость и большую доступность. Большая доступность сети приводят к тому, что она часто становится целью кибер-злоумышленников. Мы сегодня рассмотрим одну из самых популярных техник взлома WiFi сети при помощи Evil Twin Attack, а так же предоставим рекомендации по защите от такого типа атаки.

Атака «Браузер в браузере»

В этой статье рассматривается метод фишинга, который имитирует окно браузера внутри браузера для подмены настоящего домена.

Крупнейшая DDoS-атака на Яндекс за всю историю существования рунета: подробности!

В конце 2021 года компания Яндекс была вынуждена бороться с самой мощной DDoS, которую только знает история рунета. За этим действом стоял ботнет Mēris, к сожалению, все подробности пока не разглашают, но однозначно заявляют представители Яндекс, что это была самая крупная DDoS-атака в рунете.

DDoS-атаки с DNS-усилением: как это работает и как их остановить?

DDoS-атаки с DNS-усилением (или Амплификация DDoS-атаки с помощью DNS) — это один из популярных способов, используемый злоумышленниками для увеличения пропускную способности своих атак, которые они могут нацелить на потенциальные жертвы.

Как отследить изменения в сети и обнаружить не авторизированные устройства? Есть решение!

Отследить все изменения в сети и обнаружить не авторизованные устройства теперь просто в обновленном облачном сервисе NetAlly Link-Live ™. Сервис упрощает процесс документирования сетевых изменений путем сравнения данных обнаружения сетей, собранных EtherScope® nXG или LinkRunner® 10G.

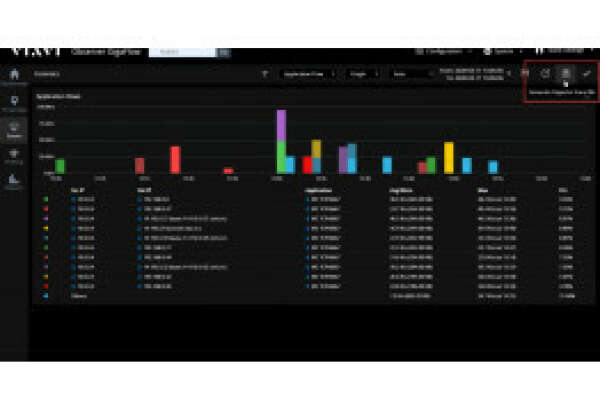

Упрощение рабочих алгоритмов мониторинга производительности и сетевой безопасности. Часть 2

Для выявления и решения проблем производительности комплексных систем важно иметь полное представление о том, как работают все их компоненты. Мониторинг сотни, тысячи KPI - это преимущество или переизбыток информации? На что стоит обратить внимание?

Упрощение рабочих алгоритмов мониторинга производительности и сетевой безопасности. Часть 1

Как нам вывести на поверхность полезную информацию, не отбрасывая критически важные детали, которые могут понадобиться для расследования? Давайте рассмотрим пример той роли, которую может сыграть правильный рабочий процесс в решении этой задачи.

Обзор возможностей Raccoon Stealer

Вредоносное программное обеспечение Raccoon Stealer может доставляться многими способами, хотя чаще всего своих жертв он заражает благодаря использованию набора эксплойтов, применению фишинговых атак, а также через связанные вредоносные программы.

Анализируем Raccoon Stealer: разработчики, отзывы, цены

Raccoon Stealer входит в десятку наиболее часто упоминаемых вредоносных программ в теневой экономике и широко известен тем, что заразил сотни тысяч устройств по всему миру, несмотря на то, что он не является слишком сложным или инновационным.

Мошенническое программное обеспечение (crimeware): глубокое погружение в Emotet

Почему основная задача в борьбе с киберугрозами сегодня должна быть сосредоточена на загрузчиках и установщиках Crimeware, таких как Emotet, Andromeda и Pony — тройке наиболее известных семейств загрузчиков!

Advanced persistent threat злоумышленники: кто это, на кого и как они работают?

В этом материале мы постараемся разобраться, как работают Advanced persistent threat злоумышленники, как правительства используют APT группировки, рассмотрим случаи использования APT в разных странах и примеры известного шпионского мобильного ПО.

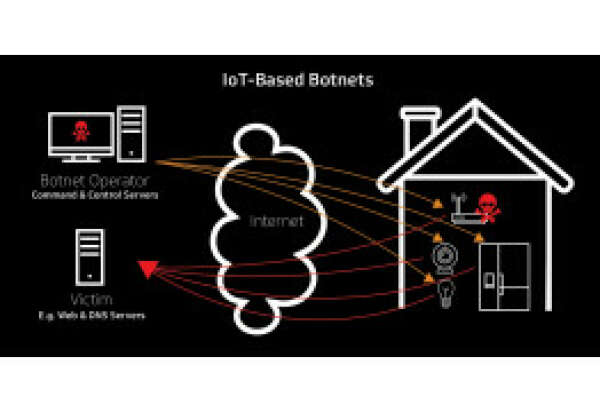

Как ботнеты на базе IoT используют для DDoS-атак

Для операторов ботнетов IoT устройства представляют собой неисчерпаемый источник приумножения своих ботнетов. Такие ботнеты являются чрезвычайно мощной стартовой площадкой для запуска разрушительных DDoS-атак.

Киберугрозы для бизнеса и ИТ-безопасность корпоративного сектора в 2019 г

В своих атаках на бизнес киберпреступники неуклонно придерживаются одного базового принципа: что важно для их целей (операторов сетей, компаний и т.д.), то важно и для них. В наши дни в центре внимания оказались клиентоориентированные приложения и облачные сервисы корпоративного сектора.

DDoS атаки в 2019 г: статистика

По статистике до недавнего времени основной характеристикой DDoS-атак являлась ее мощность. Такой себе эквивалент кувалды — чем сильнее удар, тем к более разрушительным последствиям он мог привести. И многие годы мы наблюдали за тем, как киберпреступники старались нарастить мощность своих ботнетов, а администраторы увеличивали потенциальную сопротивляемость своих систем.

Основные киберугрозы 2019-2020 г

Представляем обзор основных киберугроз 2019-2020 гг., основанный на ключевых выводах 15-го ежегодного Всемирного отчета о безопасности инфраструктуры (Worldwide Infrastructure Security Report).

Как использовать захват баннеров для выявления потенциальных угроз в целевой системе

Руководство по захвату баннеров и cбору информации о службах, работающих в системе. Обзор способов захвата баннеров с помощью: telnet, NetCat, curl, Nmap и Metasploit.

Ботнет Mirai: защиты нет и не предвидится!

Масштабы ботнета Mirai и его клонов постоянно увеличиваются. Главный вопрос, который сейчас стоит перед ИТ-отделами – как уменьшить воздействие атак, сила которых растет с каждым днем?

Как провести перехват и скрытый анализ WiFi трафика без подключения к роутеру

Определение уязвимых устройств и веб-сервисов на вашем целевом беспроводном маршрутизаторе может стать сложной задачей, так как хакеры способны провести атаку на вашу беспроводную сеть, не оставив следов в ваших лог-файлах, а также других признаков своей активности. Тем не менее, существует способ организовать скрытый перехват, дешифровку и анализ WiFi-активности без какого-либо подключения к беспроводной сети!

Выбираем WAF систему для защиты веб-приложений: NAXSI vs ModSecurity

Для защиты от взлома веб-сервера нуждаются в специализированном программном инструментарии, таком как ModSecurity или NAXSI. Сегодня мы поговорим о плюсах и минусах этих популярных межсетевых экранов для веб-приложений!

Моделируем и определяем DoS атаку типа TCP SYN Flood при помощи Wireshark

В рамках руководства мы расскажем вам о сути атаки TCP SYN Flood, как смоделировать данную DoS-атаку, а также как правильно и быстро идентифицировать её с помощью Wireshark.

Как использовать поисковик Shodan для защиты сети

Поисковый движок Shodan, по своим потенциальным возможностям, — это одна из самых опасных технологий в руках киберпреступников. И один из самых эффективных инструментов в арсенале у специалистов по сетевой безопасности.

Синтаксис и примеры скриптов Nmap Scripting Engine

Хотя скриптовый движок Nmap имеет сложную реализацию для повышения эффективности, он поразительно прост в использовании. Рассмотрим примеры!

Руководство по работе со скриптами Nmap Scripting Engine

Для многих из нас, чьи рабочие задачи хотя бы некоторое время были тесно связаны с информационной безопасностью, Nmap давно стал привычным и полезным инструментом. Он также незаменим, как теплое одеяло холодной зимней ночью. За тем лишь исключением, что Nmap — это чертовски эффективное одеяло.

Краткое объяснение сути атаки DNS Rebinding и перечисление методов защиты от нее

Предлагаем вашему вниманию простое для понимания объяснение концепции осуществления атаки перепривязывания DNS и перечисление основных методов защиты от нее, которые будут интересны тем из вас, кто просто хочет получить общее представление о сути проблемы.

Четыре лучших практики по настройке DMZ (демилитаризованная зона)

В эру облачных вычислений DMZ (Demilitarized Zone, демилитаризованная зона — физический или логический сегмент сети, содержащий и предоставляющий организации общедоступные сервисы, а также отделяющий их от остальных участков локальной сети, что позволяет обеспечить внутреннему информационному пространству дополнительную защиту от внешних атак) стала намного более важной — и одновременно более уязвимой, — чем когда-либо могли себе это представить ее первоначальные архитекторы.

Вирус VPNFilter: описание, возможности, список уязвимых устройств

Усовершенствованный ботнет VPNFilter, который уже поработил более 500 000 маршрутизаторов и NAS-устройств по всему миру, оказался намного опаснее, чем предполагали эксперты. Оказалось, что вирус обладает дополнительной функциональностью, которая позволяет ему привести захваченные устройства в нерабочее состояние, заражать любые подключенные оконечные устройства (ПК/телефоны) и воровать учетные данные пользователей даже при использовании безопасного https соединения.

Публичные доски в Trello: как логины, пароли, входы на сайты и другие данные оказались в открытом доступе!

Эта история месячной давности об организациях, раскрывающих свои пароли и другие чувствительные конфиденциальные данные через совместные онлайн-площадки в Trello.com (веб-платформа для управления проектами) лишь слегка обозначила масштаб и серьезность проблемы.

Как уязвимости в Memcached использовались для DDoS атак и почему «закрытие дыр» не помогло решить проблему?

Если основываться на общедоступной информации об установленной программной технологии Memcached на серверах по всему миру, то по состоянию на конец февраля — начала марта, когда произошли самые мощные из наблюдаемых когда-либо DDoS-атак, в Интернете насчитывалось порядка 50 тыс. уязвимых инсталляций Memcached, которые можно было использовать как амплификаторы для проведения атак типа DDoS Reflection.

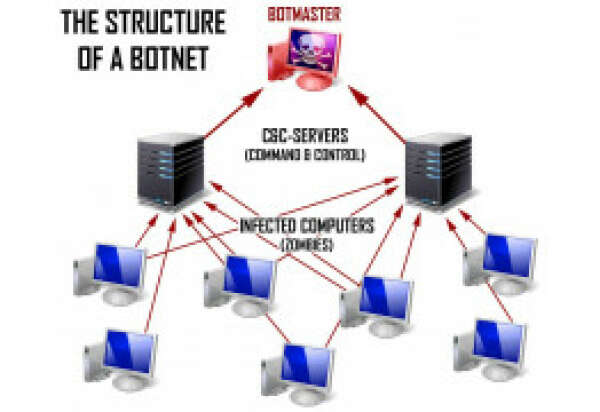

Ботнет сети: как это работает и как на них зарабатывают

Атаки ботнета Mirai на американского DNS-провайдера Dyn в 2016 году вызвали широкий резонанс и привлекли повышенное внимание к ботнетам. Однако, по сравнении с тем, как современные киберпреступники используют ботнеты сегодня, атаки на компанию Dyn могут показаться детскими шалостями.

С чего начинается Пентест: проводим пассивный и активный сбор информации!

Сегодня речь пойдет о первом шаге в сборе информации о компании. А точнее об оценке безопасности ИТ инфраструктуры компании на основании данных с ее сайтов и DNS записей с помощью тестирования на проникновение, называемом «пентест».

Взлом WPA2 с помощью уязвимости KRACK: в опасности все WiFi сети!

Группа исследователей сообщила об обнаружении ряда критических уязвимостей в WPA2, технологии, которая обеспечивает безопасность соединения для всех современных защищенных Wi-Fi-сетей. Злоумышленник, находясь в зоне действия беспроводной сети жертвы, может использовать эти дыры безопасности, чтобы обойти защиту и прослушивать трафик между точкой доступа и беспроводным устройством.

Атака на протокол SS7: как перехватить чужие звонки и SMS

Неспокойные деньки неожиданно настали для пользователей SMS верификации. Уже сейчас есть возможность за небольшую сумму денег при наличии среднего уровня мастерства получить все ваши SMS так, что вы об этом никогда не узнаете!

Как сканировать свою сеть на наличие уязвимостей при помощи Nessus Scanner

Как правило, тест на проникновение начинается со сканирования на уязвимости. Хороший сканер содержит в себе всегда актуальную базу известных уязвимостей и, сканируя вашу сеть, сообщает о наличии той или иной. Наша дальнейшая работа заключается в том, чтобы проверить, действительно ли каждая из найденных уязвимостей подвержена эксплуатации, т.к. сканеры уязвимостей часто дают ложные срабатывания.

Новый инструмент аудита ИТ инфраструктуры методом «Белый ящик» (White Box) - nGenius

Уважаемые читатели, спешим поделиться с вами новым продуктом компании NETSCOUT, который сильно облегчит жизнь специалистам по информационной безопасности при аудите инфраструктуры заказчика методом «Белый ящик».

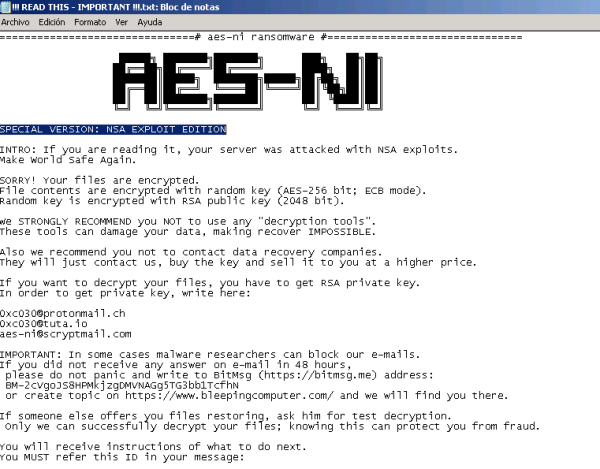

Эксплоиты для Windows: как весь мир стал беззащитной жертвой перед зверем, сбежавшим из АНБ

14 апреля 2017г для ИТ мира стал страшным днем. В этот день хакерская группировка shadow brokers выложила в сеть очередной дамп эксплоитов, предположительно украденных у Equation Group, которые в свою очередь пишут эксплоиты для АНБ (опять же предположительно).

Защита виртуальной инфраструктуры. Часть 2

Во второй части мы рассмотрим не менее важные угрозы, которые подстерегают при использовании виртуальной инфраструктуры и дадим практические советы для повышения уровня ИТ безопасности.

Защита виртуальной инфраструктуры. Часть 1

В этой статье мы расскажем о преимуществах и недостатках виртуальной инфраструктуры, рассмотрим основные типы угроз, методы и средства защиты от них.

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!