Как уязвимости в Memcached использовались для DDoS атак и почему «закрытие дыр» не помогло решить проблему?

Более трех месяцев назад Интернет всколыхнула мощнейшая из когда-либо зафиксированных DDoS-атак, достигшая на своем пике беспрецедентного значения в 1,7 Тбит/с. Данная атака, датированная 5 марта 2018 года, была направлена на одну из американских компаний — клиента подразделения NETSCOUT Arbor. Незадолго до этого была осуществлена еще одна ставшая на пару-тройку дней рекордной DDoS-атака с пиковой мощностью 1,3 Тбит/с на сервис GitHub, а также целый ряд других менее мощных атак.

Эти атаки были основаны на использовании незащищенных инсталляций программного продукта Memcached, реализующего сервис высокопроизводительной распределенной системы кэширования данных в оперативной памяти большого количества серверов на основе парадигмы хеш-таблицы для ускорения работы динамических веб-приложений. Эти уязвимые сервера по всему миру без ведома их владельцев использовались как инструментарий для амплификации (усиления) атак типа DDoS Reflection. Отметим также, что коэффициент амплификации, то есть рост потока направленной на жертву мусорной информации, благодаря использованию уязвимых Memcached-серверов в ряде зафиксированных случаев достигал фантастически колоссального значения — в 500 тыс. раз. Так, к примеру, компания Akamai сообщает о наблюдении формирования направленного на целевую жертву ответа размером 100 Мбайт, вызванного всего лишь 210 байтным запросом.

Что произошло после того, как эта уязвимость в Memcached приобрела всемирную огласку?

Если основываться на общедоступной информации об установленной программной технологии Memcached на серверах по всему миру, то по состоянию на конец февраля — начала марта, когда произошли самые мощные из наблюдаемых когда-либо DDoS-атак, в Интернете насчитывалось порядка 50 тыс. уязвимых инсталляций Memcached, которые можно было использовать как амплификаторы для проведения атак типа DDoS Reflection. В течение всего нескольких недель после этих событий их число значительно уменьшилось — до 20 тыс. незащищенных Memcached-серверов, и с тех пор постепенно сокращалось до показателей по состоянию на конец мая в районе 3,5 тыс. уязвимых инсталляций.

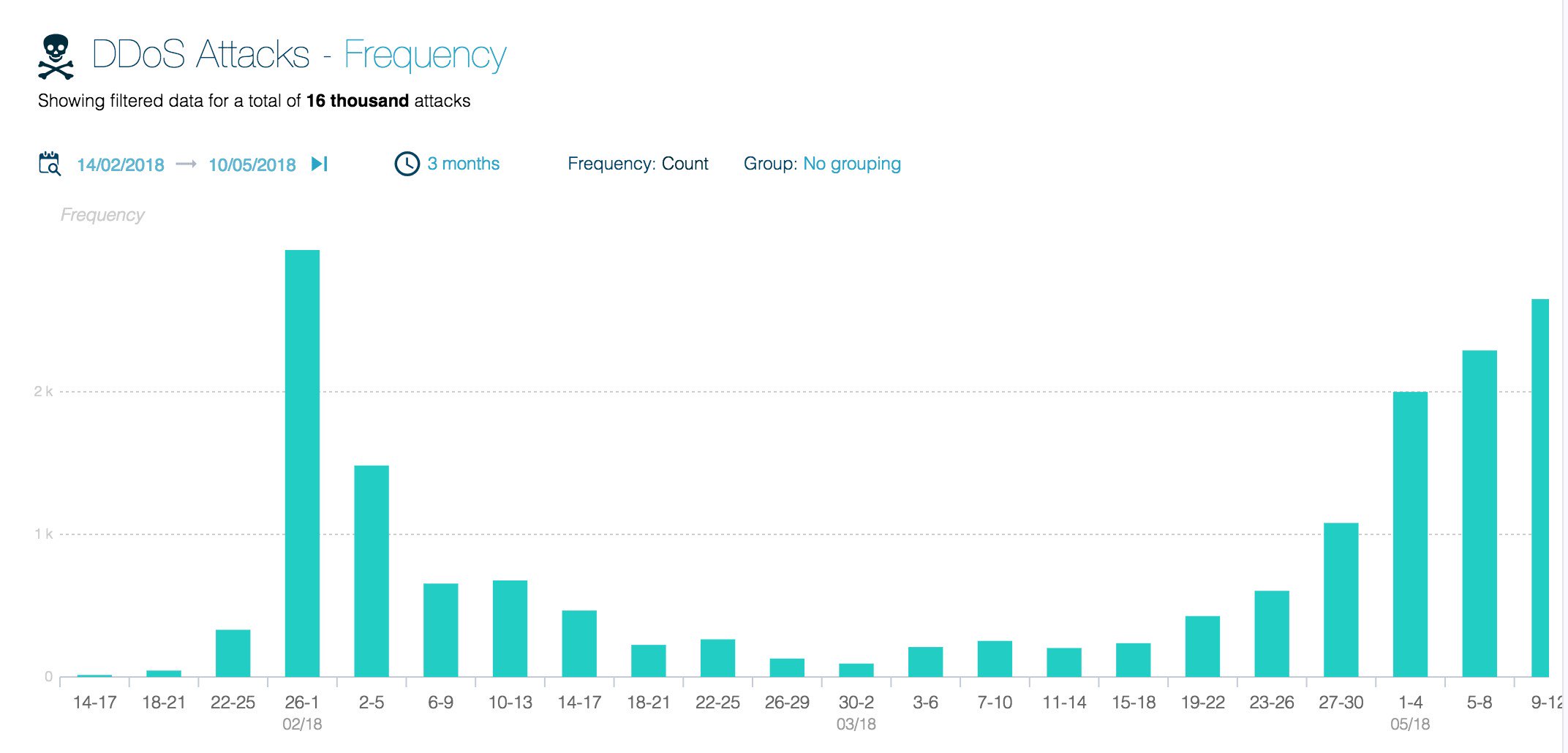

Анализируя данные об Memcached DDoS-атаках, собранные за тот же выше обозначенный трехмесячный период глобальной системой мониторинга сетей Arbor ATLAS (Active Threat Level Analysis System), — которая, видя больше интернет-трафика и собирая больше данных об этом трафике, чем кто-либо другой, контролирует более трети всего мирового интернет-трафика и обеспечивает, таким образом, приближенную к реальности статистическую видимость современных интернет-угроз, — можно констатировать, что интенсивность осуществления Memcached-амплифицированных DDoS-атак на протяжении всего марта довольно быстро снижалась, пока в начале апреля не начала вновь увеличиваться и, сделав резкий скачок в показателях в конце апреля, к середине мая почти вышла на уровень пиковых показателей интенсивности конца февраля.

Даже приняв во внимание то, что основной причиной апрельского скачка является то, что ATLAS начал получать статистику об атаках от новых клиентов Arbor из разных регионов Азии, Африки и Европы, увеличивая тем самым свою общую видимость глобального трафика DDoS-атак, можно констатировать тот факт, что примерно с конца марта, после почти месячной положительной динамики, частота атак перестала уменьшаться и стала увеличиваться.

Данное статистическое наблюдение наглядно демонстрирует нам тот факт, что даже в то время, как с каждым днем количество незащищенных серверов стабильно уменьшается, а их владельцы и клиенты становятся более осведомленными об угрозе, которую несет в себе незащищенное использование программного решения Memcached, злоумышленники тоже смогли соответствующим образом адаптироваться и научились использовать Memcached более эффективно, трансформировав его в более действенный инструментарий для проведения DDoS-атак. Таким образом, специалисты по сетевой безопасности объясняют текущее положение дел следующей хронологической цепочкой взаимосвязанных событий:

1. Первоначальные атаки были осуществлены высококвалифицированными злоумышленниками, которые обнаружили новый способ для амплификации атак типа DDoS Reflection, а также разработали эффективную методологию его использования через незащищенные Memcached-сервера по всему миру. После этих первичных нападений, эффективность и интенсивность Memcached-атак пошла на убыль, по мере того, как нападающие продемонстрировали свой новый метод на практике и вызвали пристальное внимание ИТ-общественности к данной проблеме. В результате количество уязвимых Memcached-систем по всему начало резко снижаться.

2. Еще с первой половины марта в сети стали периодически появляться пробные утилиты для организации DDoS-атак с амплификацией посредством незащищенных Memcached-серверов. Но, как утверждает статистика, наиболее значимое событие произошло в начале апреля, когда на GitHub, крупнейшем веб-сервисе для хостинга ИТ-проектов и их совместной разработки, был выложен концептуальный инструментарий для осуществления амплифицированных DDoS-атак с использованием Memcached, значительно облегчивший организацию и проведение такой атаки для кого угодно. Это был первый шаг к массовости.

3. В конце апреля одно из нелегальных Booter/Stresser сообществ начало предлагать Memcached в виде услуги как один из векторов атаки, сделав его легкодоступным к применению для любого желающего. При этом злоумышленники успели эффективно усовершенствовать механизмы и способы использования Memcached в качестве инструмента для осуществления таких «заказов». Так, к примеру, отныне амплифицированные посредством Memcached DDoS-атаки начали проводиться, как с использованием все еще оставшихся во Всемирной Сети незащищенных сервисов, так и с применением собственных (принадлежащих преступникам) предварительно развернутых уязвимых инсталляций Memcached-серверов.

4. Поскольку амплификация DDoS-атак посредством Memcached является чрезвычайно эффективным средством ее усиления (как уже было отмечено раньше, коэффициент амплификации может достигать фантастических значений 1:500 000), нелегальным Booter/Stresser сообществам вовсе необязательно полагаться только на поиск и использование незащищенных инсталляций Memcached-систем, которых, к слову, с каждым днем становится все меньше. Они очень просто могут развертывать свои собственные уязвимые сервера у различных хостинг-провайдеров по всему миру, оплачивая их услуги украденными кредитными картами или используя для расчета одну из многочисленных криптовалют. Эти серверы затем могут использоваться в качестве Memcached-амплификаторов для проведения атак типа DDoS Reflection, пока хостинг-провайдер не обнаружит злоупотребления своими услугами и не отключит эти сервера.

Вышеприведенные статистические данные и тесно связанная с ними хронология недавних событий наглядно нам демонстрирует, что время от обнаружения нового способа атаки до превращения его в полномасштабный высокоэффективный опасный инструментарий в руках у злоумышленников может оказаться очень коротким, как, например, в данном случае — менее трех месяцев. Таким образом, сейчас Memcached уже утвердился как еще один вектор для реализации DDoS-атак в арсенале у киберпреступников, как это в свое время произошло с такими технологиями, как DNS, NTP, SSDP и многими другими, которые и по сей день активно используются как различные векторы для проведения атак.

Новые векторы атак, безусловно, появятся в обозримом будущем, так как злоумышленники постоянно находятся в поиске новых уязвимостей, как в уже существующих решениях, так и в новых сервисах и технологиях.

Как уже было показано в публикации ASERT от 27 февраля 2018 года, посвященной обнаружению первых масштабных случаев использования Memcached для усиления DDoS-атак, обнаружение и смягчение последствий подобных Memcached-амплифицированных DDoS-атак — это вопрос внедрения передовых технологий безопасности (Security Best Practices) и развертывания интеллектуальных систем подавления DDoS-атак (IDMS, Intelligent DDoS Mitigation Systems), таких как Arbor SP/TMS и Arbor APS, в местах, где это необходимо. Было также продемонстрировано, что ограничение скорости входящего трафика на UDP / TCP-порту 11211 (а также исходящего трафика) является очень эффективным для ограничения разрушительного воздействия таких атак.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого