Новости

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Классификация запросов клиентов с помощью ChatGPT

"Разделяй и властвуй" - говорил нам римский сенат. Конечно, в эту фразу закладывался другой смысл, но для нашей задачи она тоже подходит отлично! Когда количество входящих обращений клиентов в компании переходит границу "мне нужно еще больше обращений" и к ней добавляется "что мне делать с таким количеством обращений?", тогда перед нами появляется задача классификации обращений, чтобы эти обращения можно было обрабатывать по соответствующему сценарию.

Подбор оборудования руками ИИ (ChatGPT)

Любая компания, которая продает хотя бы слегка сложные товары или имеет большой ассортимент однотипных товаров, сталкивается с проблемой подбора. Когда приходит клиент, описывает свою проблему и просит подобрать инструменты для ее решения. Конечно, бывают и другие ситуации, когда клиент просит подобрать аналог инструмента, которым он уже пользовался. Особо это стало актуально после того, как с рынка РФ ушла значительная доля зарубежных поставщиков. Запросы на аналоги появились практически во всех сферах.

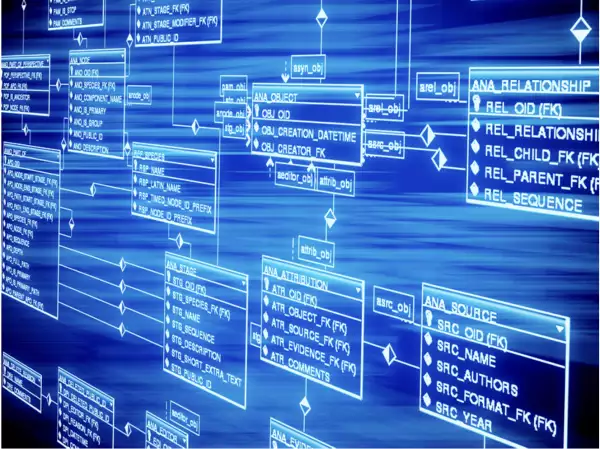

Используем ChatGPT для Text to SQL: анализ заказа клиента

Ваши сотрудники хотят регулярно получать аналитику, но не знают точных критериев отбора? Полученные отчеты не приносят никакой пользы, но на их составление тратится огромное количество времени? Тогда нужно отдать самим пользователям возможность самостоятельно «на ходу» формировать нужные им отчеты, но для этого нужен универсальный конструктор отчетов. Тогда пользователи превращаются в аналитиков и начинают изучать SQL или «монструозные» системы анализа Tableau, Power BI и другие BI-системы. Но сегодня есть куда более простое решение, с приходом ChatGPT у нас появляется «переводчик», который может перевести что угодно с человеческого языка на машинный (в нашем случае на SQL-язык).

Развеиваем миф про интернет-эквайринг "за 1 день": сколько времени на самом деле занимает подружить КТТ, ОФД, ФН и платежный агрегатор

В этой статье мы расскажем как на самом деле устроен мир эквайринга на сегодняшний день, на примере одного дня из нашей консультационной команды. Насколько универсальны коннекторы всех частей эквайринга (КТТ, ОФД, ФН и платежный агрегатор). Покажем вам дорогу в обход большинства «грабель», чтобы ваш путь к эквайрингу был максимально коротким, быстрым и безболезненным.

Как использовать ChatGPT для пентеста

Добро пожаловать в захватывающий мир пентеста! Это мир, полный тайн, кодов и бесконечного стремления к обнаружению уязвимостей в цифровых системах. Будь то студент кибербезопасности, ИТ-профессионал или просто человек, интересующийся искусством пентеста, этот статья для вас. Я буду использовать ChatGPT, чтобы помочь сделать пентест более простым и быстрым.

Атака NUIT (Near Ultrasound Inaudible Trojan)

Атака NUIT (Near Ultrasound Inaudible Trojan) - это метод атаки, который использует ультразвуковые сигналы для взлома умных устройств. Она была разработана в 2017 году и привлекла много внимания со стороны специалистов по кибербезопасности во всем мире.

NGFW: Современные технологии защиты сетей

В современном цифровом мире, где сетевые угрозы и кибератаки становятся все более распространенными и сложными, необходимо принять меры для защиты сетевой инфраструктуры организаций. Одной из передовых технологий, которая помогает преодолеть сетевые угрозы и атаки, является следующее поколение брандмауэров (Next-Generation Firewalls, NGFW). В этой статье мы рассмотрим, что такое NGFW, какие сетевые угрозы и атаки они могут пресечь, варианты их внедрения, примеры систем NGFW.

Практический курс по ВОЛС. Вебинар 2

Приглашаем на второе мероприятие из серии вебинаров «Практический курс по ВОЛС». На этом вебинаре мы хотим познакомить вас с методами измерения обратных потерь в волокне и рефлектометрией.

Практический курс по ВОЛС. Вебинар 1

Приглашаем на ознакомительный вебинар курса об измерениях в волоконно-оптических сетях. На этом вебинаре вы познакомитесь с устройством ВОЛС, получите общее представление об основных сетевых процессах, их взаимодействии, методах работы, очистки, тестирования, мониторинга и измерения ключевых параметров для работы волоконно-оптических сетей.

Национальная база данных уязвимостей: NVD И CVE

Американская база данных уязвимостей (National Vulnerability Database, NVD) является наиболее полным общедоступным хранилищем сведений об уязвимостях. Её функционирование поддерживается Национальным институтом стандартов и технологий США (National Institute of Standards and Technology, NIST) и опирается на работу компании MITRE и других организаций.

В базу данных NVD включаются наиболее распространенные уязвимости и риски (Common Vulnerabilities and Exposures, CVE). С 1990-х годов в базу NVD было включено более 100 000 уязвимостей CVE.

Отслеживание зависимостей опирается в основном на данные, предоставляемые базой данных NVD, и содержит полное зеркало, обновляемое ежедневно или при перезапуске отслеживания конкретной зависимости.

Следует отдать должное NVD - информация в ней содержит визуальные и лингвистические индикаторы происхождения данных, а также ссылки на исходные уязвимости CVE. Наличие и поддержание актуальности базы данных NVD помогает ИТ-специалистам и специалистам по безопасности анализировать и совершенствовать цифровую безопасность своей организации.

Атака Evil Twin: сценарии применения и способы защиты

В современном мире, новые WiFi точки доступа размещаются ежесекундно по всему миру. В отличие от проводных сетей WiFi сети имеют более низкую стоимость и большую доступность. Большая доступность сети приводят к тому, что она часто становится целью кибер-злоумышленников. Мы сегодня рассмотрим одну из самых популярных техник взлома WiFi сети при помощи Evil Twin Attack, а так же предоставим рекомендации по защите от такого типа атаки.

TLStorm 2.0 — новые уязвимости коммутаторов Aruba и Avaya

Специалисты компании Armis обнаружили пять новых эксплойтов в сетевых коммутаторах Aruba и Avaya. Уязвимости похожи на TLStorm и возникают из-за недостатков конструкции оборудования, что расширяет охват TLStorm до миллионов устройств сетевой инфраструктуры корпоративного уровня.

Безопасность API: лучшие инструменты и ресурсы

Результаты исследований 2021 года показывают увеличение общего трафика API на 321% с одновременным ростом мошеннического трафика на 681%. Эти данные показывают, насколько уязвимы интерфейсы API. Вместе с этим наблюдается взрывной рост количества используемых интерфейсов API. Очевидно, что в такой ситуации число попыток взлома и вообще злонамеренных действий в отношении API будет только расти и задача обеспечения безопасности этих интерфейсов превращается в большую проблему.

Главные угрозы безопасности 2022 года по мнению экспертов Cisco

В статье собраны рекомендации экспертов по сетевой безопасности Cisco Talos по борьбе с распространенными средствами проникновения в корпоративную ИТ инфраструктуру. Рассматриваются самые разные источники угроз: программы-вымогатели, уязвимости популярных библиотек и даже вредоносные USB-накопители.

АНБ призывает перейти к практике нулевого доверия в сетевой безопасности

Разведывательное агентство США описывает меры безопасности, которые специалисты по сетевой безопасности должны предпринять для защиты своей инфраструктуры.

Wi-Fi 7 и 40 Гбит/с – как продвигается разработка новой спецификации стандарта

802.11be (Wi-Fi 7) будет использовать частоты в диапазоне 6 ГГц, который недавно выделен для не требующей лицензии беспроводной технологии.

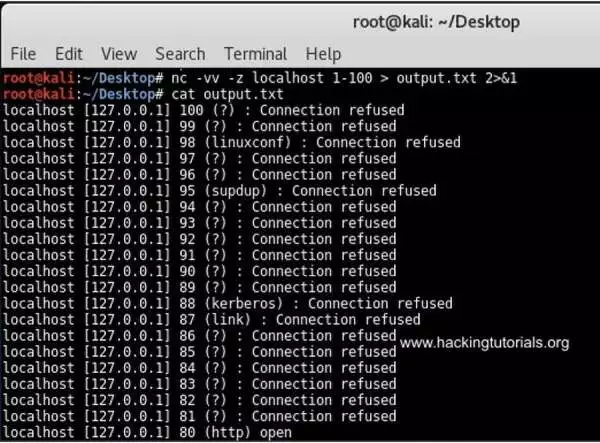

Обнаружены новые методы атаки на компьютеры через netcat, часть 3

В третьей части учебника «Взлом с помощью Netcat» рассматриваются некоторые более продвинутые методы. Известно, что Netcat также называют швейцарским армейским ножом среди сетевых инструментов. Подобные сетевые инструменты должны уметь гораздо больше, чем просто создавать соединения для передачи необработанных данных и создания shell. Поэтому необходимо также рассмотреть и некоторые дополнительные функции. В этой части учебника вы узнаете, как направить выходные данные Netcat в файлы и приложения, и как с помощью Netcat работает сетевой pivoting. Также здесь будет рассмотрено несколько разных сценариев, в которых Netcat используется для pivot-соединений. Сетевые pivot-соединения полезно использовать, когда целевой хост находится в сети, недоступной напрямую из сети атакующего устройства. В этой ситуации можно скомпрометировать хост, который имеет доступ к обеим сетям, и установить pivot-соединения через этот хост. Скомпрометированный хост с доступом к обеим сетям называется pivot-точкой. Начнем с передачи выходных данных Netcat в файлы и приложения.

Обнаружены новые методы атаки на компьютеры через netcat: часть 2

В первой части учебника «Взлом с помощью Netcat» даются самые основы Netcat. Теперь погрузимся глубже в наиболее популярные и распространенные способы использования Netcat: настройку прямого и обратного подключения (bind shell и reverse shell, соответственно). В этой части мы покажем разницу между прямым и обратным подключением и как это можно использовать. Довольно часто Netcat отсутствует в системах, поскольку может рассматриваться как потенциальная угроза безопасности. Как в таком случае использовать другие инструменты и языки программирования, кроме Netcat, которые заменят некоторые функции настройки обратного подключения. Отличными альтернативами являются такие языки программирования и написания скриптов, как Python, PHP, Perl и Bash. В завершении рассмотрим, как использовать схему прямого подключения.

Сравнение скоростей 5G на разных смартфонах и в разных странах мира

На то, насколько хорошо ваш телефон 5G может использовать преимущества сетей 5G, влияет сочетание различных факторов. В этой статье рассматриваются условия, влияющие на реальную скорость и дана сравнительная информация уровня «top 15 стран мира» по скорости и степени проникновения сетей 5G. По материалам Галена Грумана (Galen Gruman) исполнительного редактора Network World (www.networkworld.com, статья от 16 марта 2022 года)

В наличии приборы для обслуживания LAN, СКС, WiFi и многое другое!

В наличии на складе «СвязьКомплект» широкая номенклатура профессионального оборудования для обслуживания LAN, СКС, Wi-Fi, Ethernet сетей, а также приборы для контроля абонентских линий и КТВ!

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!