Атака Evil Twin: сценарии применения и способы защиты

В современном мире, новые WiFi точки доступа размещаются ежесекундно по всему миру. В отличие от проводных сетей WiFi сети имеют более низкую стоимость и большую доступность. Большая доступность сети приводят к тому, что она часто становится целью кибер-злоумышленников. Мы сегодня рассмотрим одну из самых популярных техник взлома WiFi сети при помощи Evil Twin Attack, а так же предоставим рекомендации по защите от такого типа атаки.

Что такое Evil Twin Attack?

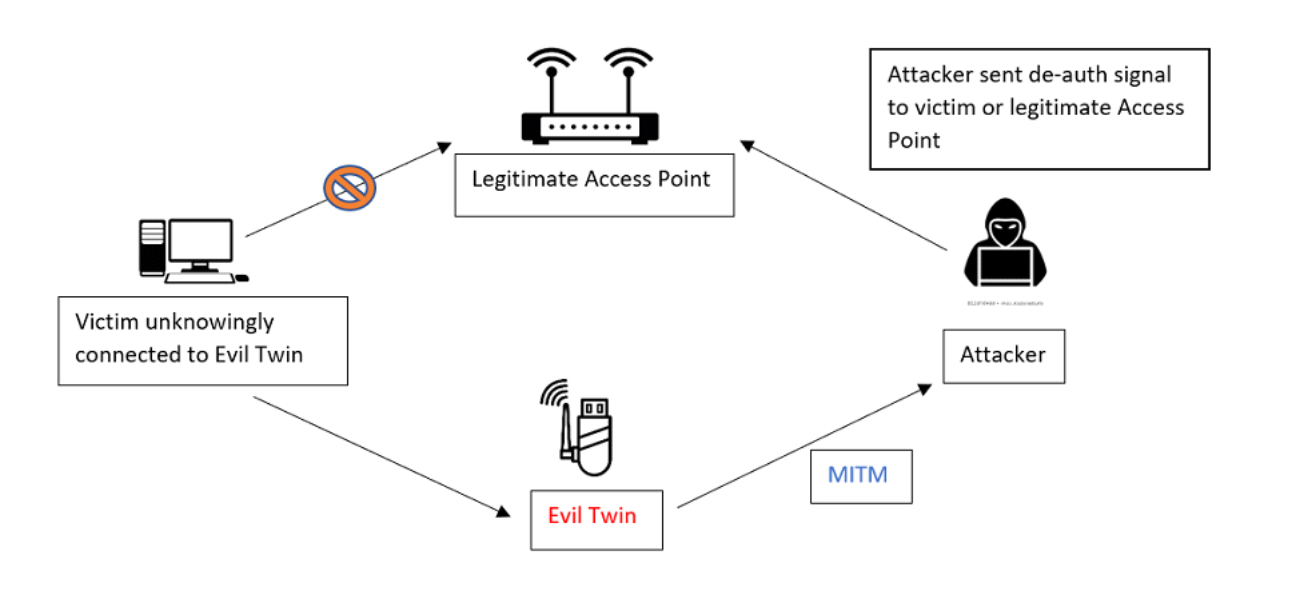

Evil Twin Attack - это, по сути, атака MITM (человек посередине), т.е. Злоумышленник встает между целевым человеков и WiFi модемом.

Чтобы выполнить эту атаку, злоумышленник притворяется модемом, раздающим интернет, и применяет атаку Deauth (которая отключает пользователей от wifi модема) к целевому модему.

Злоумышленник предоставляем свои услуги wifi клиентам, в то время когда настоящий модем отказывается их обслуживать.

Что может получить злоумышленник применяя Evil Twin Attack?

Кибер-злоумышленник может получить большое разнообразие информации и ее форматов. Туда может входить личные данные, такие как номер телефона, личный идентификатор и т.д. Так же компрометирует весь трафик, все что вы передаете по сети WIFI оказывается в руках атакующего.

Основные сценарии захвата критической информации с помощью атаки Evil Twin:

Сценарий 1. Получение личной информации через wifi-сети в общественных местах

Когда мы пытаемся подключить к общественному wifi, мы часто сталкиваемся со страницей входа, которая запрашивает номер телефона или другую информацию.

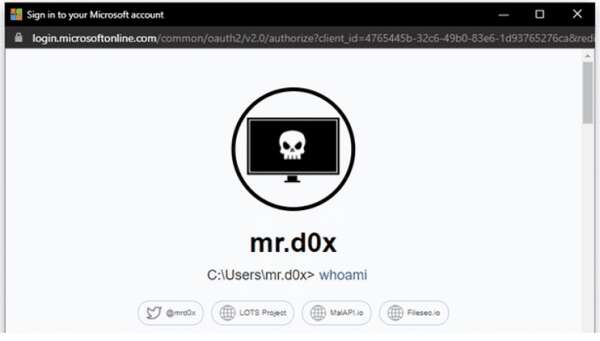

Эта страница имеет общее название Captive Portal. Данный портал служит аналогом двухфакторной авторизации для более безопасного использования Интернета. Злоумышленники в свою очередь могут создавать поддельную страницу авторизации и собирать с людей, которые пытаются подключиться к сети, различную личную информацию, такую как идентификационный номер, девичья фамилия матери и тд. Информацию, которая позволит в дальнейшем подобраться ближе к вашим критическим данных.

Как это делается:

- Создается бесплатная сеть WIFI в ресторане на оборудовании злоумышленника (Чаще всего сеть с названием самого ресторана)

- Жертва, пришедшая в ресторан, пытается подключиться к скомпрометированной сети.

- Перед целью появляется экран Capital Portal с запрашиваемыми данными о пользователи, которую вводит ничего не подозревающий посетитель ресторана.

- Атакующий получает интересующую его информацию на своем оборудовании

Сценарий 2. Получение пароль от домашней или корпоративной сети WiFi

Атакующий может попытаться получить данные для авторизации в домашней или рабочей сети Wifi. Это позволит ему подключиться к сети и продолжить атаку уже на другие элементы инфраструктуры, такие как домашний ПК, телефон, корпоративные сервера, умные устройства и т.д.

Как это делается:

- Создаем поддельную точку доступа с более сильным сигналом.

- Злоумышленник применяет к сети атаку Deauth. Таким образом модем перестает обслуживать существующих клиентов. Во время этого жертва не теряет соединение и пытается снова подключится к одноименной сети, попадая уже на оборудование атакующего.

- При подключении точка доступа спрашивает данные для авторизации. Клиент считая, что подключается к своей точке доступа без опаски их вводит

- В результате атаки злоумышленник получается данные для авторизации к домашней или корпоративной сети WIFI

Как бороться с атаками Evil Twin?

- Быть внимательными при подключении к сети, которую вы использовали ранее. Если вы не делали “Забыть сеть”, то ни при каких обстоятельствах у вас не должен запрашиваться пароль для подключения к ранее используемой сети. Если вы подключаетесь к вашей обычной сети и у вас запросило пароль, проверьте, нет ли в списке еще сетей с таки же названием. Скорее всего вам предлагают подключиться к поддельной сети

- Не заполняйте подозрительные формы в Capital Portal. В большинстве случаев, там запрашивают только номер телефоне. Если у вас запрашивают какую либо личную информацию - отключайтесь от этой WiFi сети и не используйте ее.

- По возможности избегайте общественного wifi. Используйте его только для интернет ресурсов не требующих авторизации (передача паролей)

- Для системных администраторов\иб специалистов, которые хотят сделать свою сеть безопасной для пользователей - делайте регулярные проверки на наличие в сети посторонних устройств и регулярно сканируйте свою инфраструктуру на предмет уязвимостей при помощи профессиональных сканеров - Nessus, IMSHowTo и другие. Они помогут быстро понять слабые места вашей инфраструктуры, а некоторые даже сразу дадут рекомендации по исправлению.

- Самый “аскетичный” способ - авторизация в сети по Mac адресам. Тогда ни одно устройство не сможет подключиться к вашей сети, которого нет в White List

Вступайте в Telegram канал проекта NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Вступайте в Telegram канал проекта NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого