Практикум

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Пошаговая настройка и тестирование пропускной способности/скорости сети (iPerf) при помощи тестера NetAlly LinkRunner G2

В статье кратко описана методика проведения iPerf тестирования при помощи NetAlly LinkRunner G2.

Пошаговая инструкция по устранению ошибок в WiFi сетях: решаем 3 типовые проблемы!

В статье описаны три сценария нарушения работоспособности WiFi сети:

4 ключевых аспекта, которые помогут повысить производительность Citrix VDI

В мире, где все чаще работают из дома, администраторы Citrix несут ответственность за предоставление бизнес критичных сервисов. Эта задача требует от них контроля множества различных компонентов ИТ-инфраструктуры.

Как применение nGeniusONE и nGeniusPULSE от NETSCOUT гарантирует высокое качество работы корпоративного VPN

Новые глобальные условия привели не только к взрывному росту количества сотрудников, работающих из дома, но и к расширению спектра специальностей, для которых стала доступна удаленная работа. Поскольку выполнение ключевых операций осуществляется через VPN, надежный доступ к виртуальной сети становится критически важным для успеха всего бизнеса.

Практический курс по работе с ВОЛС от нашего партнёра "СвязьКомплект"

Приглашаем на первый вебинар курса об измерениях в волоконно оптических сетях. На этом вебинаре мы хотим познакомить вас с устройством таких сетей, рассказать какие процессы происходят в них, на что они влияют и как производить измерения.

Создание пользовательской диаграммы направленности антенны в NetAlly AirMagnet Planner

Отсутствие диаграмм направленности антенн нового типа в базе данных анализаторов несколько усложняет процесс и повышает погрешность планирования беспроводной сети. AirMagnet Planner предоставляет возможность пользователям самостоятельно создать диаграммы направленности. В статье представлена пошаговая инструкция.

Как провести обследование WiFi сети при помощи приложения AirMapper? Пошаговая инструкция.

Приложение AirMapper Site Survey позволяет выполнять полноценное обследование Wi-Fi сетей в помещении или на открытом воздухе. В статье представлена краткая пошаговая и иллюстрированная инструкция по работе с ним.

Как загрузить план этажа в Aircheck и EtherScope из облачного хранилища? Краткая инструкция.

Приложение NetAlly AirMapper позволяет проводить обследование WiFi сети при помощи портативных тестеров. Ознакомьтесь с краткой инструкцией по созданию, калибровке и загрузке планов этажей из бесплатного облачного хранилища Link-Live.

Повышение прозрачности инфраструктуры для защиты доступности VPN сервисов и обеспечения производительности приложений

Создание надежной стратегии поддержки сети VPN должно выходить далеко за рамки простого добавления пропускной способности VPN в качестве средства борьбы со снижением производительности и ухудшением доступа. Специалисты должны иметь возможность быстро анализировать потребление ресурсов, определять приоритеты основных услуг, устранять неисправности, влияющие на производительность, оценивать качество обслуживания конечных пользователей, защищать шлюзы VPN от кибератак, нацеленных на эту инфраструктуру.

Управление работой SIP-транкинга с помощью платформы NETSCOUT nGeniusONE

Для того, чтобы устранить проблемы, связанные с SIP-транкингом, необходимо быстро сортировать и локализовать их источники. Это становится возможным благодаря инновационной платформе nGeniusONE.

Платформа NETSCOUT nGeniusONE - самый полезный инструмент для анализа работы веб-приложений

Благодаря проведению анализа передаваемых по локальной сети или через облачную инфраструктуру пакетов данных платформа NETSCOUT nGeniusONE обеспечивает оценку производительности службы приложений в режиме реального времени.

Как управлять голосовой и видеосвязью в контакт-центрах?

Так как контакт-центры в большинстве случаев являются отправной точкой взаимодействия с клиентами, то высокое качество связи и положительный опыт общения исключительно важны для более эффективного взаимодействия и улучшения восприятия компании её клиентами.

Как ускорить цифровую трансформацию с помощью устройств InfiniStreamNG и nGenius PFS?

Цифровая трансформация меняет не только бизнес. Для соответствия скоростям и масштабу, которые приходят с цифровизацией бизнеса, сфера информационных технологий должна также трансформироваться. Для этого ИТ-менеджерам необходимо решение, позволяющее получать все необходимые аналитические данные о бизнесе и принимать решения, используя всю интеллектуальную мощь ИТ-технологий.

Как контролировать РоЕ под нагрузкой: особенности технологии и проверки, приборы для тестирования

Выполнение полноценного контроля систем дистанционного питания РоЕ возможно только с помощью специализированного оборудования, при этом использование бытовых мультиметров невозможна!

Запись вебинара «Система анализа пакетных данных Observer Gigastor»

VIAVI Observer GigaStor - это одна из составных частей программно-аппаратного комплекса платформы VIAVI Observer. GigaStor является коллектором пакетных данных имеет форм фактор физического сервера, размером 2U или 4U, с высокоскоростными картами захвата и разным набором дисковых массивов для хранения трафика.

Запись вебинара «Юстировка антенн с помощью 3Z RF Vision»

VIAVI RF Vision прибор для точного измерения азимута, наклона, координат и высоты над уровнем моря направленных антенных систем.

Трансформация центра обработки данных

В современном высоко конкурентном цифровом мире для обеспечения быстрой и безопасной работы клиентов и внутренних сотрудников организации вкладывают значительные средства в цифровые платформы и технологии, включая облачные решения. Потребность в повышении гибкости бизнеса привела к изменению приоритетов в ИТ-сфере, технологиях и операциях.

Резкий рост значимости VPN для обеспечения непрерывности бизнеса

С наступлением пандемийного периода организациям по всему миру внезапно потребовалось безопасно перевести на удаленную работу из офисов весь штат своих сотрудников. В результате чего за несколько рабочих дней технологией VPN (виртуальная частная сеть) стали пользоваться не отдельные сотрудники, а весь штат предприятия. В одночасье сети VPN стали первой необходимостью для тех сфер деятельности, где критично сохранение активности коммерческих, правительственных и медицинских организаций. Если ваша сеть VPN не работает, вашего бизнеса просто нет.

Источники помех в сети WiFi: как найти, идентифицировать и устранить

Большинство Wi-Fi сетей на данный момент работают в частотных диапазонах 2,4 ГГц и 5,0 ГГц. В этих же диапазонах могут работать и другие беспроводные устройства, создавая помехи и уменьшая пропускную способность WiFi сетей. В данной статье описываются наиболее часто встречающиеся источники помех, их воздействие на WiFi и способы настройки их безболезненного сощуществования.

Платформа nGeniusONE для управления производительностью баз данных Oracle

Интеллектуальная аналитика NETSCOUT nGeniusONE даёт возможность быстро анализировать производительность баз данных Oracle и сервисов которые работают в связки с ними. Время реакции на устранение сбоев напрямую зависит от качества анализа и быстроты принятия решений.

Упрощение рабочих алгоритмов мониторинга производительности и сетевой безопасности. Часть 2

Для выявления и решения проблем производительности комплексных систем важно иметь полное представление о том, как работают все их компоненты. Мониторинг сотни, тысячи KPI - это преимущество или переизбыток информации? На что стоит обратить внимание?

Ведущий банк США расширяет онлайн сервисы при помощи NETSCOUT

Применение технологий от NETSCOUT делает прозрачной активность онлайн-клиентов и удаленных сотрудников.

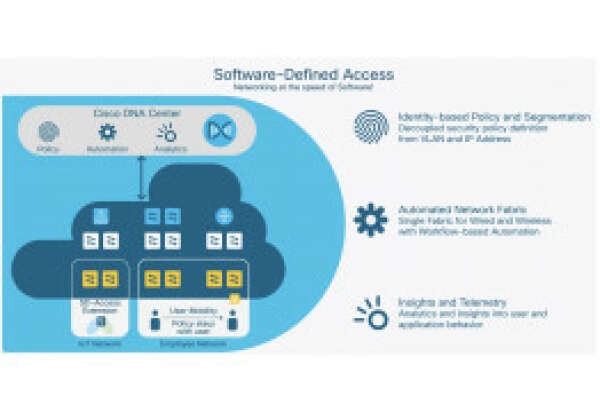

Что такое Cisco SD-Access и что вам нужно про него знать!

Программно-определяемый доступ (Software-Defined Access, SDA), использующий новейшую технологию Cisco, обеспечивает безопасность доступа пользователей и устройств и может стать будущим коммутационной среды вашего компании.

Поиск неисправностей в Wi-Fi сетях для их быстрого устранения

Компания NETSCOUT представляет решение для поиск неисправностей в Wi-Fi сетях для их быстрого устранения.

Цифровая трансформация одновременно улучшает качество работы сервисов, с точки зрения пользователей. Кейс от в финансовой компании.

Компания NETSCOUT предоставляет комплексное решение для обеспечения прозрачности сети с учетом развития инфраструктуры предприятия в будущем.

Проверка из центрального офиса возможности подключения и производительности удаленных сотрудников на примере ZOOM

Это короткое видео расскажет, как из центрального офиса можно удаленно проверить качество доступа удаленного сотрудника к сервису конференций ZOOM.

Влияние ошибок интерфейса на производительность TCP

Не все сетевые инженеры понимают влияние ошибок интерфейса на производительность сетей, базирующихся на протоколе TCP. И хотя это может не быть интуитивно понятно с первого взгляда, ошибки интерфейса способны оказывать ОЧЕНЬ БОЛЬШОЕ влияние!

Транспортный анализатор VIAVI MTS-5800. Часть 1.

Цикл вебинаров, посвященных транспортному анализатор VIAVI MTS-5800 для оценки каналов от 1G до 100G, с поддержкой измерения синхронизации, каналов SDH, Fibre Channel, PDH, CPRI.

Упрощение рабочих алгоритмов мониторинга производительности и сетевой безопасности. Часть 1

Как нам вывести на поверхность полезную информацию, не отбрасывая критически важные детали, которые могут понадобиться для расследования? Давайте рассмотрим пример той роли, которую может сыграть правильный рабочий процесс в решении этой задачи.

Устранение сбоев работы весов и касс в больших магазинах. Пример из практики!

Сложно представить насколько качество обслуживания в крупных магазинах зависит от скрытых глазу кабельных линий. Даже цены на продукты часто зависят именно от них. Интересным опытом работы поделился с нами Юрий, директор компании, которая много лет строит и обслуживает кабельную инфраструктуру крупных магазинов розничной торговли.

Управление и мониторинг VPN в условиях массового ухода на удаленную работу в связи с COVID

В последнее время, различные компании, в том числе и финансовые, почувствовали на себе влияние новой рабочей парадигмы и считают, что для сотрудников крайне важно по возможности использовать виртуальные частные сети (VPN), а для ИТ-отдела - эффективно управлять ими.

Анализ ошибок PAM-4: как правильно искать и идентифицировать ошибки в сетях 400G Ethernet

Технология 400G и модуляция PAM-4 удвоили пропускную способность сети и уменьшили стоимость в расчете на один бит передаваемых данных, но тестирование систем с PAM-4 стало гораздо более сложной задачей.

Диагностика сетей WiFi 6 (802.11ax): новые особенности, которые нужно знать

Новый стандарт Wi-Fi 6 (802.11ax) является преемником предыдущих поколений беспроводных сетей. Но тестирование Wi-Fi 6 при развертывании и обслуживании имеет особенности, которые необходимо учитывать, чтобы реализовать весь потенциал новых более дорогих устройств.

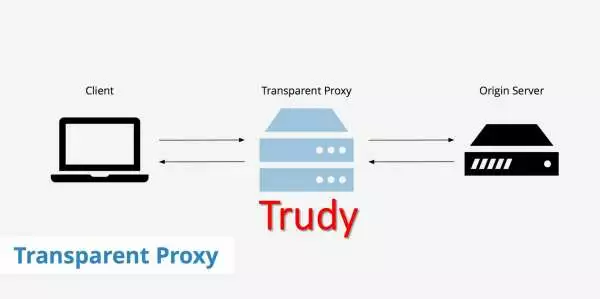

Перехват и модификация TCP / IP трафика на лету с помощью Trudy

Практическая инструкция по перехвату и модификации TCP / IP трафика на лету с помощью Trudy. Обзор возможностей Trudy, описание модулей, примеры использования.

Как найти причину ошибки сети при работе с Microsoft SQL Server

В большинстве случаев истинная причина периодически возникающей проблемы с подключением клиентского компьютера к удаленному серверу базы данных MS SQL Server связана с сетевым уровнем модели OSI. Собирая данные трассировки сети и анализируя их, мы можем сузить зону поиска и определить точную причину того, почему не удалось установить соединение или было внезапно разорвано существующее соединение.

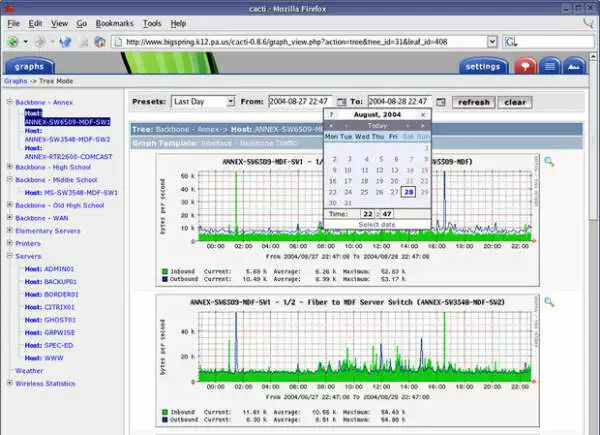

5 лучших бесплатных систем мониторинга ИТ-инфраструктуры

Бизнес нуждается в системах для мониторинга ИТ-инфраструктуры, чтобы обеспечить запуск и последующую работу необходимых ему сетевых систем и сервисов. Давайте взглянем на лучшие варианты из доступных на рынке бесплатных систем мониторинга и определим, что подойдет вам.

5 лучших анализаторов и коллекторов Netflow

Системным инженерам и администраторам сетей, постоянно приходится сталкиваться с проблемами, причины которых не всегда очевидны. В этих случаях очень полезным будет провести беглый анализ сетевого трафика. Представляем вашему вниманию обзор лучших анализаторов и коллекторов Netflow, которые помогут значительно упростить вам жизнь.

7 бесплатных программ для мониторинга сети и серверов

Если каждую секунду на протяжении всего дня вы досконально не знаете, что делают ваша сеть и сервера, вы похожи на пилота, который летит вслепую. Вас неминуемо ждет катастрофа. К счастью для вас, на рынке сейчас доступно много хороших программ, как коммерческих, так и с открытым исходным кодом, способных наладить ваш сетевой мониторинг.

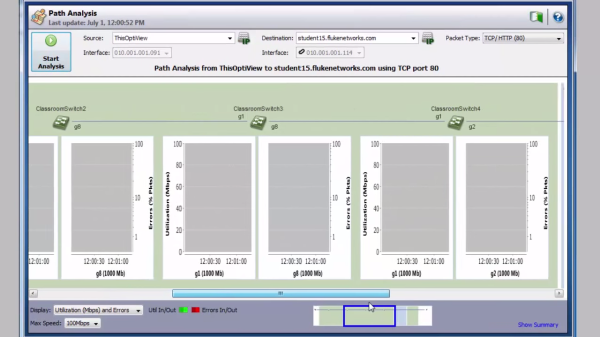

Отзыв реального пользователя о работе с сетевым анализатором OptiView XG

Отзыв директора по информационным технологиям в районной государственной администрации рассказывающий о том, как портативный сетевой анализатор NETSCOUT OptiView XG помог ему вывести на новый уровень диагностику, ремонт и даже проектирование сети, связывающей воедино все государственные учреждения во вверенном ему округе.

Как обезличить дамп трафика для дальнейшего анализа чужими специалистами?

Для того, чтобы вы в зависимости от своих задач и предпочтений смогли выбрать лучшее решение для анализа сетевого трафика, представляем вам список из наиболее интересных из доступных сейчас на рынке программных продуктов для анализа трафика, а также краткий обзор встроенной в них функциональности для извлечения, обработки и визуального предоставления различной сетевой информации.

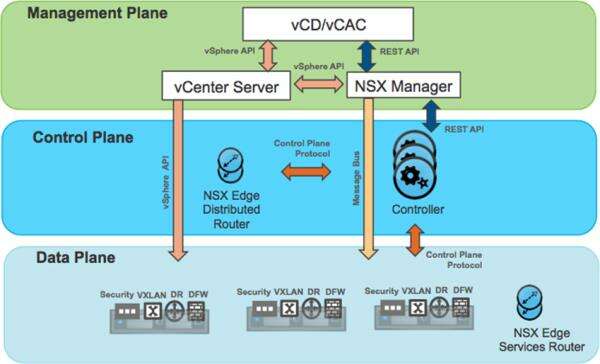

Как анализировать трафик виртуальной инфраструктуры, использующей VMware NSX

Компания VMWARE представила и активно развивает новую платформу NSX для виртуализации сети, которая набирает популярность. В рамках данного практикума мы решили рассказать, как встроенное средство ESXi - pktcap-uw можно использовать для диагностики NSX и захвата трафика.

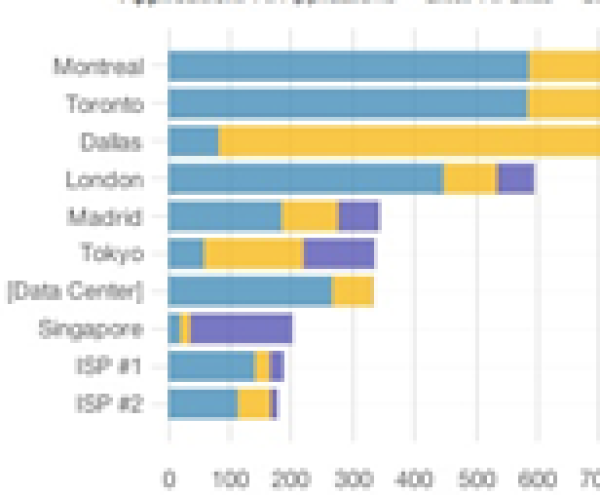

Скрытые расходы, о которых любят молчать поставщики решений NPMD и APM

Как выявить скрытые расходы на системы NPMD и APM? Какие правильные вопросы надо задать поставщику? Рассмотрим реальный пример решения одной задачи тремя разными производителями!

Как минимизировать время простоя ИТ-инфраструктуры? Интервью с практиком!

Предлагаем вашему вниманию интервью с инженером Джеймс Отт (James Ott) о том, как с помощью инструмента для мониторинга сети PRTG в паре с пользовательскими сетевыми сенсорами он научился предотвращать неисправности до того, как они начинали беспокоить пользователей.

Какая стратегия информационной безопасности бизнеса оптимальна в 2017 г.?

Хакеры — это класс специалистов, которые постоянно развиваются и ищут новые средства для того, чтобы получить доступ к личным и корпоративным данным, которые можно каким-то образом далее монетизировать.

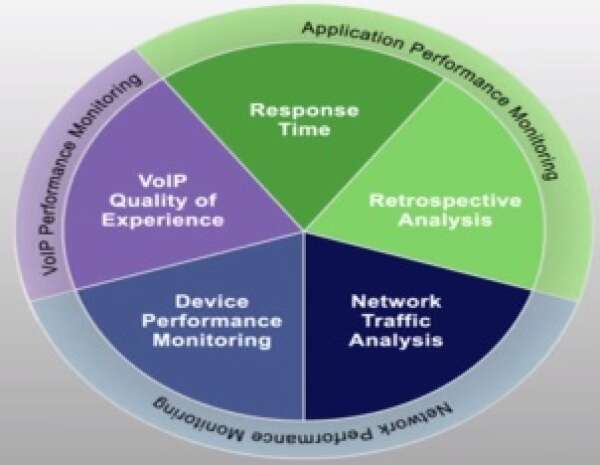

Решения Network Performance Monitoring (NPM). Руководство покупателя!

В данном руководстве покупателя мы подробно рассмотрим системы мониторинга производительности сети, которые поддерживают существующие тенденции развития современных сетей.

Как выбрать Wireless Intrusion Prevention System (WIPS) для защиты Wi-Fi сети от проникновений?

WIPS - корпоративные системы обнаружения вторжения по Wi-Fi помогают обнаружить и блокировать атаки через радиоэфир. Первые версии подобных решений применялись для мониторинга производительности и поиска неавторизованных точек доступа, но в следующих релизах стали способны выполнять полноценное блокирование неавторизованных устройств и выявление атак вплоть до DDoS.

Какие параметры и как измеряются при анализе производительности сервисов и приложений?

Не важно, каким решением вы пользуетесь для анализа производительности своих сервисов, коммерческим или умным админом с анализатором протоколов WireShark важно понимать фундаментальные основы ключевых метрик, на что они влияют и как их можно измерить в реальности.

Как правильно подключиться к сети для захвата трафика? Часть 3. Ответвители сетевого трафика (TAP)

Наиболее эффективным способом для подключения к сети и захвата трафика являются ответвители сетевого трафика или Test Access Point (TAP).

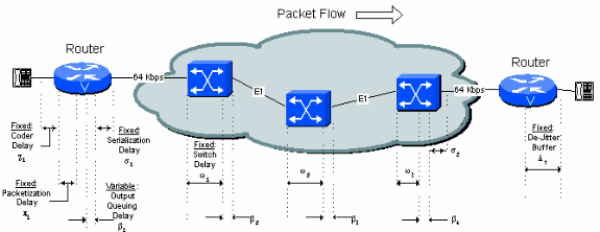

Какие параметры влияют на производительность приложений? Часть 2. Полоса пропускания и использование канала связи

Очень часто в медленной работе корпоративных приложений обвиняют сетевой департамент или узкие каналы связи.

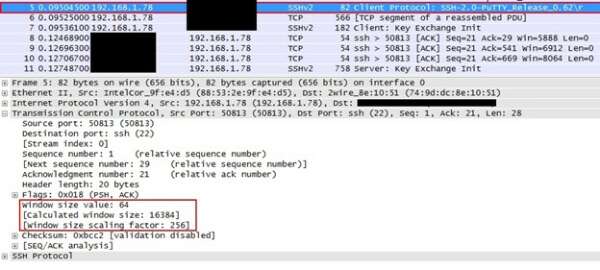

Какие параметры влияют на производительность приложений? Часть 1. TCP Window Size

Самый простой способ понять значение термина размер TCP окна (TCP Window Size), это представить разговор двух человек.

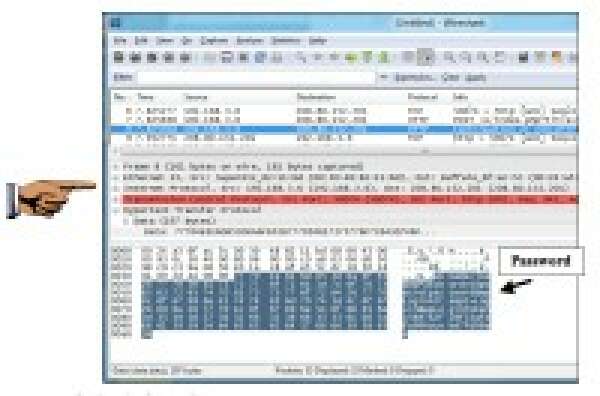

Перехват паролей с помощью Wireshark

Если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

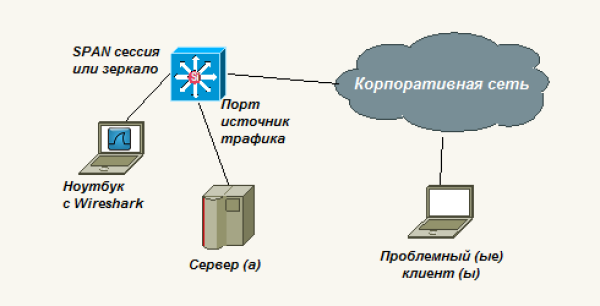

Как правильно подключиться к сети для захвата трафика? Часть 2. Захват на коммутаторе путем настройки зеркала или SPAN

Второй по популярности способ захвата трафика в ИТ-среде - это настройка зеркала или SPAN сессии.

Планирование, развертывание и эксплуатация Microsoft Lync Server 2013. Личный опыт

Microsoft Lync Server 2013 является одним из популярных корпоративных сервисов и позволяет обеспечить универсальные коммуникации.

Как правильно подключиться к сети для захвата трафика? Часть 1. Захват трафика на стороне клиента или сервера

При возникновении проблем с пользователем или сервисами, которые он использует, все эксперты рекомендуют начинать поиск и устранение проблем на стороне клиента, если обращения не носят массовый характер.

Диагностика сети и приложений с помощью OptiView XG

Эта видеоподборка наглядно покажет вам, как портативный сетевой анализатор OptiView XG помогает справиться с задачей анализа производительности ИТ-инфраструктуры и поиска истинной причины ее снижения.

Dumpcap: как правильно настроить?

При анализе сложных проблем, а особенно анализе кратковременных и эпизодически появляющихся проблем, необходимо выполнять захват трафика в течение длительного периода времени.

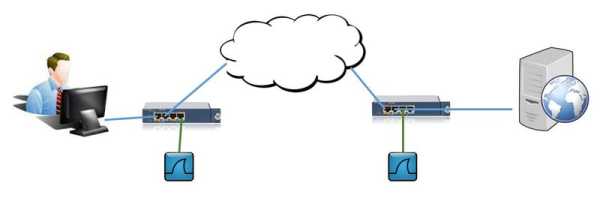

Какие проблемы в приложениях можно выявить, захватывая трафик одновременно в нескольких местах?

При решении проблем в работе приложения специалисты начинают захват трафика на стороне проблемного пользователя. Делают это с помощью снифферов, типа, Wireshark или с анализаторов протоколов.

Как настроить фильтры для захвата трафика в WireShark? Примеры!

Больше всего вопросов при работе с программой WireShark у пользователей вызывают фильтры для захвата трафика. Сегодня мы рассмотри их основные примеры, и покажем, как их правильно настраивать!

5 недостатков Wireshark: в чём бесплатный сниффер проигрывает коммерческим аналогам?

Анализ протоколов всегда ИТ-специалистами рассматривается как последняя линия обороны при решении проблем в работе приложений или сетевых устройств. Практически у каждого ИТ-специалиста на ноутбуке установлен анализатор протоколов типа Wireshark.

Как вести мониторинг производительности сервера и сети с помощью анализа трафика Wireshark?

При возникновении проблем в работе приложений и сервисов очень сложно определить истинную причину торможения. И самый распространенный ответ — это сеть работает медленно, каналы узкие, операторы связи не обеспечивают SLA. Ведь никому не интересно просматривать тысячи пакетов с анализатора протоколов (сниффера).

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!