NetworkGuru.ru

Знаем всё про:

- захват сетевого трафика,

- мониторинг производительности сетей,

- мониторинг производительности приложений,

- информационную безопасность.

Рекомендации

|Экспертиза

|Консультации

Свежие публикации

Классификация запросов клиентов с помощью ChatGPT

"Разделяй и властвуй" - говорил нам римский сенат. Конечно, в эту фразу закладывался другой смысл, но для нашей задачи она тоже подходит отлично! Когда количество входящих обращений клиентов в компании переходит границу "мне нужно еще больше обращений" и к ней добавляется "что мне делать с таким количеством обращений?", тогда перед нами появляется задача классификации обращений, чтобы эти обращения можно было обрабатывать по соответствующему сценарию.

Подбор оборудования руками ИИ (ChatGPT)

Любая компания, которая продает хотя бы слегка сложные товары или имеет большой ассортимент однотипных товаров, сталкивается с проблемой подбора. Когда приходит клиент, описывает свою проблему и просит подобрать инструменты для ее решения. Конечно, бывают и другие ситуации, когда клиент просит подобрать аналог инструмента, которым он уже пользовался. Особо это стало актуально после того, как с рынка РФ ушла значительная доля зарубежных поставщиков. Запросы на аналоги появились практически во всех сферах.

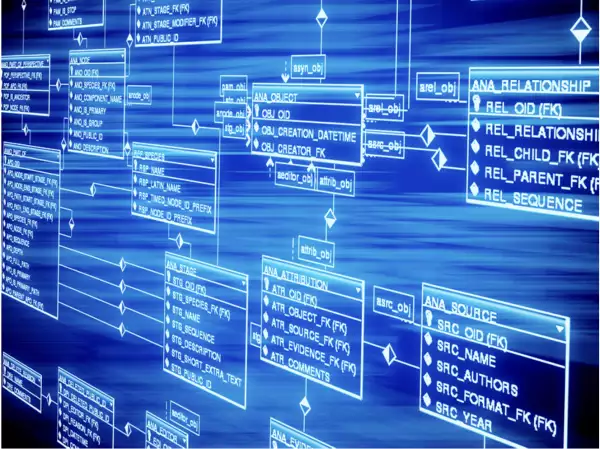

Используем ChatGPT для Text to SQL: анализ заказа клиента

Ваши сотрудники хотят регулярно получать аналитику, но не знают точных критериев отбора? Полученные отчеты не приносят никакой пользы, но на их составление тратится огромное количество времени? Тогда нужно отдать самим пользователям возможность самостоятельно «на ходу» формировать нужные им отчеты, но для этого нужен универсальный конструктор отчетов. Тогда пользователи превращаются в аналитиков и начинают изучать SQL или «монструозные» системы анализа Tableau, Power BI и другие BI-системы. Но сегодня есть куда более простое решение, с приходом ChatGPT у нас появляется «переводчик», который может перевести что угодно с человеческого языка на машинный (в нашем случае на SQL-язык).

В этой статье мы расскажем как на самом деле устроен мир эквайринга на сегодняшний день, на примере одного дня из нашей консультационной команды. Насколько универсальны коннекторы всех частей эквайринга (КТТ, ОФД, ФН и платежный агрегатор). Покажем вам дорогу в обход большинства «грабель», чтобы ваш путь к эквайрингу был максимально коротким, быстрым и безболезненным.

Как использовать ChatGPT для пентеста

Добро пожаловать в захватывающий мир пентеста! Это мир, полный тайн, кодов и бесконечного стремления к обнаружению уязвимостей в цифровых системах. Будь то студент кибербезопасности, ИТ-профессионал или просто человек, интересующийся искусством пентеста, этот статья для вас. Я буду использовать ChatGPT, чтобы помочь сделать пентест более простым и быстрым.

Атака NUIT (Near Ultrasound Inaudible Trojan)

Атака NUIT (Near Ultrasound Inaudible Trojan) - это метод атаки, который использует ультразвуковые сигналы для взлома умных устройств. Она была разработана в 2017 году и привлекла много внимания со стороны специалистов по кибербезопасности во всем мире.

NGFW: Современные технологии защиты сетей

В современном цифровом мире, где сетевые угрозы и кибератаки становятся все более распространенными и сложными, необходимо принять меры для защиты сетевой инфраструктуры организаций. Одной из передовых технологий, которая помогает преодолеть сетевые угрозы и атаки, является следующее поколение брандмауэров (Next-Generation Firewalls, NGFW). В этой статье мы рассмотрим, что такое NGFW, какие сетевые угрозы и атаки они могут пресечь, варианты их внедрения, примеры систем NGFW.

Практический курс по ВОЛС. Вебинар 2

Приглашаем на второе мероприятие из серии вебинаров «Практический курс по ВОЛС». На этом вебинаре мы хотим познакомить вас с методами измерения обратных потерь в волокне и рефлектометрией.

Практический курс по ВОЛС. Вебинар 1

Приглашаем на ознакомительный вебинар курса об измерениях в волоконно-оптических сетях. На этом вебинаре вы познакомитесь с устройством ВОЛС, получите общее представление об основных сетевых процессах, их взаимодействии, методах работы, очистки, тестирования, мониторинга и измерения ключевых параметров для работы волоконно-оптических сетей.

Национальная база данных уязвимостей: NVD И CVE

Американская база данных уязвимостей (National Vulnerability Database, NVD) является наиболее полным общедоступным хранилищем сведений об уязвимостях. Её функционирование поддерживается Национальным институтом стандартов и технологий США (National Institute of Standards and Technology, NIST) и опирается на работу компании MITRE и других организаций.

В базу данных NVD включаются наиболее распространенные уязвимости и риски (Common Vulnerabilities and Exposures, CVE). С 1990-х годов в базу NVD было включено более 100 000 уязвимостей CVE.

Отслеживание зависимостей опирается в основном на данные, предоставляемые базой данных NVD, и содержит полное зеркало, обновляемое ежедневно или при перезапуске отслеживания конкретной зависимости.

Следует отдать должное NVD - информация в ней содержит визуальные и лингвистические индикаторы происхождения данных, а также ссылки на исходные уязвимости CVE. Наличие и поддержание актуальности базы данных NVD помогает ИТ-специалистам и специалистам по безопасности анализировать и совершенствовать цифровую безопасность своей организации.