Атака «Браузер в браузере»

В этой статье рассматривается метод фишинга, который имитирует окно браузера внутри браузера для подмены настоящего домена.

Введение

Для специалистов по безопасности обычно URL является самым надежным идентификатором домена. Да, существуют такие атаки, как IDN Homograph (гомографические) и DNS Hijacking (подмена IP-адреса) атаки, которые могут снизить надежность URL, но не до абсолютной степени.

Все это наводит на мысль о том, насколько надежен метод проверки подлинности ресурса по его URL. Ниже показаны способы, как подменить настоящий URL

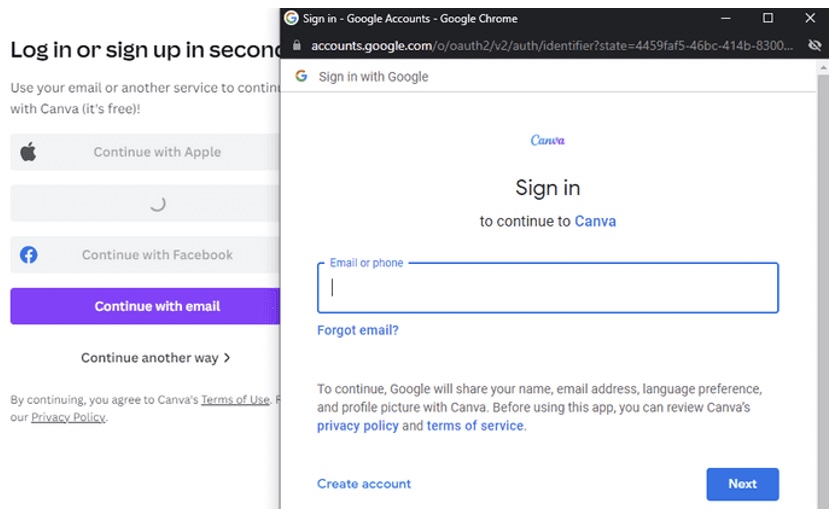

Всплывающие окна авторизации

Довольно часто, когда пользователь авторизуется на сайте через Google, Microsoft, Apple и т.д., ему предлагается всплывающее окно с просьбой пройти аутентификацию. Например, при авторизации на сайте Canva, используя свою учётную запись Google, пользователь видит такое окно, см. ниже.

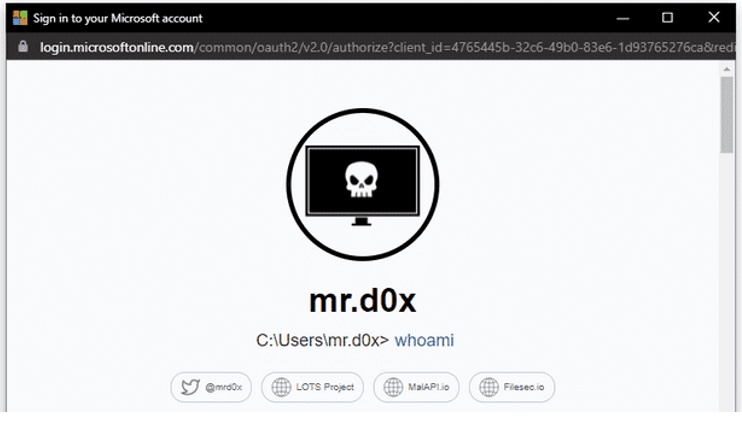

Поддельное окно

Повторить дизайн исходного окна с помощью базового HTML/CSS довольно просто. Объедините дизайн окна с iframe, ведущим на вредоносный серверс фишинговой страницей, и его практически невозможно будет отличить от настоящего. На изображении ниже показан пример такой работы.

Для того, чтобы при переходе по ссылке, нажатии кнопки, или при загрузке страницы появлялось окно авторизации, используется JavaScript. И, конечно же, вы можете сделать окно визуально привлекательным с помощью анимации, доступной в библиотеках, таких как JQuery.

Демо

URL при наведении курсора

Проверка ссылки при наведении курсора тоже не надежно если разрешен JavaScript. HTML для ссылки обычно выглядит так:

Если добавлено событие onclick, возвращающее false, то при наведении на ссылку веб-сайт будет по-прежнему отображаться в атрибуте href, но при нажатии на ссылку атрибут href игнорируется. Мы можем использовать эти знания, чтобы сделать всплывающее окно более реалистичным.

function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}

Примеры

Автор статьи создал шаблоны для следующих ОС и браузеров:

Windows - Chrome (светлая и тёмная тема)

Mac OSX - Chrome (светлая и тёмная тема).

Шаблоны доступны на Github здесь.

Заключение

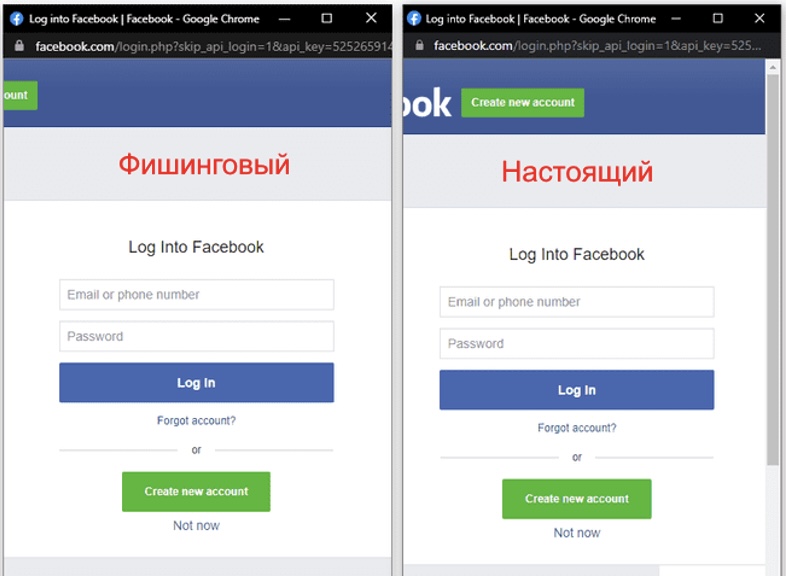

Эта иллюстрация показывает, как с помощью простой техники злоумышленники могут повысить эффективность фишинга. Целевой пользователь кликает «правильную» ссылку и попадает на фишинговый сайт, где появляется поддельное всплывающее окно. Далее, ничего не подозревая, он вводит свои данные и все – фишинг удался!

.jpg)

.jpg)

Авторизуйтесь для этого