Главные угрозы безопасности 2022 года по мнению экспертов Cisco

В статье собраны рекомендации экспертов по сетевой безопасности Cisco Talos по борьбе с распространенными средствами проникновения в корпоративную ИТ инфраструктуру. Рассматриваются самые разные источники угроз: программы-вымогатели, уязвимости популярных библиотек и даже вредоносные USB-накопители.

По материалам Network World

25 февраля 2022 года

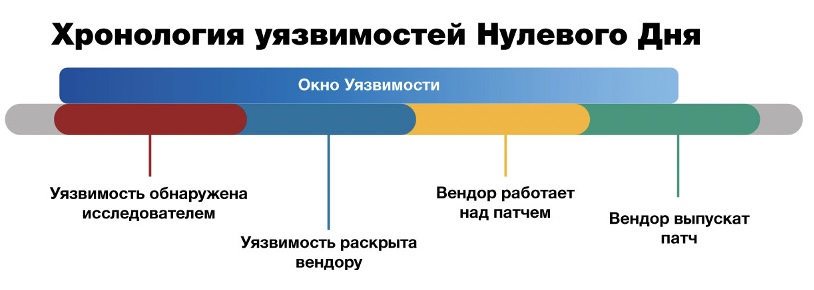

Как свидетельствуют эксперты по безопасности группы Cisco Talos для корпоративных специалистов по реагированию на сетевые инциденты 2022 год стал еще одним напряженным годом, поскольку количество программ-вымогателей, логистических цепочек и бесчисленных атак нулевого дня продолжает расти.

Чтобы помочь справиться с угрозами, команда Cisco Talos использовала блог и онлайн-презентацию для подробного разъяснения шагов, которым могут следовать предприятия для защиты от растущего числа злоумышленников, а также описания уроков, извлеченных из работы с такими новыми вредоносными эксплойтами, как угрозы уязвимости Log4j и уязвимости нулевого дня для серверов Microsoft Exchange.

Когда-то атаки нулевого дня запускались против поставщиков услуг, но те времена прошли, о чем в блоге о ситуации в области безопасности в 2022 году написал Ник Биазини, руководитель отдела по связям с общественностью Cisco Talos. Теперь новые, менее опытные бойцы выискивают более широкий круг целей, используя менее изощренные методы. Также он написал, что «это привело к более рискованному чем ранее поведению и не учитывает побочный ущерб».

Специальные государственные службы также изменили свои стратегии. Теперь вместо того чтобы сосредоточиться на шпионаже против других государств, они направляют свои атаки также на разрушение и подрыв деятельности частных лиц (диссидентов и политических активистов). Одновременно, благодаря возможности собрать с помощью криптовалют миллиарды долларов, более серьезной угрозой стали преступные предприниматели. «Мы, как защитники, никогда еще не сталкивались с такими проблемами…», - заявил Биазини.

Неисправленная уязвимость Log4j остается угрозой

Программное обеспечение Log4j широко используется в качестве простой в использовании утилиты для поддержки разработки приложений клиент/сервер. Но у этого ПО есть слабые места, которые могут позволить неавторизованным удаленным субъектам управлять уязвимыми серверными системами, получить доступ к информации компании и возможность запускать атаки типа «отказ в обслуживании».

Нил Дженкинс, главный аналитик Cisco Talos Cyber Threat Alliance, рассказал в онлайн-презентации, что телеметрия Cisco обнаружила злоумышленников, использующих упомянутые слабые места в уязвимых серверах VMware Horizon и заражающих их вредоносными нагрузками, включая Cobalt Strike. Несмотря на предупреждения о необходимости внесения исправлений в Log4j, не все это сделали, и «по-прежнему существуют злоумышленники, которые могут попытаться использовать эти уязвимости в будущем».

Группа Cisco Talos заявила, что уязвимость Log4j будет широко использоваться и в дальнейшем, поэтому пользователям следует как можно скорее исправить уязвимые продукты и внедрить решения по смягчению последствий.

По-прежнему бедствием остаются программы-вымогатели

Благодаря привлекательности высоких выплат от потенциальных жертв на программы-вымогатели приходилось почти 50% всех угроз, которые группа Talos отслеживала в 2021 году. Часть этих денег помогает картелям вымогателей разрабатывать еще более изощренные методы. «Как мы видели в [атаке на логистическую цепочку] Kaseya, эти картели обладают возможностью покупать или разрабатывать угрозы нулевого дня для использования в своих атаках. Это тенденция, которая должна беспокоить всех нас, и еще одна из причин, по которой поведенческая защита будет оставаться важным аспектом обнаружения угроз в 2022 и последующих», - заявил Биазини.

Другая проблема заключается в том, что вымогателей становится все больше. По словам Дженкинса в начале 2021 года большое количество атак исходило от одной группы, а к концу года в этом были замечены как минимум 13 разных групп.

По словам Дженкинса, имеются и другие факторы, которые способны изменить ситуацию с программами-вымогателями, например, инициативы правительства США по борьбе с программами-вымогателями, а также пристальное внимание к этим группам правоохранительных органов по всему миру. Наиболее крупные группы вымогателей могут разделяться для усложнения обнаружения, а закрытие некоторых из форумов может осложнить жизнь разработчикам программ-вымогателей с открытым исходным кодом. В результате, по словам Дженкинса, чтобы избежать огласки и внимания со стороны правоохранительных органов, злоумышленники выбирают более мелкие цели, чтобы избежать огласки и реакции со стороны правоохранительных органов .

По словам Дженкинса, лучшими мерами является использование таких передовых методов киберзащиты, как резервное офлайн-копирование, внедрение многофакторной аутентификации и наличие планов реагирования на возникающие инциденты.

По словам Биазини, произошло резкое увеличение числа атак нулевого дня. В 2021 году было обнаружено свыше 50 атак, что больше, чем за два предыдущих года.

Уязвимости нулевого дня остаются богатым источником атак. На недавнем хакерском конкурсе Tianfu Cup в Китае было продемонстрировано не менее 30 успешных использований короткого списка целей, в том числе нескольких из последних версий Windows и iOS. Биазини заявил, что китайскими властями была принята к сведению информация о недавних изменениях в правилах. По его словам, самым последним примером является наказание правительством Китая Alibaba за то, что компания не раскрыла угрозы Log4j заранее.

Остерегайтесь подозрительных USB-накопителей

Еще одним интересным событием стала продолжающаяся практика использования одной из старейших уязвимостей в сфере безопасности - вредоносных USB-устройств.

«Начиная с 2021 года наблюдается всплеск применения в качестве средства первоначального доступа вредоносных USB-накопителей», - рассказал Дженкинс. «Это просто напоминание о том, что даже подобные, казалось бы, устаревшие приемы все еще можно использовать, и они будут приносить успех».

Многофакторная аутентификация и другие методы защиты для предприятий

Исследователи из группы Cisco Talos дали рекомендации по реагированию на инциденты в корпоративной ИТ инфраструктуре.

Установка обновлений, инвентаризация, внедрение сегментации и разработка планов реагирования на инциденты очень важны. Однако, у экспертов Cisco имеется одно главное предложение – внедрение многофакторной аутентификации. «Мы обнаружили, что отсутствие многофакторной аутентификации, вероятно, является одним из самых больших препятствий для обеспечения безопасности предприятия», - рассказал Дженкинс. «Существует большое количество инцидентов с программами-вымогателями, которых можно было бы избежать с помощью многофакторной аутентификации. Поэтому мы настоятельно рекомендуем везде, где это возможно, и особенно в критически важных системах, ввести подобную аутентификацию как можно скорее».

Некоторые другие идеи:

- Ведите точные списки активов, сохраняйте актуальную документацию и политики, особенно те, которые связаны с установкой исправлений. Это имеет основополагающее значение, когда речь идет о реагировании на инциденты. «Последнее, что вам нужно, это оказаться в центре активного инцидента, чтобы узнать, что у вас нет точной информации о ваших активах или что вы ничего не исправили за последние шесть месяцев. Обеспечение таких основ, как сегментация сети и надлежащий контроль доступа, ограничит последствия взлома», - заявила Cisco.

- При рассмотрении вариантов программного обеспечения запрашивайте у поставщиков его спецификации (SBOM). Это позволит быстро определить, как уязвимости в конкретных библиотеках или ПО с открытым кодом могут повлиять на повседневную работу предприятия, и как предпринять более тщательные и продуманные меры.

- Ведите планирование, исходя из предположения, что в какой-то момент вас взломают. Создайте план реагирования на инциденты кибербезопасности, в который включите все необходимые ресурсы и подразделения. Во время инцидента каждая минута на счету, поэтому очень важно, чтобы соответствующие отделы были готовы принимать решения и предпринимать действия для как можно более быстрой локализации угрозы. Подготовка и отработка процессов, связанных с инцидентом, позволит обеспечить разницу между смягчением скомпрометированной системы и полным взломом.

- Включите ведение журнала. Это может быть сложно и дорого, но когда вы вовлечены в инцидент это очень важно. Без актуального лога вы, возможно, никогда не сможете определить первоначальный вектор вектор атаки или нулевого пациента. По словам Cisco, подобные недостатки могут иметь катастрофические последствия, если одним и тем же необнаруженным слабым местом смогут пользоваться разные злоумышленники.

.jpg)

.jpg)

Авторизуйтесь для этого