Ботнет сети: как это работает и как на них зарабатывают

Атаки ботнета Mirai на американского DNS-провайдера Dyn в 2016 году вызвали широкий резонанс и привлекли повышенное внимание к ботнетам. Однако, по сравнении с тем, как современные киберпреступники используют ботнеты сегодня, атаки на компанию Dyn могут показаться детскими шалостями. Преступники быстро научились использовать ботнеты для запуска сложных вредоносных программ, позволяющих создавать целые инфраструктуры из зараженных компьютеров и других устройств с выходом в Интернет для получения незаконной прибыли в огромных масштабах.

В последние годы правоохранительные органы добились определенных успехов в борьбе с преступной деятельностью, связанной с использованием ботнетов, но пока этих усилий, конечно же, недостаточно, чтобы пробить достаточную брешь в ботнетах под управлением киберпреступников. Вот несколько известных примеров:

- Министерство юстиции США предъявило обвинение двум молодым людям за их роль в разработке и использовании ботнета Mirai: 21-летнему Парасу Джа (Paras Jha) и 20-летнему Джошуа Вайту (Josiah White). Их обвиняют в организации и проведении DDoS-атак на компании, а затем требовании выкупа за их прекращение, а также по продаже этим компаниям «услуг» по предотвращению подобных атак в будущем.

- Испанские власти в рамках трансграничной операции по запросу США арестовали жителя Санкт-Петербурга Петра Левашова, известного в киберпреступных кругах как Peter Severa. Он управлял Kelihos, одним из самых долго существовавших в Интернете ботнетов, который, как оценивается, заразил около 100 тыс. компьютеров. Помимо вымогательства, Петр Левашов активно использовал Kelihos для организации спам-рассылок, беря по $200–$500 за миллион сообщений.

- В прошлом году два израильских тинэйджера были арестованы по обвинению в организации DDoS-атак за вознаграждение. Пара успела заработать около $600 тыс. и провести порядка 150 тыс. DDoS-атак.

Как работает ботнет?

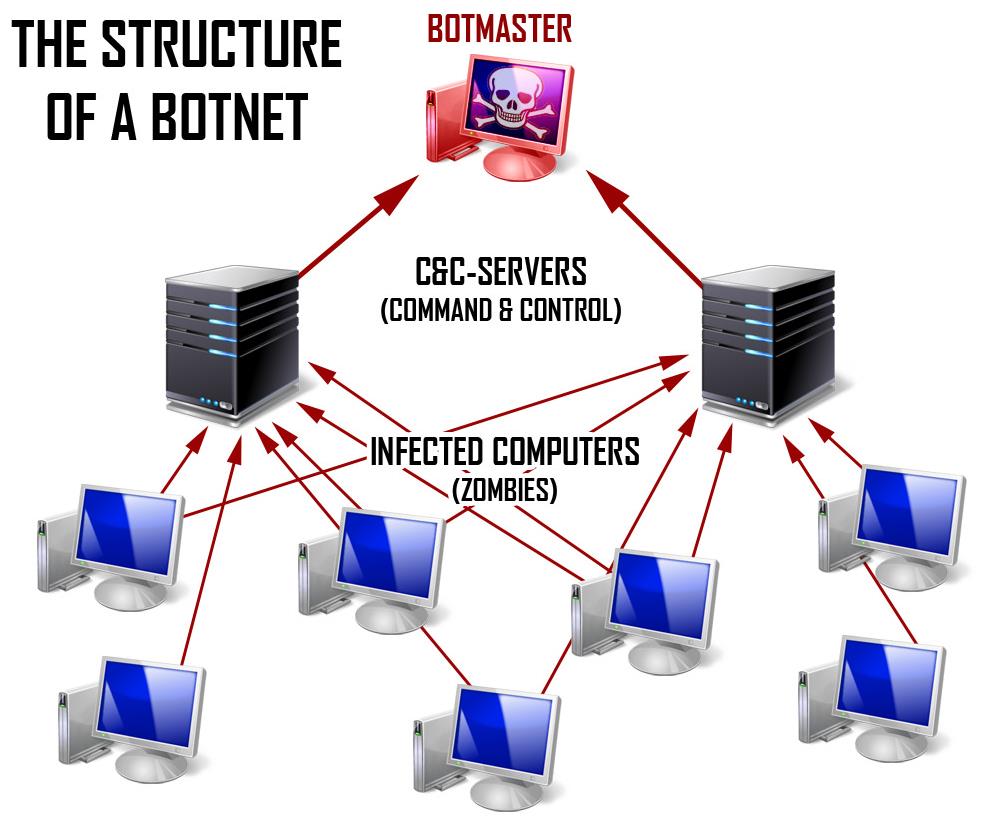

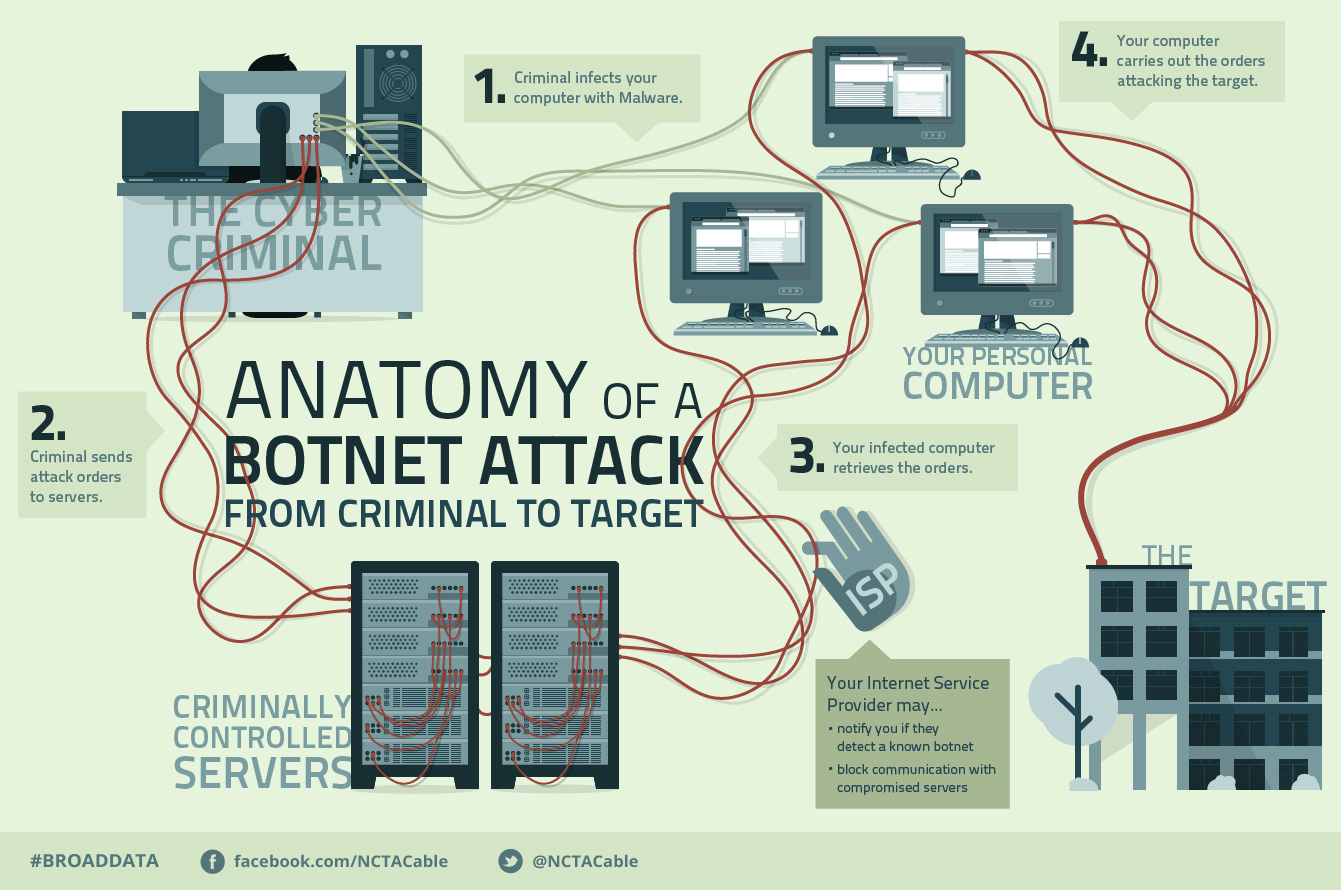

Ботнеты представляют собой компьютерные сети, состоящие из большого количества подключенных к Интернету компьютеров или других устройств, на которых без ведома их владельцев загружено и запущено автономное программное обеспечение — боты. Интересно, что первоначально сами боты были разработаны как программные инструменты для автоматизации некриминальных однообразных и повторяемых задач. По иронии судьбы, один из первых успешных ботов, известный как Eggdrop, и созданный в 1993 году, был разработан для управления и защиты каналов IRC (Internet Relay Chat) от попыток сторонних лиц захватить управление ими. Но криминальные элементы быстро научились использовать мощь ботнетов, применяя их как глобальные, практически автоматические системы, приносящие прибыль.

За это время вредоносное программное обеспечение ботнетов значительно развилось, и сейчас может использовать различные методы атак, которые происходят одновременно по нескольким направлениям. Кроме того, «ботэкономика», с точки зрения киберпреступников, выглядит чрезвычайно привлекательно. Прежде всего, практически отсутствуют затраты на инфраструктуру, так как для организации сети из зараженных машин используются скомпрометированные компьютеры и другое оборудование с поддержкой выхода в Интернет, естественно, без ведома владельцев этих устройств. Эта свобода от вложений в инфраструктуру означает, что прибыль преступников будет фактически равна их доходу от незаконной деятельности. Помимо возможности использовать столь «выгодную» инфраструктуру, для киберпреступников также чрезвычайно важна анонимность. Для этого при требовании выкупа они, в основном, используют такие «не отслеживаемые» криптовалюты, как Bitcoin. По этим причинам ботнеты стали наиболее предпочитаемой платформой для киберкриминала.

С точки зрения реализации различных бизнес-моделей, ботнеты являются прекрасной платформой для запуска различной вредоносной функциональности, приносящей киберпреступникам незаконный доход:

- Быстрое и масштабное распространение электронных писем, содержащих программы-вымогатели, требующие выкуп.

- Как платформа для накручивания числа кликов по ссылке.

- Открытие прокси-серверов для анонимного доступа в Интернет.

- Осуществление попыток взлома других интернет-систем методом полного перебора (или «грубой силы»).

- Проведение массовых рассылок электронных писем и осуществление хостинга подложных сайтов при крупномасштабном фишинге.

- Увод CD-ключей или других лицензионных данных на программное обеспечение.

- Кража персональной идентификационной информации.

- Получение данных о кредитных карточках и другой информации о банковском счете, включая PIN-коды или «секретные» пароли.

- Установка клавиатурных шпионов для захвата всех данных, которые пользователь вводит в систему.

Как создать ботнет?

Важным фактором, способствующим популярности использования ботнетов среди киберпреступников в наше время, является та относительная легкость, с которой можно собрать, поменять и усовершенствовать различные компоненты вредоносного программного обеспечения ботнета. Возможность для быстрого создания ботнета появилась еще в 2015 году, когда в общем доступе оказались исходные коды LizardStresser, инструментария для проведения DDoS-атак, созданного известной хакерской группой Lizard Squad. Скачать ботнет для проведения DDOS атак сегодня может любой школьник (что они уже и делают, как пишут новостные издания по всему миру).

Легко доступный для скачивания и простой в использовании код LizardStresser содержит некоторые сложные методы для осуществления DDoS-атак: держать открытым TCP-соединения, посылать случайные строки с мусорным содержанием символов на TCP-порт или UDP-порт, или повторно отправлять TCP-пакеты с заданными значениями флагов. Вредоносная программа также включала механизм для произвольного запуска команд оболочки, что является чрезвычайно полезным для загрузки обновленных версий LizardStresser с новыми командами и обновленным списком контролируемых устройств, а также для установки на зараженное устройство другого вредоносного программного обеспечения. С тех пор были опубликованы исходные коды и других вредоносным программ для организации и контроля ботнетов, включая, в первую очередь, ПО Mirai, что драматически уменьшило «высокотехнологический барьер» для начала криминальной активности и, в то же время, увеличило возможности для получения прибыли и гибкости применения ботнетов.

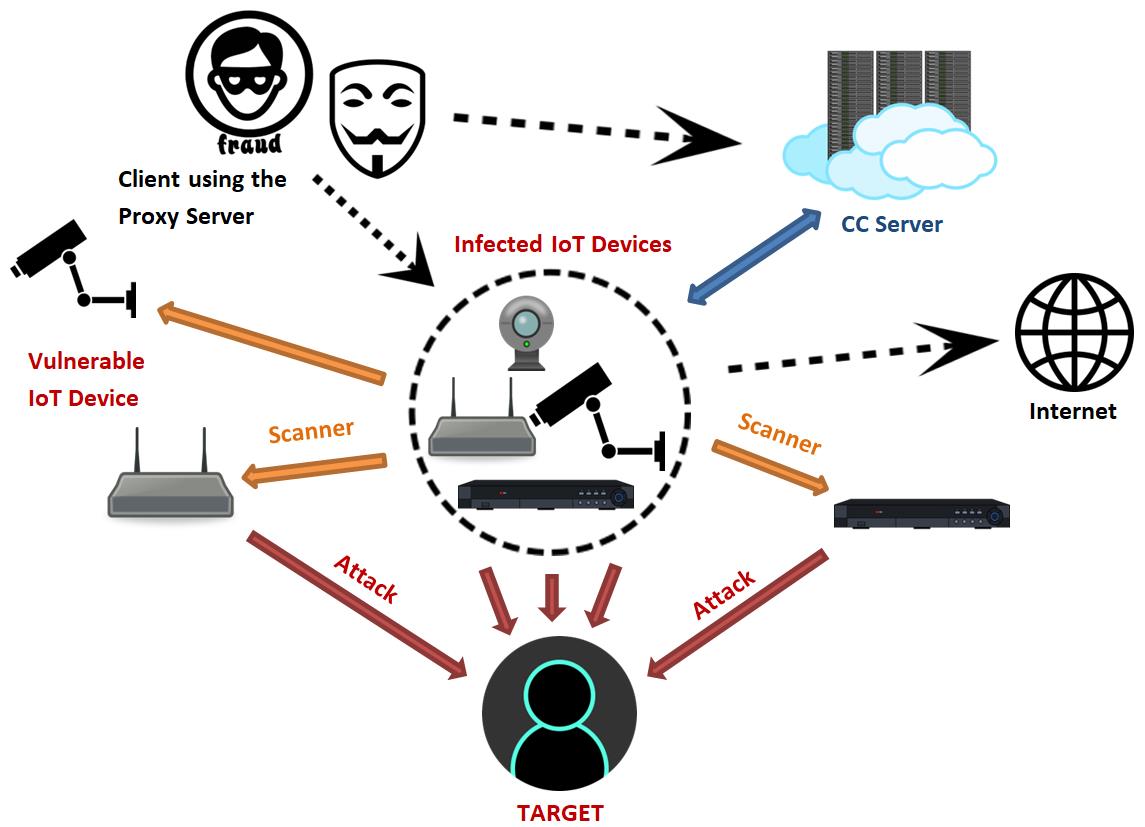

Как интернет вещей (IoT) стал клондайком для создания ботнетов

С точки зрения количества зараженных устройств и генерируемого ими во время атак трафика, взрывоподобный эффект имело массовое использование незащищенных IoT-устройств, что привело к появлению беспрецедентным по своим масштабам ботнетов. Так, примеру, летом 2016 года до и непосредственно во время Олимпийских Игр в Рио-де-Жанейро один из ботнетов, созданный на основе программного кода LizardStresser, в основном использовал порядка 10 тыс. зараженных IoT-устройств (в первую очередь — веб-камеры) для осуществления многочисленных и продолжительных во времени DDoS-атак с устойчивой мощностью более 400 Гбит/с, достигшей значения 540 Гбит/с во время своего пика. Отметим также, что, согласно оценкам, оригинальный ботнет Mirai смог скомпрометировать около 500 тыс. IoT-устройств по всему миру.

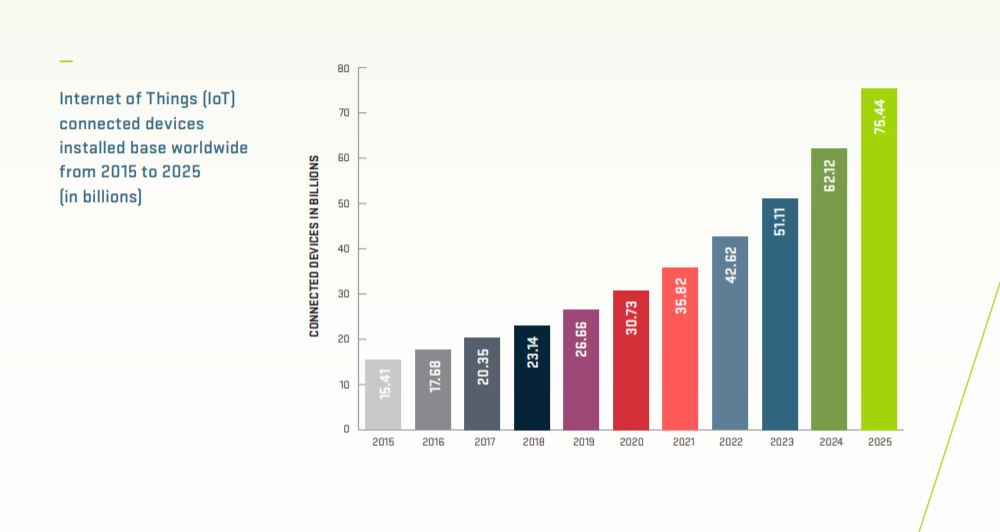

Несмотря на то, что после подобных атак многие производители внесли некоторые изменения, IoT-устройства в большинстве своем все еще поставляются с предустановленными заводскими настройками имени пользователя и пароля либо с известными уязвимостями в безопасности. Кроме того, чтобы сэкономить время и деньги, часть производителей периодически дублируют используемое аппаратное и программное обеспечение для разных классов устройств. Как результат: пароли по умолчанию, используемые для управления исходным устройством, могут быть применены для множества совершенно других устройств. Таким образом, миллиарды незащищенных IoT-устройств уже развернуты. И, несмотря на то, что прогнозируемый рост их количества замедлился (хоть и незначительно), ожидаемое увеличение мирового парка «потенциально опасных» IoT-устройств в обозримом будущем не может не шокировать (см. график ниже).

Многие IoT-устройства прекрасно подходят для неправомочного использования в составе преступных ботнетов, так как:

- В большинстве своем они неуправляемы, другими словами, работают без должного контроля со стороны системного администратора, что делает их применение как анонимных прокси чрезвычайно эффективным.

- Обычно они находятся онлайн 24x7, а значит — они доступны для осуществления атак в любое время, причем, как правило, без каких-либо ограничения по пропускной способности или фильтрации трафика.

- Они часто используют урезанную версию операционной системы, реализованную на базе семейства Linux. А вредоносное программное обеспечение ботнетов может быть легко скомпилировано для широко используемых архитектур, в основном — ARM/MIPS/x86.

- Урезанная операционная система автоматически означает меньше возможностей для реализации функций безопасности, включая формирование отчетности, поэтому большинство угроз остаются незамеченными владельцами этих устройств.

Вот еще один недавний пример, который поможет осознать ту мощь, которой могут обладать современные криминальные инфраструктуры ботнета: в ноябре 2017 года ботнет Necurs осуществил рассылку нового штамма вируса-шифровальщика Scarab. В результате массовой компании было отправлено около 12,5 млн. инфицированных электронных писем, то есть скорость рассылки составила более чем 2 млн. писем в час. К слову, этот же ботнет был замечен в распространении банковских троянов Dridex и Trickbot, а также вирусов-вымогателей Locky и Jans.

Выводы

Сложившаяся в последние годы благодатная ситуация для киберпреступников, связанная с высокой доступностью и простотой использования более сложного и гибкого вредоносного программного обеспечения для ботнетов в сочетании со значительным приростом количества незащищенных IoT-устройств, сделало криминальные ботнеты основным компонентом растущей цифровой подпольной экономики. В этой экономике есть рынки для сбыта полученных нелегальным путем данных, осуществления вредоносных действий против конкретных целей в рамках предоставления услуг по найму, и даже для собственной валюты. И все прогнозы аналитиков и специалистов по безопасности звучат крайне неутешительно — в обозримом будущем ситуация с неправомерным использованием ботнетов для получения незаконной прибыли только ухудшится.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого