С чего начинается Пентест: проводим пассивный и активный сбор информации!

Сегодня речь пойдет о первом шаге в сборе информации о компании. А точнее об оценке безопасности ИТ инфраструктуры компании на основании данных с ее сайтов и DNS записей с помощью тестирования на проникновение, называемом «пентест».

Начинаем процесс пентеста со сбора общей информации об объекте: какие сервисы используются, сколько серверов и какие у них адреса и т.д.

Исходной точкой чаще всего является домен 2-го уровня заказчика, и он же является сайтом компании. Попробуем из этой информации выжать максимум. Причем сделаем это в пассивном режиме, чтобы системы мониторинга не зафиксировали подозрительную активность и т.д.

Начать следует с анализа сайта и информации на нем. Если начнем сканировать сайт, можем спровоцировать срабатывания алертов системы защиты, поэтому воспользуемся сервисом, который уже ранее просканировала этот сайт и имеет его слепок. Да, такой сервис существует и называется Google!

Сбор информации в Google

Как же Google может показать интересующую информацию? Обычный серфинг по сайтам превращается в профессиональный пассивный сканер, когда начинаешь использовать специальные команды в поисковых запросах – «дорки».

Поиск ключевых слов на сайте

«ключевое слово» site:domain.com

Применение:

Полезно собрать email адреса, они же логины, которые используются в компании.

Зачастую основной домен - это не только адрес сайта компании, но и почтовый домен. Соответственно вводим в поиске Google

@domain.com site:domain.com

Поиск файлов на сайте

«ключевое слово» filetype:pdf site:domain.com

Применение:

Например, найти договора, там возможно есть информация о партнерах.

Договор filetype:pdf site:domain.com

Так же можем с легкостью найти robot.txt, в том числе тестовые версии, которые лежат не в корневой директории

Договор filetype:txt site:domain.com

Поиск в URL

inurl:«что ищем»

Применение:

Помогает при поиске sql инъекций. Широко известный поисковый запрос, с которого начинается «охота» за sql инъекциями

inurl:.php?id=

Большое количество «дорок» 2017 года для пентеста можно найти по ссылке, доступной в конце статьи для зарегистрированных посетителей сайта.

Анализ DNS записей

Еще один сервис, который может немало поведать об объекте пентеста - публичный DNS. Чтобы внешний мир мог корректно работать с сервисами компании, необходима публикация некоторой информации.

В терминале Linux вводим команду whois «домен».

Например, whois vk.com

% IANA WHOIS server

% for more information on IANA, visit http://www.iana.org

% This query returned 1 object

refer: whois.verisign-grs.com

domain: COM

organisation: VeriSign Global Registry Services

address: 12061 Bluemont Way

address: Reston Virginia 20190

address: United States

contact: administrative

name: Registry Customer Service

organisation: VeriSign Global Registry Services

address: 12061 Bluemont Way

address: Reston Virginia 20190

address: United States

phone: +1 703 925-6999

fax-no: +1 703 948 3978

e-mail: info@verisign-grs.com

contact: technical

name: Registry Customer Service

organisation: VeriSign Global Registry Services

address: 12061 Bluemont Way

address: Reston Virginia 20190

address: United States

phone: +1 703 925-6999

fax-no: +1 703 948 3978

e-mail: info@verisign-grs.com

nserver: A.GTLD-SERVERS.NET 192.5.6.30 2001:503:a83e:0:0:0:2:30

nserver: B.GTLD-SERVERS.NET 192.33.14.30 2001:503:231d:0:0:0:2:30

nserver: C.GTLD-SERVERS.NET 192.26.92.30 2001:503:83eb:0:0:0:0:30

и так далее.

Представляется уйма полезной информации. Зачастую, в контактах указывается реальный почтовый адрес администратора. Если получится провести удачную brute force атаку на этот логин, можно получить полный контроль над всей ИТ инфраструктурой.

Так же бывает большая удача встретить заполненное поле inetnum, в котором указывается диапазон IP адресов, принадлежащих компании

inetnum 95.200.118.0 - 95.200.119.255

Не забываем про такую важную информацию, как список поддоменов. Если не удается пройти основной домен (2-го уровня), сервисы на которые ведут поддомены, как правило, оказываются менее защищены.

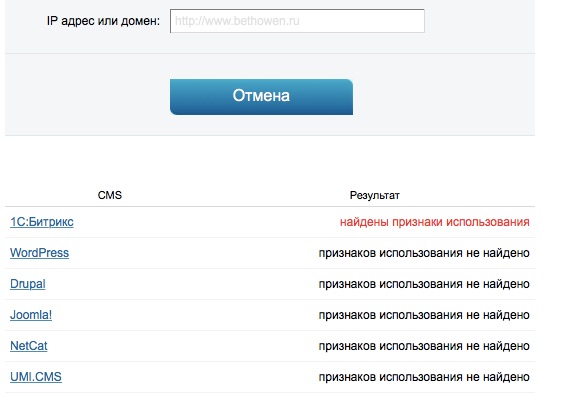

Еще одним источником пассивного сбора информации являются веб сервисы, предоставляющие whois информацию. Такие как 2ip. Помимо того, что получили ранее, также можно определить даже CMS, на которой работает сайт. Эта информация указана в разделе Система Управления сайтом (CMS).

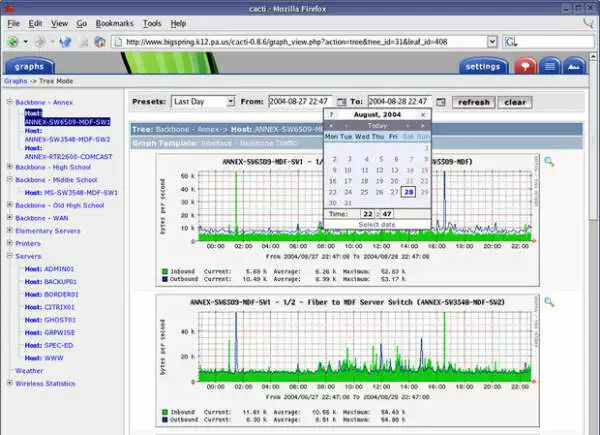

Поиск «живых» хостов

Теперь перейдем к активному сбору информации.

На предыдущем этапе, если повезло, получили пул адресов, которые принадлежат объекту. Найдем какие используются в данный момент

fping -Asg 95.200.118.0/24 -r 2 >> adress.list

cat address.list | grep alive

Получаем список хостов, которые ответили на ping.

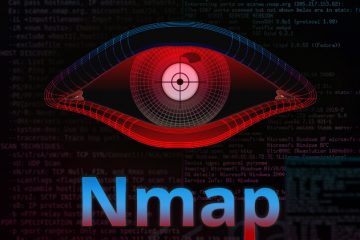

Далее можно начать изучение хостов из этого списка командой nmap.

Сканируем сеть через nmap

Быстрая проверка стандартных портов

nmap -sS «ip адрес или подсеть»

sS означает “тихую” проверку. Есть вероятность, что системы мониторинга не заметят сканирования.

Проверка всех портов

nmap -sS «ip адрес или подсеть» -p1-65536

Определение версии ОС

nmap -O «ip адрес или подсеть»

Автоматизируем процесс анализа

Напоследок, хотелось бы осветить удобный инструмент, который позволит автоматизировать все вышеописанные методы разведки и даже больше.

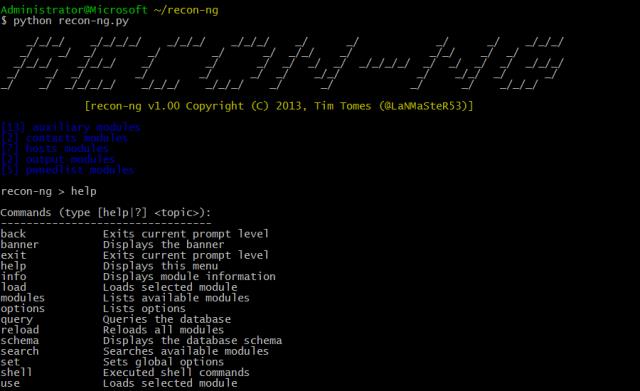

Приложение называется recon-ng.

Ссылка для скачивания https://bitbucket.org/LaNMaSteR53/recon-ng.git

Предустановлен в Kali Linux.

Представляет собой модульный фреймворк, похожий на Metasploit Framework (MF), но предназначен по большей части для пассивного анализа веб ресурсов. Механизм управления аналогичен MF.

Основные модули, список которых доступен для зарегистрированных посетителей, позволит вам наглядно оценить пригодится вам этот фреймворк или нет.

Выводы

Результатом пентеста является собранная информация, на основе которой можно определить векторы возможных атак на компанию и увидеть места ИТ инфраструктуры, которые в первую очередь нуждаются в защите. О том, как это сделать мы расскажем в следующих материалах!

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

Данный материал доступен только зарегистрированным пользователям!

Войдите или зарегистрируйтесь бесплатно, чтобы получить доступ!

Регистрация займёт несколько секунд.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого