Обзор возможностей Raccoon Stealer

Вредоносное программное обеспечение Raccoon Stealer может доставляться многими способами, хотя чаще всего своих жертв он заражает благодаря использованию набора эксплойтов, применению фишинговых атак, а также через связанные вредоносные программы.

Доставка Raccoon Stealer с помощью набора эксплойтов

Наборы эксплойтов автоматически используют уязвимости на компьютере жертвы во время просмотра веб-страниц. Если во время серфинга по Интеренту пользователь посещает вредоносную страницу, то он может быть перенаправлен на другую целевую страницу, содержащую код эксплойта, часто выполняемый без согласия или какого-либо другого взаимодействия со стороны пользователя.

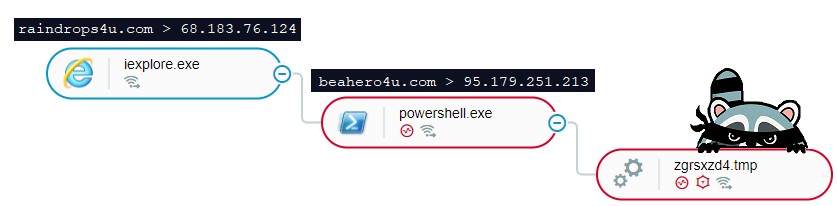

Чтобы доставить вредоносный код Raccoon на компьютер жертвы, злоумышленники используют комплект эксплойтов Fallout для создания экземпляра PowerShell из Internet Explorer и последующей загрузки основной полезной нагрузки стилера Raccoon.

Пример использования комплекта эксплойтов Fallout для доставки Raccoon Stealer

Доставка Raccoon Stealer с помощью фишинговых атак

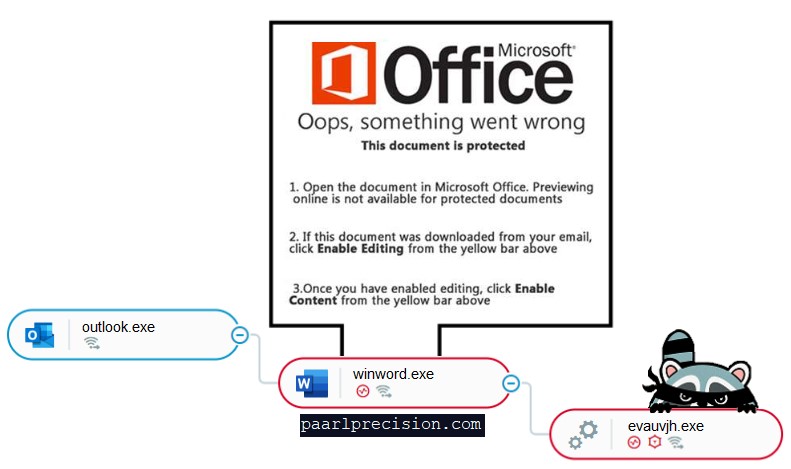

Фишинг является разновидностью атак с использованием методов социальной инженерии, при которой пользователя-жертву обманом заставляют запустить вредоносный контент. Чаще всего пользователь получает электронное письмо с прикрепленным документом MS Office. Этот документ содержит встроенный вредоносный код макроса, который при открытии запускается.

Для доставки вредоносного программного обеспечения Raccoon злоумышленники используют электронные письма с прикрепленным зараженным документом Word. После открытия этого документа на компьютере жертвы и включения макросов, код макроса устанавливает соединение с вредоносным доменом и загружает основную полезную нагрузку стилера Raccoon.

Пример использования вредоносного документа Word для доставки полезной нагрузки стилера Raccoon

Доставка с помощью связанного вредоносного ПО

Связанное вредоносное ПО — это вредоносное программное обеспечение, связанное с легальным программным обеспечением, загруженным с «теневых» веб-сайтов. Злоумышленники также могут использовать методы социальной инженерии для обеспечения возможности установки. Связанное вредоносное ПО скрывается от пользователя во время установки и часто остается незамеченным.

Чтобы доставить вредоносный код Raccoon на компьютеры ничего не подозревающих пользователей, злоумышленники используют легальное программное обеспечение, связанное с основной полезной нагрузкой стилера. В этом случае стилер Raccoon устанавливает себя за кадром основной установки легального программного обеспечения, оставаясь скрытым от пользователя.

Исследование кода Raccoon Stealer и его основной функциональности

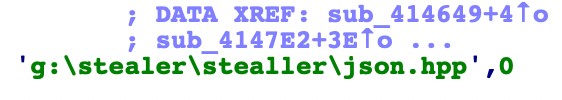

Полный внутренний путь для компиляции вредоносного ПО на машине злоумышленника с опечаткой, нехарактерной для носителей английского языка

Как уже упоминалось в первой части статьи, похоже, что команда по разработке вредоносного программного обеспечения Raccoon имеет русское происхождения. Опечатка, обнаруженная во внутреннем пути, также предполагает, что они не являются носителями английского языка.

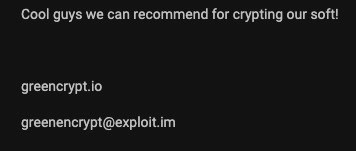

Команда Raccoon дает рекомендацию по использованию стороннего шифровальщика

Основная полезная нагрузка Raccoon не упакована и не включает встроенную защиту от отладки или средства противодействия защите виртуальных машин. Он продается как есть, без какой-либо защиты от аналитиков по кибербезопасности или обнаружения. Тем не менее, команда Raccoon рекомендует использовать сторонний шифровальщик GreenCrypt для обхода антивирусных продуктов, а также защиты от обнаружения и анализа.

Коммуникация стилера Raccoon со своим C2-сервером

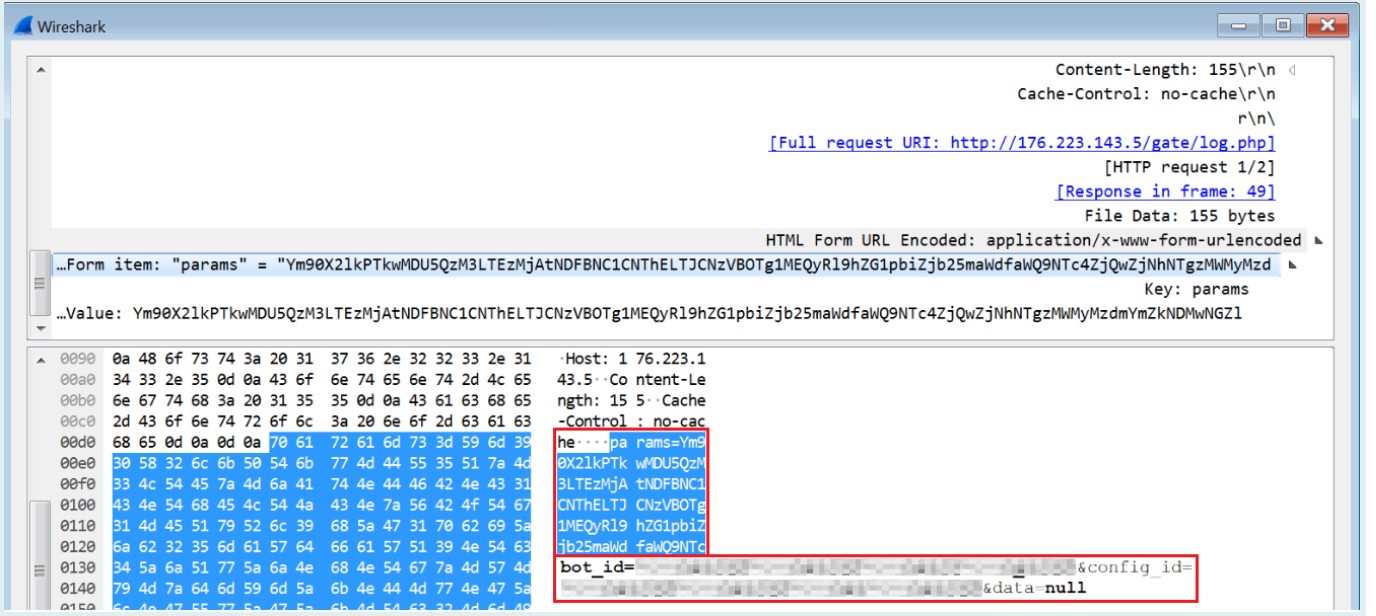

Как только загрузчик запускается на целевой машине, он распаковывается в памяти и подключается к своему серверу C2. Вредоносный код Raccoon отправляет POST-запрос с параметрами «bot_id» и «config_id» в кодировке Base64.

Вредоносный код Raccoon отправляет POST-запрос с двумя параметрами своему серверу C2

После успешного подключения и проверки идентификатора бота Raccoon, загружается сжатый zip-файл с несколькими различными библиотеками DLL. Эти библиотеки DLL не обязательно являются вредоносными сами по себе, но стилер Raccoon зависит от них для успешного сбора и кражи данных на целевой машине.

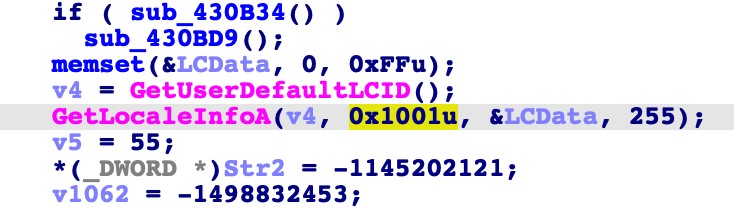

Сбор локальных настроек на локальной машине

Стилер Raccoon проверяет локальные настройки целевой машины

Кроме того, стилер Raccoon проверяет локальные настройки целевой машины и сравнивает их со списком языков, который включает русский, украинский, белорусский, казахский, киргизский, армянский, таджикский и узбекский. Если локальные настройки целевой машины соответствуют одному из этих языков, вредоносная программа немедленно прекращает работу. Это обычная практика для вредоносных программ, авторы которых являются выходцами из стран бывшего СНГ.

Сбор конфиденциальных данных

После первоначального заражения Raccoon Stealer использует несколько методов для сбора конфиденциальной информации. Он хранит любую конфиденциальную информацию, которую находит, в папке Temp.

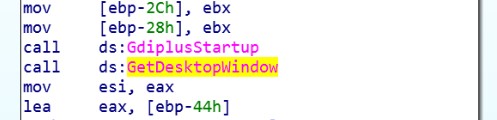

Захват скриншотов с зараженной машины

Вредоносный код стилера Raccoon делает снимок экрана целевой машины жертвы

Стилер Raccoon делает снимок экрана целевой машины с помощью функций GetDesktopWindow и CreateCompatibleBitmap и сохраняет его как файл с именем «screen.jpeg» в папке «Temp».

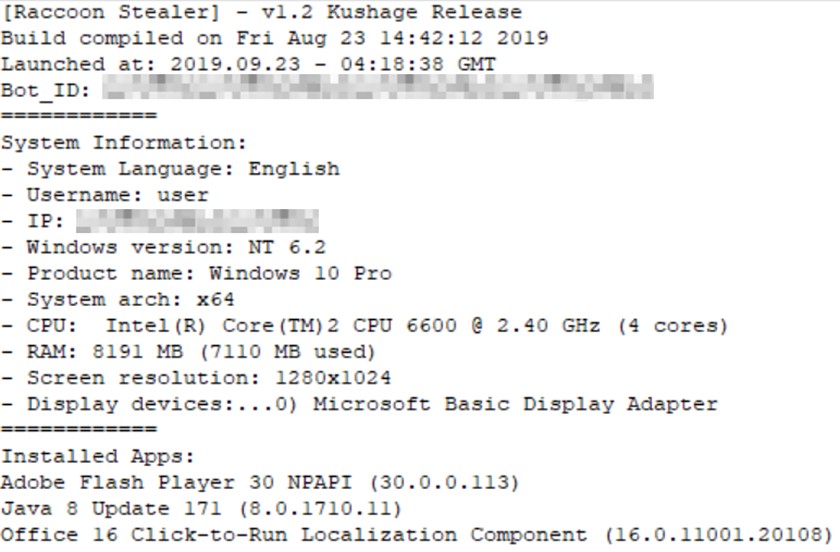

Кража системной информации

Стилер Raccoon собирает системную информацию с зараженной машины, включая имя пользователя, IP-адрес, языковые настройки, версию ОС, информацию об установленных приложениях, а также информацию о процессоре и памяти. Все собранные данные хранятся в текстовом файле, который располагается в директории «C:\Users\[пользователь]\ AppData\Local\Temp\machineinfo.txt».

Собранная и сохраненная стилером Raccoon информация о целевой машине жертвы

Браузеры, на которые нацелен Raccoon Stealer

Большая часть сохраненных браузером данных хранится в файлах базы данных SQLite на локальном компьютере. Например, когда пользователь сохраняет свое имя пользователя и пароль в браузере, браузер хранит эти данные в файле базы данных SQLite. Браузер также хранит сохраненные cookie, а также различные данные автозаполнения, например, данные кредитной карты.

Стилер Raccoon крадет эту информацию из более чем тридцати различных типов браузеров. Он ищет в реестре информацию об установленных браузерах и пытается украсть из них учетные данные, файлы cookie и данные автозаполнения.

Список браузеров, на который нацелен стилер Raccoon:

- Chrome

- Firefox

- Opera

- tab

- Amigo

- RockMelt

- Sputnik

- Chromium

- Orbitum

- 360Browser

- Kometa

- Xpom

- Bromium

- Vivaldi

- uCozMedia

- Comodo

- Nichrome

- QIP Surf

- Epic Privacy Browser

- CocCoc

- Suhba

- Chedot

- CentBrowser

- Elements Browser

- Safer Technologies - Secure Browser

- Superbird

- 7Star

- TorBro

- Rafotech - Mustang

- Torch

- WaterFox

- SeaMonkey

- Pale Moon

- GO!

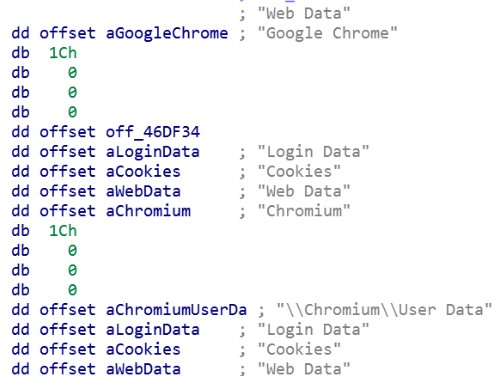

Пример конфигурации кода стилера Raccoon для кражи данных из браузера

Raccoon копирует целевые файлы данных браузера в папку «Temp» со случайными именами. Он использует библиотеку DLL «SQLite3.dll», загруженную со своего сервера C2, для анализа файлов и извлечения конфиденциальных данных. Похищенная информация делится на несколько текстовых файлов, названных по имени соответствующего браузера, и сохраняется в папке «Temp/browsers».

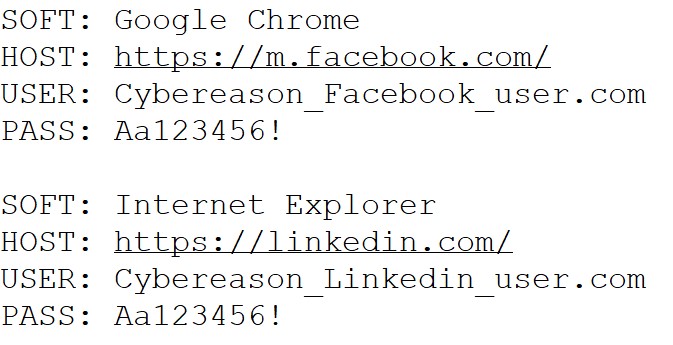

Стилер Raccoon также создает файл с именем «passwords.txt», в который сохраняются все пароли, украденные с компьютера жертвы.

Пример формата файла «passwords.txt», содержащего пароли, украденные стилером Raccoon

Кража учетных записей Microsoft Outlook

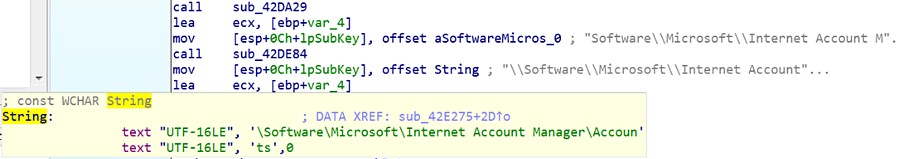

Стилер Raccoon также нацелен на учетные записи Microsoft Outlook.

Вредоносный код Raccoon также извлекает информацию об учетных записях Microsoft Outlook из следующих ключей реестра на целевой машине:

- «HKEY_CURRENT_USER\Software\Microsoft\Office\Outlook\OMI Account Manager\Accounts»

- «HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows Messaging Subsystem\Profiles\Microsoft Outlook Internet Settings»

- «HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows Messaging Subsystem\Profiles\Outlook»

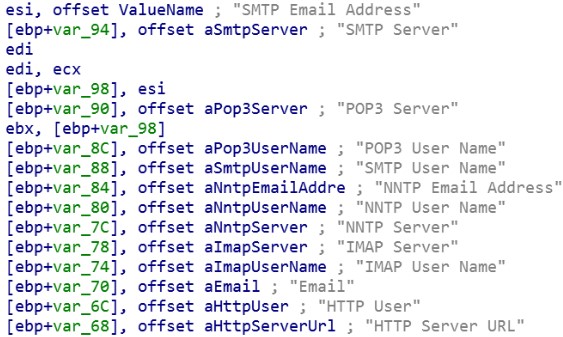

Кроме того, стилер Raccoon ищет в реестре Windows конфиденциальную информацию, хранящуюся в почтовых клиентах, такую, как имена пользователей и пароли, а затем сохраняет ее в текстовый файл в папке «Temp/mails».

Стилер Raccoon собирает информацию из учетных записей почтового клиента на целевой машине

Кража кошельков с криптовалютой

Кроме того, вредоносная программа Raccoon ищет на машине жертвы кошельки с криптовалютой, в том числе:

- «C:\Users\

\AppData\Roaming\Electrum\wallets» - «C:\Users\

\AppData\Roaming\Jaxx\Local Storage» - «C:\Users\

\AppData\Roaming\Exodus\exodus.wallet» - «C:\Users\

\AppData\Roaming\Ethereum Wallet»

Если какие-либо кошельки с криптовалютой будут обнаружены, они сохранются в папке Temp.

Для удобства клиента в стилере Raccoon есть служба, которая автоматически обрабатывает все кошельки с криптовалютой без необходимости искать определенные логи среди всех украденных данных.

Удаление данных и самоудаление

Raccoon Stealer сохраняет все украденные данные в zip-архиве «gate.zip» и отправляет информацию на свой C2-сервер.

Пример всех украденных данных, которые стилер Raccoon собрал на компьютере жертвы

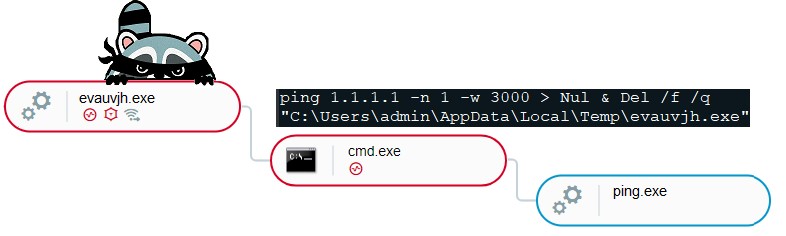

После успешной эксфильтрации всех конфиденциальных данных вредоносное программное обеспечение Raccoon удаляет свой двоичный файл с машины жертвы. Для этого процесс Raccoon порождает выполнение ping.exe с помощью cmd.exe и выполняет команду удаления (смотрите рисунок ниже).

Вредоносный процесс, который стилер Raccoon создает для удаления любых своих следов на машине жертвы

Чем опасен Raccoon Stealer для бизнеса и частных лиц?

Судя по логам, выставленным на продажу подпольному киберсообществу, вредоносное программное обеспечение Raccoon за несколько первых месяцев своего существования заразил более 100 000 оконечных устройств по всему миру. Он прост в эксплуатации как для технически подкованных злоумышленников, так и для тех, кто практически не владеет необходимыми навыками для совершения киберпреступлений. Это потенциально дает огромному количеству людей быстрый и простой способ зарабатывать деньги на краже конфиденциальных данных, не вкладывая много средств или не имея для этого глубокого технического образования.

Вредоносное программное обеспечение Raccoon собирает широкий спектр информации (включая информацию о кредитных картах, кошельках с криптовалютой, имена пользователей и пароли, а также сохраненные данные из браузеров), которая затем используется для кражи денег, корпоративных данных и другой конфиденциальной информации. Также эти данные могут использоваться против жертв в качестве шантажа либо монетизироваться киберпреступниками путем продажи на площадках подпольных киберсообществ.

Заключение

Хотя Raccoon Stealer и не является самым инновационным вредоносным программным обеспечением для кражи паролей и другой конфиденциальной информации, он является довольно популярным в подпольном киберсообществе. Такого успеха команда Raccoon смогла добиться благодаря привлекательному сервису обслуживания клиентов и простоте использования, позволяющим киберпреступникам быстро и просто совершать киберпреступления без огромных личных вложений.

Эта история не обошлась без раздоров. Команда Raccoon столкнулась с несколькими публичными спорами на подпольных форумах и получила некоторую долю критики со стороны конкурентов. Несмотря на это и на то, что вредоносное программное обеспечение Raccoon появилось только в начале 2019 года, стилер оказался в десятке самых упоминаемых в подпольном киберсообществе вредоносных программ в 2019 году. Несмотря на все технические недостатки, отношение киберпреступников к Raccoon в целом положительное, а некоторые из них даже видят в нем лучшую замену для ныне несуществующего стилера Azorult.

Популярность вредоносного программного обеспечения Raccoon в сочетании с его ограниченным набором функциональности, но высоким уровнем распространения, говорит о растущей тенденции коммерциализации вредоносных программ, поскольку их автора все чаще стремятся создать платформы для преступлений, а не совершать преступления напрямую. Кроме того, если авторы вредоносных программ выбирают разработку MaaS, они должны перенимать многое из того, что делает и законный бизнес SaaS: использовать агрессивные маркетинговые усилия, опираться на положительные отзывы, осуществлять оперативную поддержку клиентов и регулярно улучшать функциональность своего продукта. Аналитики по кибербезопасности ожидают, что в обозримом будущем данная тенденция в киберпреступном мире по ставке на модель «вредоносное ПО как услуга» при разработке и продвижении вредоносного программного обеспечения не только сохраниться, но и будет стремительно развиваться. А это значит, что попыток краж конфиденциональной информации с каждым днем будет ставать все больше, так как все больше людей без необходимых для этого знаний смогут использовать вредоносное ПО в своих корыстных целях.

Защита конечных точек является ключом к защите от подобных методов атак.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого