Ботнет Mirai: защиты нет и не предвидится!

Когда в октябре 2016 года был опубликован исходный код ботнета Mirai, веб-журналисту по вопросам информационной безопасности Брайану Кребсу не пришлось долго гадать на кофейной гуще, чтобы предсказать: «В самом скором времени Интернет наводнят атаки новых многочисленных ботнетов, использующих в своей работе небезопасные маршрутизаторы, IP-камеры, цифровые записывающие устройства и другие легко взламываемые онлайн-устройства». Как известно, журналист сам стал одной из первых целей ботнета Mirai. Насколько предсказание г-на Кребса оказалось пророческим?

Сейчас, три года спустя, можно констатировать, что это событие имело огромный эффект, а его негативное влияние все еще продолжает стремительно расти:

- Команда одних из лучших в области информационной безопасности инженеров и исследователей, входящих в группу NETSCOUT ATLAS Security Engineering & Response Team (ASERT), за прошедшие три года сумела идентифицировать и по состоянию на сегодняшний день отслеживает более 20 000 вариантов вредоносного кода Mirai (для получения более подробной информации о команде ASERT посетите веб-сайт https://www.netscout.com/blog/asert/asert-team).

- Исследователи из ASERT отмечают, что за год частота глобальных DDoS-атак, осуществляемых при поддержке IoT-ботнетов, выросла на 39 % (согласно приведенной командой статистике по состоянию на конец первого квартала 2019 года).

- За этот же период инженеры ASERT зафиксировали ошеломляющий рост на 776 % числа DDoS-атак, трафик которых на своем пике достигал скоростей от 100 до 400 Гбит/с.

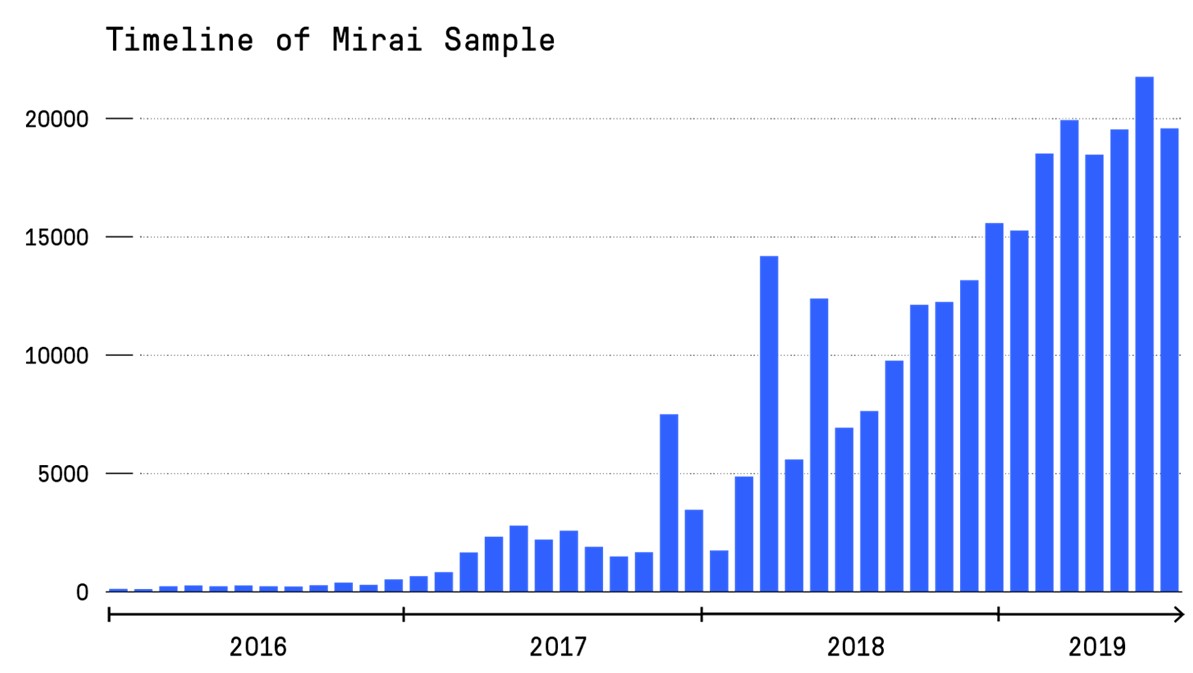

- Также, работая в тесном партнерстве с компанией Reversing Labs, команда ASERT подготовила и представила график, иллюстрирующий хронологию появление новых вариаций ботнета Mirai за последние три года.

Временная шкала появления новых вариаций ботнета Mirai на протяжении 2016-2019 годов (на основе информации компании Reversing Labs).

Масштабы ботнета Mirai и его клонов ещё больше увеличатся!

На данный момент к Интернету подключено уже больше уязвимых IoT-устройств, чем всего живет людей на нашей планете. И число таких устройств увеличивается каждый день на 7 млн. У большинства пользователей всех этих IoT-устройств — будь то домашний маршрутизатор или система видеонаблюдения промышленных масштабов — существует опасное ошибочное мнение об их защищенности: пользователи уверенны, что IoT-устройства можно просто подключить к Интернету, и они будут безопасно работать. Однако, реальность далека от их наивной уверенности.

Большинство производителей IoT-устройств гораздо больше озабочены стратегиями выхода на рынок, чем реализацией в своих продуктах надежных возможностей по онлайн-безопасности. В результате многие IoT-устройства все еще поставляются на рынок с предустановленными именами пользователя и паролями, с включенными сетевыми сервисами, которые не нужны для данных продуктов, а также большим количеством уязвимостей, исправления для которых в виде обновления программного обеспечения появляются очень редко и с большой задержкой, либо вообще не выходят.

Другими словами, лавинообразное распространение IoT-устройств для злоумышленников очень напоминает шведский стол, где «можно брать все, что можно съесть». К примеру, в первой половине 2019 года NETSCOUT honeypots (сетевые ресурсы для исследования информационной безопасности, представляющие собой приманку для злоумышленников) зарегистрировали более 61 220 уникальных попыток, которые использовали стандартные или предустановленные учетные данные администратора для доставки одного из разновидностей вредоносного ПО Mirai. Более того, крупные операторы ботнетов постоянно сканируют новые устройства, появляющиеся во Всемирной сети, и, по словам Гари Сокрайдера (Gary Sockrider), директора по технологиям безопасности NETSCOUT, новое IoT-устройство подвергается реальной угрозе заражения вредоносным кодом Mirai или его разновидностью уже в течение первых 60 секунд, после его стартового подключения к Интернету.

Но новые IoT-устройства — не единственное, что ищут крупные операторы ботнетов во Всемирной сети. «Они также стремятся использовать недавно обнаруженные уязвимости Интернета вещей», — утверждает г-н Сокрайдер. — «Мы много говорим о DevOps и ускорении процесса разработки. Однако злоумышленники делают то же самое. Их исследователи превращают эти эксплойты в атаки на цели в течение 5 дней».

Как остановить атаки ботнетов типа Mirai?

Вполне очевидно, что в ближайшее время производители IoT-устройств не намерены существенно увеличивать инвестирование в безопасность своих продуктов. В то же время, сохранение статус-кво, когда практически отсутствует управление бесчисленным множеством устройств, способных к межмашинному взаимодействию, соединяющихся с системами внутри и вне сети — это прямой путь к катастрофе.

Главный вопрос, который сейчас стоит перед ИТ-отделами, командами по управлению сетями и службами информационной безопасности, заключается в следующем: как уменьшить воздействие атак, сила которых растет с каждым днем? Предлагаем вашему вниманию несколько рекомендаций от специалистов компании NETSCOUT:

- Улучшенная видимость

В 14-м ежегодном Всемирном отчете о безопасности инфраструктуры (Worldwide Infrastructure Security Report, WISR) компании NETSCOUT (более подробно познакомится с данным отчетом вы можете по следующей ссылке https://www.netscout.com/report/) зафиксировано, что поставщики услуг выражают растущую обеспокоенность по поводу негативного воздействия DDoS-атак на основе IoT на их сети и их клиентов. Между тем, 46 % поставщиков услуг даже не осуществляют мониторинг исходящих и промежуточных DDoS-атак. Отсутствие видимости в этой области вызывает беспокойство, так как подобные атаки также оказывают негативное влияние на агломерации маршрутизаторов пользователей и отрицательно сказываются на качестве обслуживания клиентов. В идеале, каждая организация должна своевременно выявлять и успешно противостоять, как исходящим и промежуточным DDoS-атакам, так и входящим DDoS-атакам.

- Сегментация сети

В эпоху Интернета вещей сегментация сети становится важной как никогда. Многочисленные уязвимые онлайн-устройства приумножают негативное воздействие сетевых атак злоумышленников и должны быть изолированы, чтобы предотвратить их несанкционированное соединение с другими системами и приложениями по всей организации. Например, одну часть сети следует выделить для промышленного IoT-оборудования, другую — для систем климат-контроля, третью — для принтеров и т. д..

- Многоуровневая защита от DDoS-атак

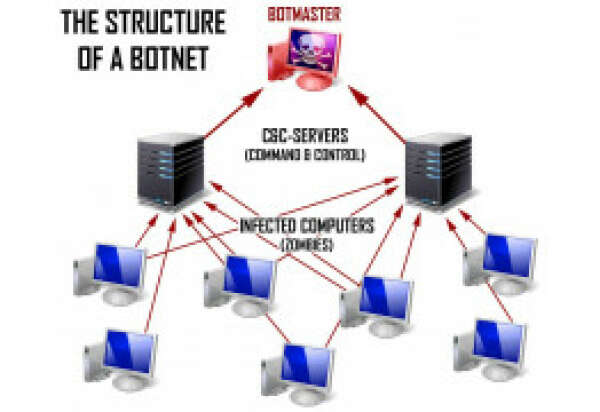

Ботнеты, основанные на вредоносном ПО Mirai, могут использоваться для запуска атак на уровне приложений, объемных атак (volumetric), нацеленных на переполнение полосы пропускания, а также многовекторных атак, которые могут объединять в себе несколько целей и методов. Поэтому лучшие практики защиты от DDoS-атак полагаются как на локальную защиту от атак на уровне приложений, так и на облачную защиту от огромных объемных атак.

Больше узнать о растущем негативном влиянии ботнетов на основе вредоносного ПО Mirai и его разновидностей вы можете из отчета NETSCOUT Threat Intelligence Report (данный отчет доступен по ссылке https://www.netscout.com/threatreport).

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого