Хеширование и шифрование: в чем разница?

За последние годы количество злоумышленников во Всемирной Сети резко возросло. Киберпреступники используют новейшие технологии, чтобы скомпрометировать корпоративные сети и посеять хаос в конфиденциальные данные, хранящиеся на серверах. К сожалению, у большинства бизнесов все еще отсутствуют эффективные механизмы и системы, которые бы стали полноценной и надежной защитой от утечки данных. Подобные компании являются легкой добычей для хакеров, которые находятся в постоянном поиске уязвимостей в бизнес-сетях. Хеширование можно использовать, чтобы повысить защищенность ваших данных.

В среднем каждые 39 секунд компьютеры с доступом в Интернет подвергаются попыткам взлома, а каждая успешная утечка данных обходится компаниям в среднем примерно в 4,24 миллиона долларов США. Компании могут использовать различные технологии для предотвращения утечки данных. Один из них состоит в хешировании передаваемых сообщений. Но что этот процесс из себя представляет, и в чем его польза? Мы обсудим разницу между хешированием и шифрованием более подробно в этой статье.

Что такое хеширование?

Процесс хеширования основывается на создании пары ключ/значение в хеш-таблице с помощью хеш-функции. Хэш-код обычно используется для создания индекса места, в котором хранится это значение.

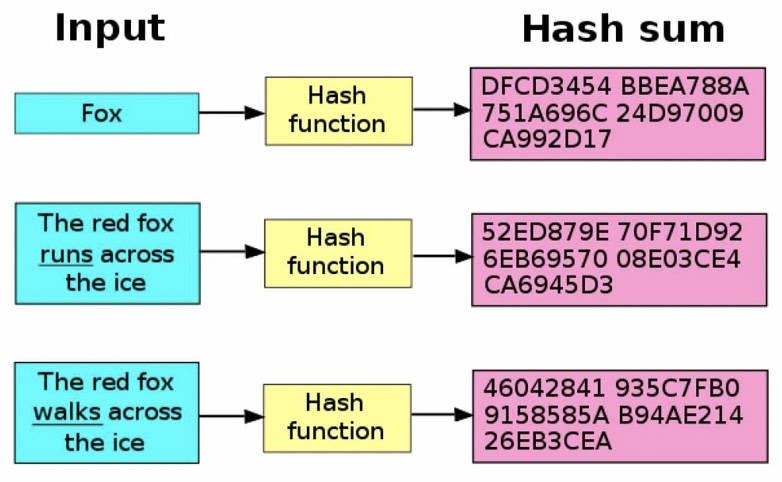

Хеширование представляет собой односторонний процесс, в котором по определенному алгоритму исходные данные трансформируются с строку фиксированной длины. Обычно длина этого хеш-значения меньше длины исходной строки, хотя это соотношение может и варьироваться.

Хеширование представляет собой односторонний процесс, в котором по определенному алгоритму исходные данные трансформируются с строку фиксированной длины

Хеширование широко используется для безопасного хранения паролей, чтобы обеспечить их защиту в случае несанкционированного доступа к серверу или похищения файла с паролями. Вы можете избежать дублирования паролей, а алгоритм можно использовать в цифровых сертификатах. Вы также можете использовать хеширование для поиска любых конкретных данных в базе данных.

Соль (либо модификатор) — это процесс, который используется для хеширования паролей. Соль представляет собой уникальную строку данных, которая добавляется к паролю и передается хеш-функции. Это позволяет использовать для одинаковых паролей различные хеш-значения. Соль также используется для хранения паролей. Такая концепция является надеждой защитой от атак методом перебора и добавляет новый уровень безопасности к процессу хеширования. Всегда следите за тем, чтобы для каждого пароля использовалась разная соль.

Популярные технологии хеширования

- MD5

В алгоритме хеширования MD5 хеш содержит 128 бит (16 байт) и обычно представляет собой последовательность из 32 шестнадцатеричных цифр. MD5-хеши обычно используются с небольшой строкой. Его также можно использовать для хеширования данных в базах данных. Алгоритм проверяет идентичность двух наборов данных, сопоставляя и сравнивая контрольные суммы обоих наборов. Алгоритм хеширования MD5 получил широкое распространение в 90-х годах прошлого века, однако, на данный момент он не рекомендуем к использованию и практически не используется из-за связанных с ним уязвимостей.

- SHA

Безопасный алгоритм хеширования (Secure Hash Algorithm Version, SHA) — это семейство из шести функций хеширования. Они могут принимать в качестве входных данных строку переменной длины и превращать их в выходные данные фиксированной длины. Так, например, SHA 0, SHA 1, SHA 224 и SHA 256 работают с 512-битным сообщением, которое разделено на блоки по 32 бита каждый. SHA 384 и SHA 512 работают с 1024-битными блоками, разделенными на 64 бита каждый.

Что такое шифрование?

Процесс шифрования подразумевает преобразование коммуникационного сообщения в секретный текст, скрывающий смысл передаваемой информации. Этот зашифрованный фрагмент информации называется шифротекстом. Этот процесс позволяет защитить информацию, которой обмениваются с веб-сервером, от взлома и утечки данных. Одна из разновидностей методологии асимметричного шифрования, известная как система шифрования с открытым ключем, получила очень широкое применение.

Шифрование включает в себя скремблирование цифрового сообщения, которое может быть прочитано только авторизированным получателем. При этом процессе обычный текст преобразовывается в случайные данные. Метод использует криптографические ключи — набор значений, согласованных отправителем и получателем. Перед отправкой данные шифруются, и расшифровываются предполагаемым получателем.

Есть два типа шифрования:

- Симметричное шифрование — это схема шифрования, в которой используется только один ключ для шифрования и дешифрования.

- Асимметричное шифрование — это схема шифрования, в которой используются закрытый и открытые ключи. Закрытый ключ не для публичного доступа, он должен держаться в секрете. Открытый ключ предоставляется пользователю, который посещает веб-сайт.

Ключевые элементы шифрования:

- Обеспечивает конфиденциальность. Неавторизированные пользователи не смогут прочитать зашифрованный текст.

- Обеспечивает достоверность. Источник сообщения можно отследить, что гарантирует его подлинность.

Шифрование также помогает отследить источник утечки данных. Поскольку источник можно отследить, это помогает в аутентификации сообщений. Кроме того, сообщения могут быть прочитаны только с помощью необходимых ключей предполагаемым пользователем с правом доступа.

Популярные технологии шифрования

- AES (Advanced Encryption Standard) — симметричный алгоритм блочного шифрования. Обычно используется для обеспечения безопасности беспроводных сетей, шифрования файлов, SSL-сертификатов и т. д. Он пришел на замену более ранней технологии DES, так как ключи шифрования AES могут иметь длину ключей до 256 бит. Многие организации используют этот стандарт шифрования для защиты конфиденциальной информации. AES считается безопасным, так как в нем не было обнаружено опасных уязвимостей, и поэтому необходимо огромное количество времени, чтобы расшифровать и взломать этот механизм более грубыми методами.

- RSA — криптографический алгоритм с открытым ключом. Он основывается на вычислительной сложности задачи факторизации больших целых чисел. Открытый ключ состоит из двух чисел, и одно из них является произведением умножения двух больших простых чисел. Закрытый ключ берется из тех же двух простых чисел. Ключи RSA обычно имеют длину 1024 или 2048 бит.

Разница между хешированием и шифрованием

Наглядная разница между хешированием и шифрованием приведена в следующей таблице:

| Хеширование | Шифрование | |

| Процесс | Процесс хеширование включает в себя преобразование информации в более короткое значение фиксированной длины. Это значение и является ключом к исходному сообщению. | Процесс шифрования включает в себя кодировку данных таким образом, чтобы только авторизированный клиент смог расшифровать сообщение. Это предполагает широкое использование Инфраструктуры открытых ключей (PKI). |

| Символы | После хеширования символы становятся нечитаемыми и имеют фиксированную длину. | После шифрования символы становятся нечитаемыми и не имеют фиксированной длины. |

| Безопасность | Более безопасный. | Также безопасный, но закрытый ключ должен всегда оставаться конфиденциальным. |

| Длина | Хешированная информация имеет фиксированную длину и, как правило, небольшого размера. Ее длина не будет расти даже при увеличении длины исходной информации. | Длина зашифрованной информации никогда не фиксируется. Если длина исходного сообщения увеличивается, увеличивается и длина зашифрованных данных. |

| Обратное преобразование | Хэш-код не может быть преобразован назад вообще. | Исходное сообщение можно получить с помощью специального ключа. |

Заключение

С каждым годом значительно увеличивается количество инцидентов информационной безопасности, связанных с успешной хакерской атакой и, как следствие, утечкой данных в компаниях любого размера. Для противодействия угрозам, исходящим от этих атак, бизнесам необходимо использовать все необходимые средства обеспечения безопасности своих сетевых инфраструктур. Так, вы можете защитится от этих атак, если зашифруете сообщение, которое хотите передать. Это позволит гарантировать конфиденциальность исходной информации. В результате только назначенный получатель сможет расшифровать передаваемую информацию.

Другая процедура, которую вы также можете использовать для защиты информации — это хеширование. Его ключевые преимущества заключаются в преобразовании информации произвольной длины в строку фиксированной длины, а также то, что хеширование представляет собой одностороннюю функцию, и преобразовать назад хешированное сообщение технически невозможно.

В любом случае, и шифрование, и хеширование идеально подходят для обеспечения безопасности данных. А дальнейшие совершенствования позволят обеспечить еще большую защиту от возможных кибератак.

.jpg)

.jpg)

Авторизуйтесь для этого