Мошенническое программное обеспечение (crimeware): глубокое погружение в Emotet

Насколько может быть выгодна киберпреступность? Если бы это была страна, киберпреступность имела бы 13-е место по величине ВВП в мире, при этом крупные многонациональные направления деятельности приносили бы более 1 миллиарда долларов США в год.

Это дает киберпреступникам достаточную мотивацию для генерирования постоянного потока спама и фишинга, создание глобальных ботнетов, вымогателей и многих других видов мошеннических программ. Но не следует думать, что киберпреступники угрожают только бизнесу — под их прицелом оказались почти все домохозяйства в мире.

Как вы можете защитить себя? Начните как можно ближе к источнику угрозы. Несмотря на то, что мы видим много спам-сообщений, наша основная задача в борьбе с киберугрозами должна быть сосредоточена на загрузчиках и установщиках Crimeware, таких как Emotet, Andromeda и Pony — тройке наиболее известных семейств загрузчиков malware. Когда-то давно Upatre также присутствовал в этой категории, но он, в основном, доставляет фармацевтические спам-сообщения, а не более опасные угрозы, такие как Trickbot или дюжина других различных видов вымогателей.

Emotet, Andromeda и Pony – основной источник угроз

Собранная информация группой ASERT наглядно демонстрирует, что блокирование киберугроз в месте возникновения вектора инфекции предотвращает последующее распространение инфекции, как и ее дополнительную полезную нагрузку.

Во второй половине 2019 года Emotet продемонстрировал значительное увеличение не только количества уникальных экземпляров, циркулирующих в Интернете, но и числа пострадавших.

Злоумышленники вводят новшества и уклоняются от обнаружения с помощью постоянных изменений и обновлений Emotet malware — стратегии, которая, в итоге, и обеспечила им главный приз в виде большего числа жертв.

Emotet trojan

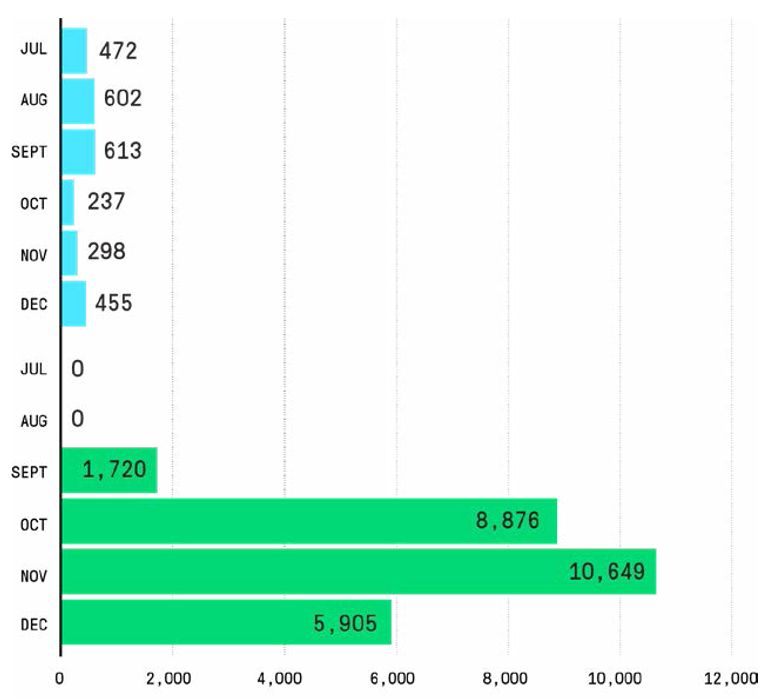

Во второй половине 2019 года загрузчик мошеннического ПО Emotet отличался заметной активностью. Так, в сентябре, после короткой четырехмесячной паузы, Emotet снова начал действовать с многократно нарастающей силой. Так, во второй половине 2019 года всего было зафиксировано 27 150 экземпляров Emotet, что соответствует росту на 913 % по сравнению с аналогичным периодом годом ранее (более детальная статистика по Emotet за этот период приведена на рисунке 18). Резкое увеличение количества уникально скомпилированных бинарных файлов согласуется с увеличением количества предупреждений об угрозе, которые зафиксировали датчики компании NETSCOUT.

В течение второй половины 2019 года было получено приблизительно 300 000 уведомлений о трафике управления и контроля (C2, от «command and control») Emotet trojan, что примерно на 100 000 больше числа предупреждений об угрозе, чем было замечено за тот же период времени в 2018 году. По мнению исследователей, об уникальности инфекции в данном случае речь не идет, дело в возросшей сетевой активности киберпреступников. Для этих 300 000 предупреждений об угрозе было зафиксировано более 1000 уникальных IP-адресов, по которым осуществлялась коммуникация с серверами C2 Emotet.

Рис. 1. Сравнение количества обнаруженных уникальных экземпляров загрузчика мошеннического ПО Emotet за вторую половину 2019 года и вторую половину 2018 года.

Отслеживание TrickBot, полезной нагрузки второго уровня, связанной с Emotet, дает нам информацию, которая иллюстрируют, почему следует больше фокусироваться на самих загрузчиках.

Цель такого подхода состоит в том, чтобы предотвратить последующие инфицирование, такое как загрузка Emotet TrickBot. Приведенные компанией NETSCOUT данные наглядно показывают, что, хотя было зафиксировано примерно схожее количество экземпляров TrickBot (27 310 уникальных бинарных файлов за вторую половину 2019 года, рост составил 6 236 % по сравнению с аналогичным периодом годом ранее), случаев заражения оказалось на порядок меньше. Так, за тот же период времени наблюдалось порядка 50 000 предупреждений об угрозе для TrickBot C2 против клиентов компании, что является существенно меньшим значением по сравнению с более чем 300 000 предупреждениями, наблюдаемыми за этот же период времени для загрузчика Emotet. Следует также учесть, что предупреждения для TrickBot не обязательно содержат уникальное указание на угрозу, поскольку одна инфекция может генерировать несколько предупреждений.

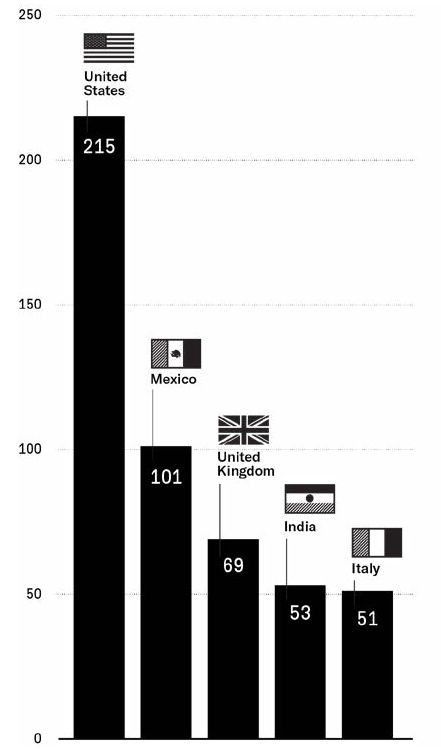

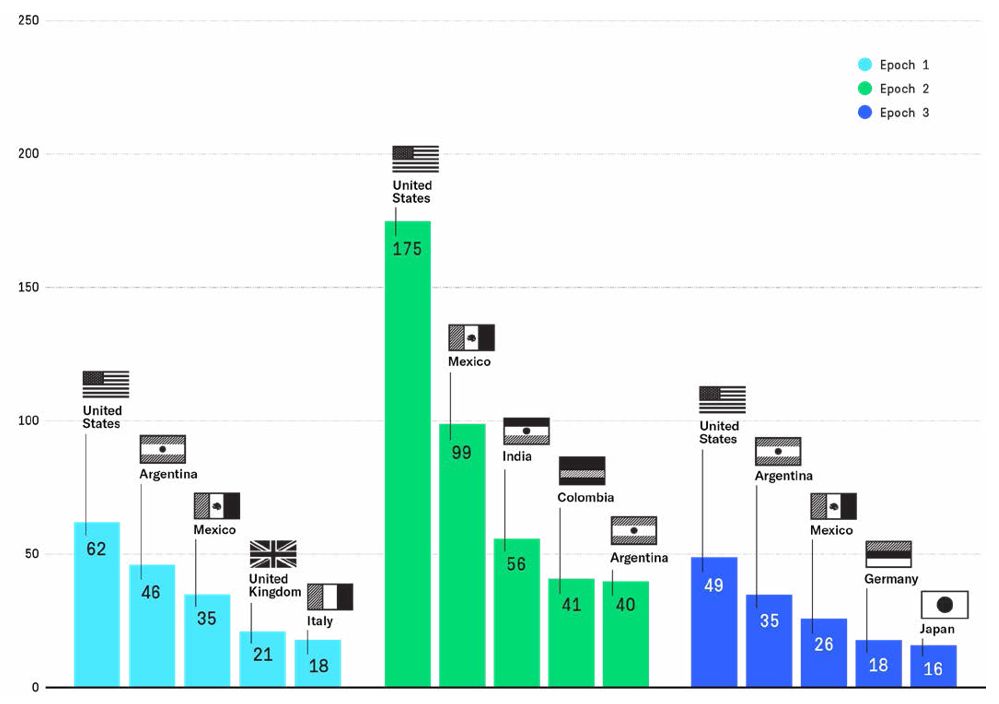

Приведенные на рисунках 2 и 3 диаграммы отображают географическое распределение жертв и контролируемой злоумышленниками инфраструктуры серверов C2 для Emotet во второй половине 2019 года. Эти оповещения распределены по трем компаниям злоумышленников, так называемым эпохам. Каждая эпоха соответствует определенному времени существования обновлений и инфраструктуры серверов C2, а также уникальных ключей RSA, используемых этим мошенническим ПО для коммуникации. Как часть анализа этих эпох, исследователи отслеживали количество уникальных бинарных файлов.

Очевидно, что киберпреступники значительно увеличили свою активность, поскольку количество образцов взлетело в период с сентября 2019 года по ноябрь 2019 года. По факту, отчет организации Spamhaus демонстрирует резкое увеличение количества рассылок по электронной почте для Emotet malware, что совпадает с заметным увеличением активности киберпреступников, которое наблюдалось в эпоху 2.

Рис. 2. Страны с наибольшим количеством жертв Emotet

Рис. 3. Географическое распределение контролируемой киберпреступниками инфраструктуры серверов C2 для Emotet для эпох 1-3.

Необходимо продолжать отслеживать эти загрузчики, чтобы гарантировать, что мошеннические угрозы будут заблокированы до того, как они достигнут своей конечной стадии, такой как TrickBot или какой-либо другой вид вымогателей. В идеале, можно сосредоточиться на источнике рассылки спама, как на первом этапе действий, но, если это не удастся, вторым шагом должна стать нацеленность на место инфицирования, где киберпреступники стараются укрепиться и продолжить распространение инфекции.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого