Как найти P2P трафик в сети и вести мониторинг доступа к сайту с помощью Wireshark

Wireshark — это мультифункциональный швейцарский армейский нож среди инструментов для сетевого анализа. И независимо от того, ищите ли вы пиринговый трафик (P2P, peer-to-peer) в своей сети или просто хотите посмотреть, к каким веб-сайтам осуществляется доступ с определенного IP-адреса, Wireshark способен помочь вам.

Прежде, чем преступить к анализу трафика в вашей сети, имейте в виду, что его захват следует производить с того места сети, откуда вы сможете увидеть его весь. Для этих целей не годится, к примеру, ваша рабочая станция, так как с нее вы, скорее всего, не увидите большую часть трафика вашей сети. С другой стороны, Wireshark может осуществлять захват пакетов с удаленного места. После того, как захват произведен, наступает время анализа.

Идентификация трафика P2P с помощью Wireshark

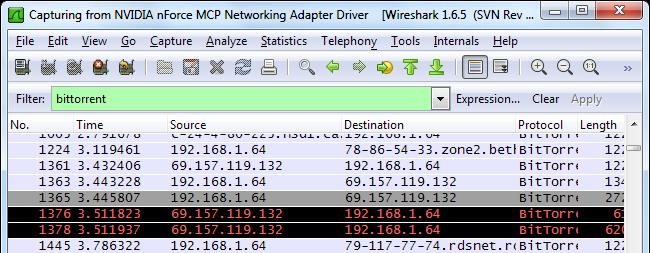

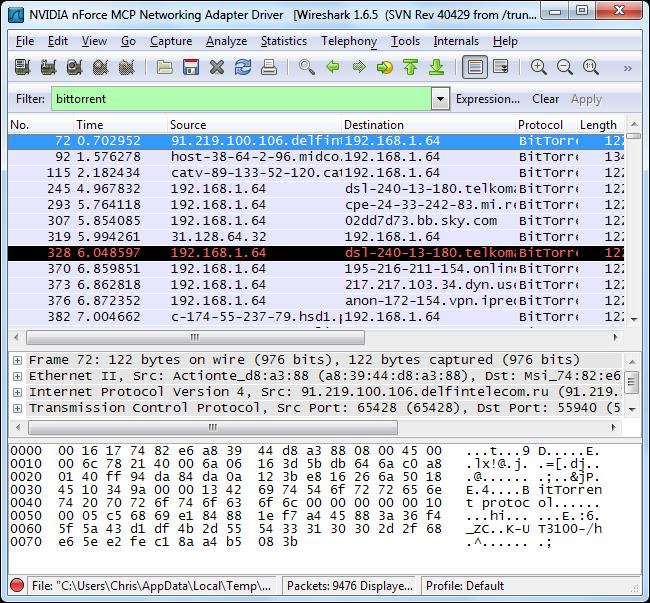

В столбце «Protocol» Wireshark демонстрирует тип протокола каждого пакета. Таким образом, если вы просмотрите информацию о пакетах, захваченных Wireshark, вы сможете легко обнаружить BitTorrent или любой другой peer-to-peer трафик, скрывающийся за этими пакетами.

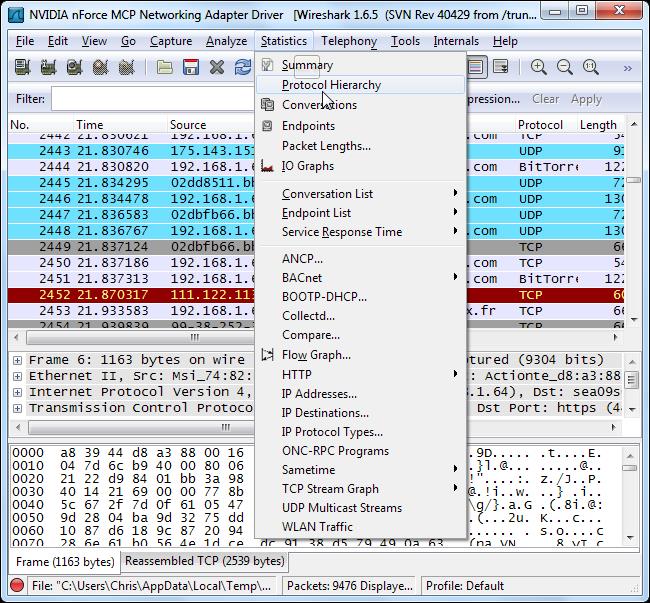

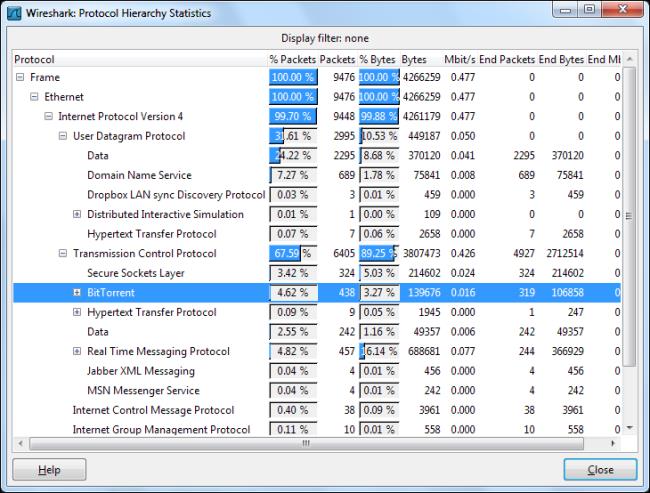

Вы даже сможете увидеть, какие протоколы используются в вашей сети, использовав инструментарий «Protocol Hierarchy», расположенный в выпадающем меню «Statistics».

Окно вывода этого инструментария построено по принципу дерева иерархии протоколов и содержит статистическую информацию в количественном и процентном представлении по использованию каждого протокола в вашей сети. Так, на скриншотах из демонстрируемого ниже примера мы можем увидеть, что около 5 % всех пакетов в нашей сети являются пакеты BitTorrent. Это значение вроде бы не выглядит сильно угрожающим, но следует помнить, что BitTorrent также использует UDP-пакеты. Таким образом, около 25 % пакетов, классифицированных как пакеты данных UDP, также являются трафиком BitTorrent.

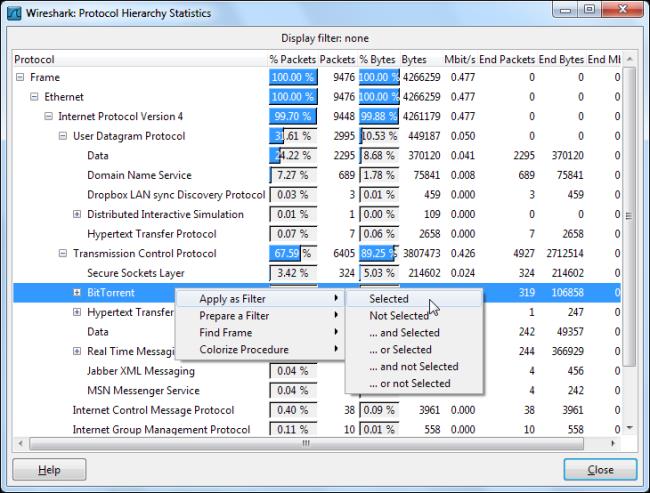

Мы можем выбрать для просмотра только пакеты BitTorrent, щелкнув правой кнопкой мыши на протоколе и применив его как фильтр для пакетов с помощью опции «Apply as Filter». Вы можете сделать тоже самое для других типов пирингового трафика, который может присутствовать в вашей сети, такого как, например, Gnutella, eDonkey или Soulseek.

Использование параметра «Apply as Filter» идентично заданию фильтра «bittorrent» для всех захваченных пакетов. Отметим также, что для того, чтобы просмотреть трафик для протокола, вы можете не вызывать меню для задания фильтра с помощью правой кнопки мыши, а набрать самостоятельно имя протокола непосредственно в поле «Filter».

В нашем примере из отфильтрованного трафика видно, что локальный IP-адрес 192.168.1.64 использует BitTorrent.

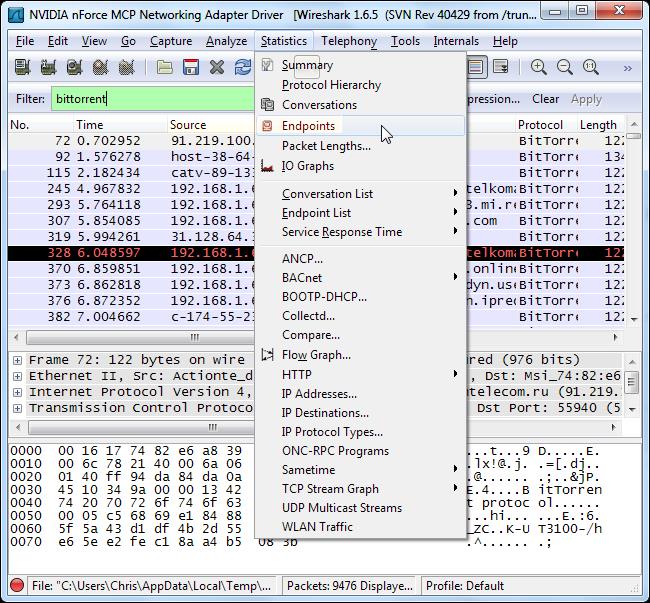

Чтобы увидеть все IP-адреса, использующие BitTorrent, мы должны выбрать инструментарий «Endpoints» из меню «Statistics».

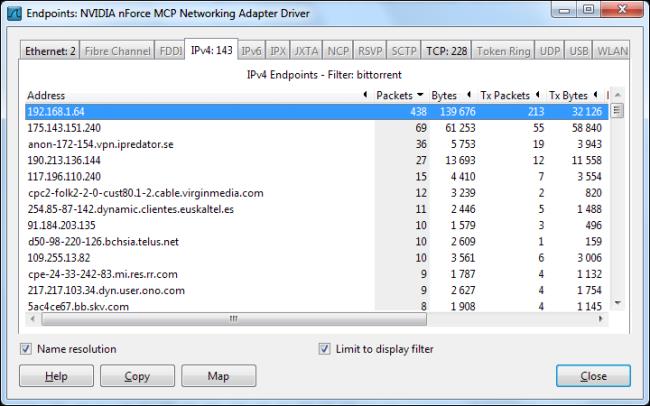

Перейдите на вкладку «IPv4» и установите флажок ограничения отображения фильтра «Limit to display filter». В результате вы сможете увидеть, как локальные, так и удаленные IP-адреса, связанные с трафиком BitTorrent. Локальные IP-адреса будут отображаться в верхней части списка.

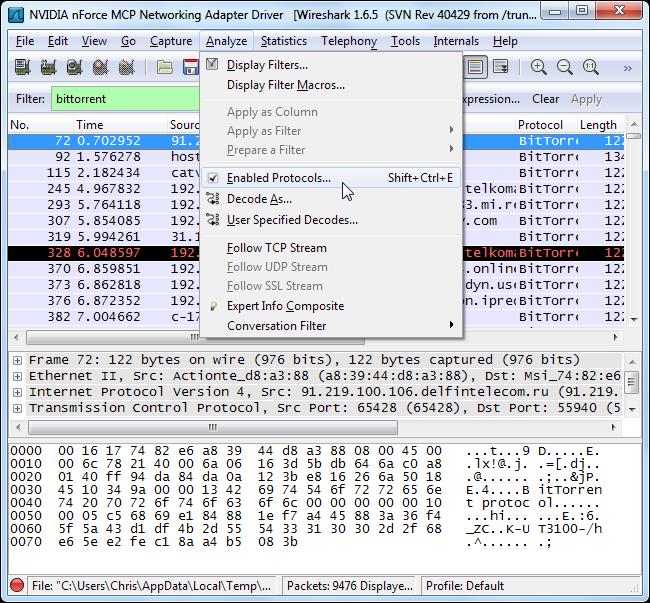

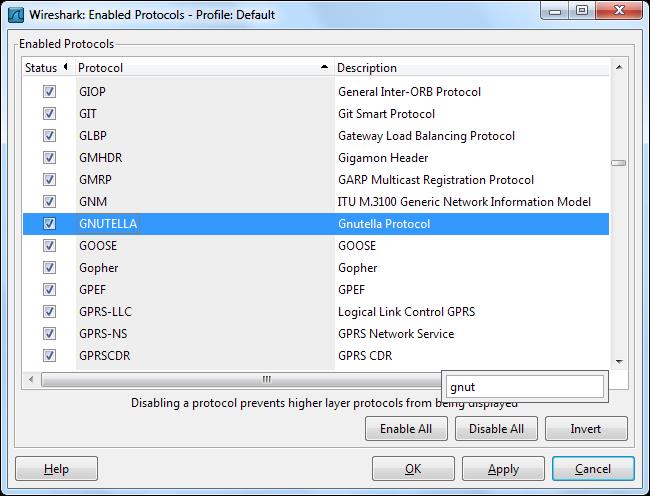

Если вы хотите увидеть все типы протоколов и имена их фильтров, которые поддерживает Wireshark, выберете опцию «Enabled Protocols», расположенную в выпадающем меню «Analyze».

Для ускорения поиска в окне вывода «Enabled Protocols» вы можете начать вводить название протокола.

Мониторинг доступа к сайту в помощью Wireshark

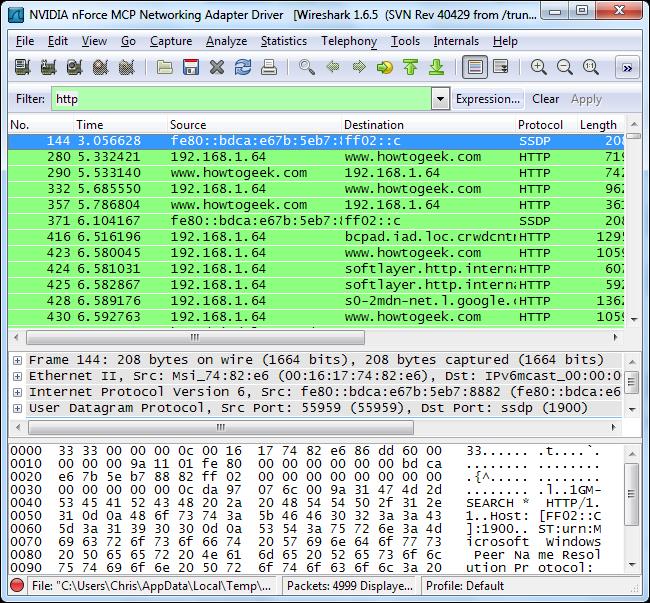

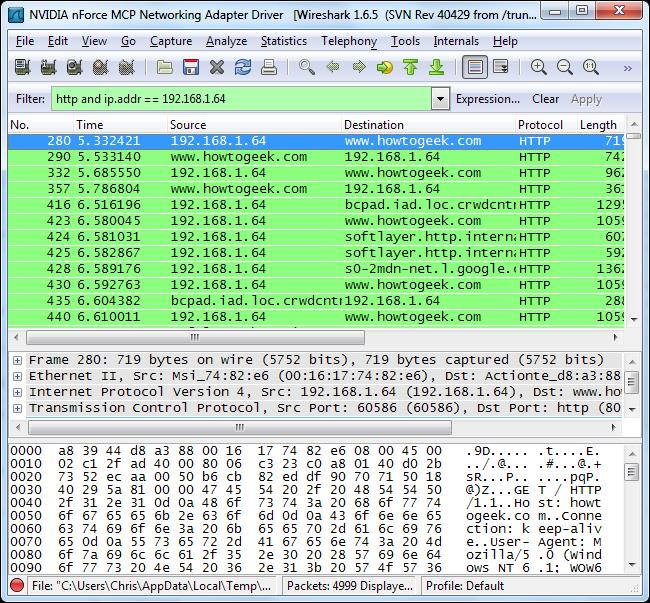

Теперь, когда мы знаем, как отфильтровать вывод захваченного трафика по имени протокола, мы можем ввести «http» в поле «Filter», чтобы увидеть только HTTP-трафик. При включенной опции «Enable network name resolution» мы увидим имена веб-сайтов, к которым получен доступ из сети.

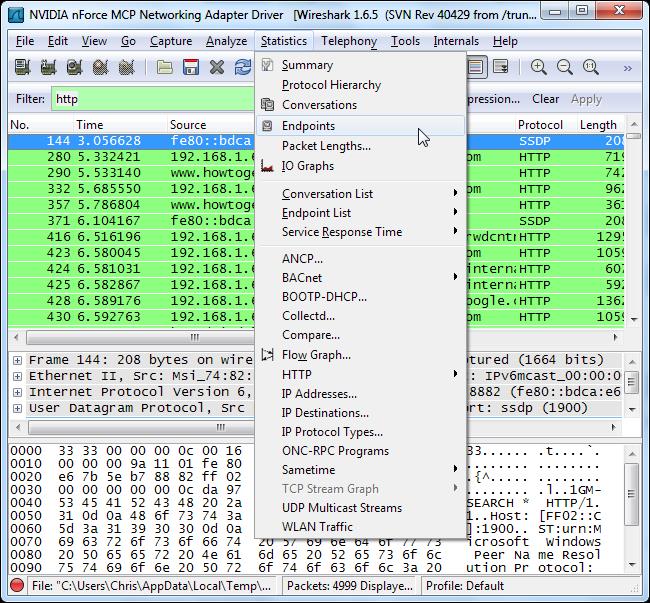

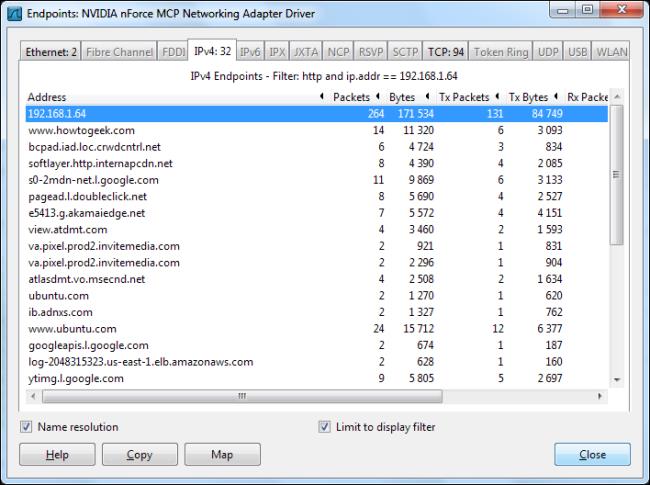

Как и в прошлом примере, мы можем воспользоваться параметром «Endpoints» из выпадающего меню «Statistics».

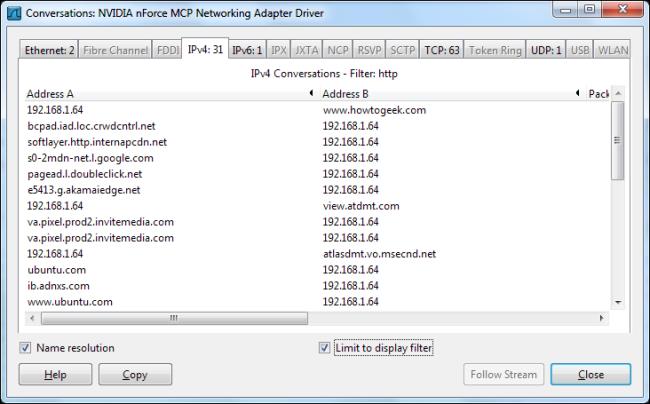

Опять же, перейдите на вкладку «IPv4» и установите флажок ограничения отображения фильтра «Limit to display filter». Вам также стоит убедиться, что установлен флажок «Name resolution», чтобы отображались имена сайтов. В противном случае вы будете видеть только IP-адреса.

Здесь вы найдете исчерпывающую информацию о том, к каким сайтам был осуществлен доступ из вашей сети. В списке также будут присутствовать сайты с рекламным контентом и сторонние сайты, на которых размещены скрипты, используемы на других веб-сайтах.

Если мы хотим всю эту информацию сузить до определенного IP-адреса, чтобы увидеть, какие сайты просматривали с этого конкретного IP-адреса, мы легко можем сделать и это. Используйте фильтр с объединенными значениями «http» и «ip.addr == [IP address]», чтобы увидеть весь HTTP-трафик, связанный с определенным IP-адресом.

Откройте еще раз диалоговое окно «Endpoints», и вы увидите список веб-сайтов, к которым обращался этот конкретный IP-адрес.

Это всего лишь мизерная доля того, что вы можете сделать с помощью Wireshark. К примеру, вы бы могли создавать и применять намного более сложные фильтры или даже использовать инструмент Firewall ACL Rules, чтобы иметь возможность легко блокировать разные типы нежелательного трафика, который вы обнаружите в своей сети.

Подписывайтесь на рассылку, делитесь статьями в соцсетях и задавайте вопросы в комментариях!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого