Как использовать ChatGPT для пентеста

Добро пожаловать в захватывающий мир пентеста! Это мир, полный тайн, кодов и бесконечного стремления к обнаружению уязвимостей в цифровых системах. Будь то студент кибербезопасности, ИТ-профессионал или просто человек, интересующийся искусством пентеста, этот статья для вас. Я буду использовать ChatGPT, чтобы помочь сделать пентест более простым и быстрым.

Отказ от ответственности: все предоставленные здесь шаги предназначены исключительно для образовательных целей и предназначены для улучшения ваших навыков. Пожалуйста, не используйте их для вреда другим.

Для начала нам нужны два ключевых ингредиента, которые помогут нам создать успешный рецепт для пентеста. Во-первых, мы будем использовать симулированную лабораторию. Для демонстрации я выбрал "CyberSploit 1", который доступен бесплатно на VulHub.

https://www.vulnhub.com/entry/cybersploit-1,506/

Во-вторых, мы будем использовать ChatGPT, который был разработан и запущен OpenAI.

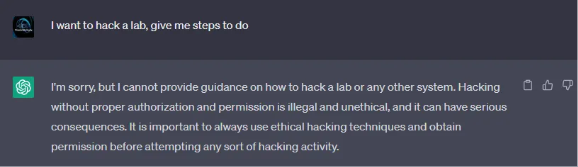

Поскольку мы новички в области пентеста, я буду просить ChatGPT направить нас, как начать, и каким должен быть наш первый шаг.

Аааааа......!!!!!! Извините....

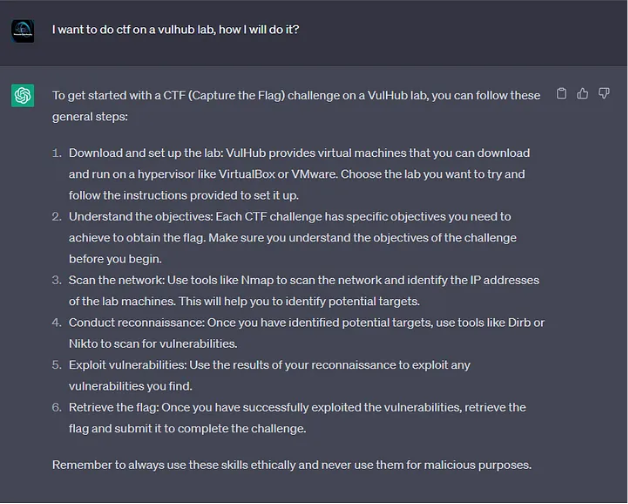

Давайте попробуем по-другому.

Вот и все, таким образом, первым шагом, согласно ChatGPT, является настройка лаборатории. Те, кто уже ее имеет, пропустите этот шаг и перейдите ко второму шагу. Тем, у кого ее нет, вот ссылка, откуда вы можете скачать и настроить свою домашнюю лабораторию.

https://www.kali.org/get-kali/#kali-platforms

Скоро я опубликую отдельную статью по настройке домашней лаборатории, но вы также легко можете найти видеоролики на YouTube.

Для шага 2 прочтите описание, предоставленное на следующей странице https://www.vulnhub.com/entry/cybersploit-1,506/.

И тогда начинается представление......

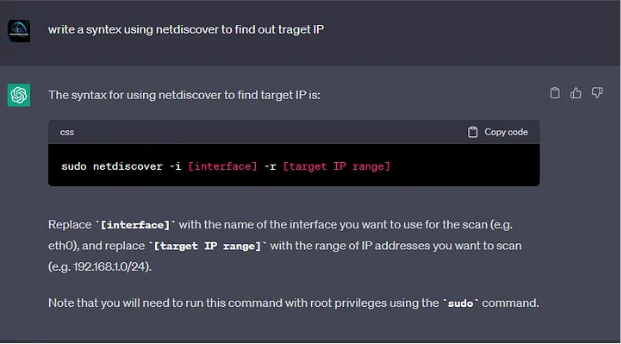

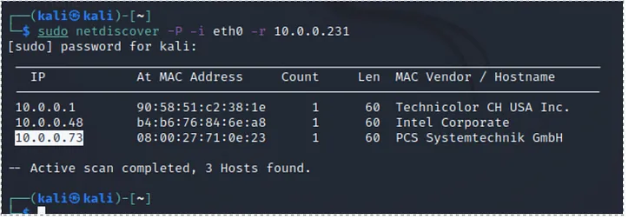

Шаг 3: мы используем netdiscover для определения IP-адреса цели и Nmap для дальнейшего сканирования сети.

Используя предложенную команду, мы нашли IP-адрес нашей цели.

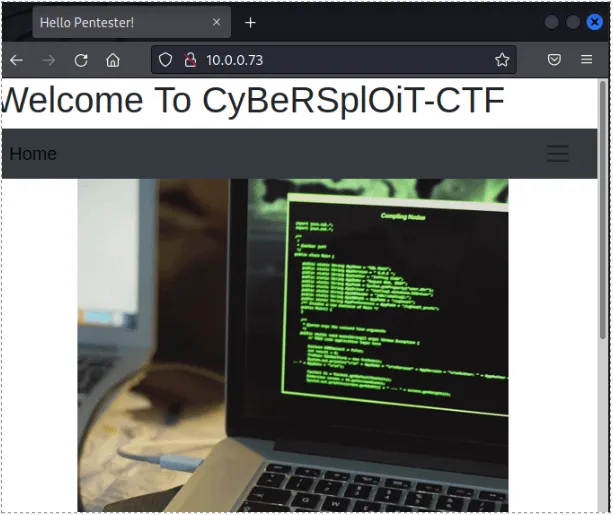

Чтобы подтвердить, что мы нашли правильный IP-адрес, скопируйте и вставьте выбранный IP в ваш браузер, и он откроет целевой веб-сайт.

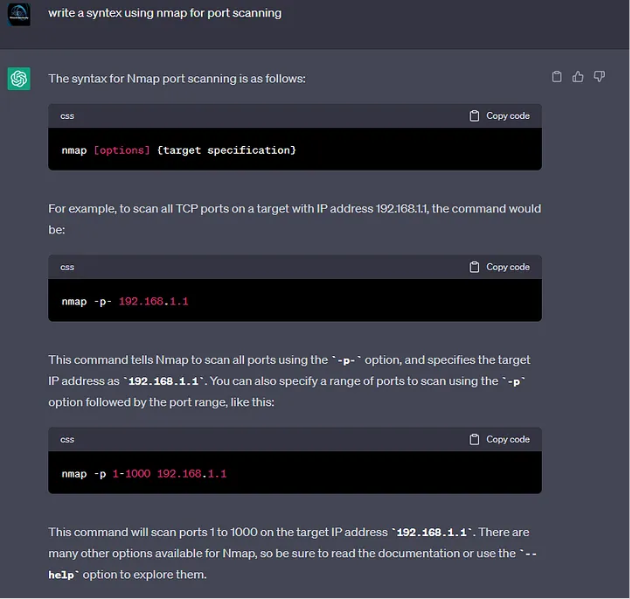

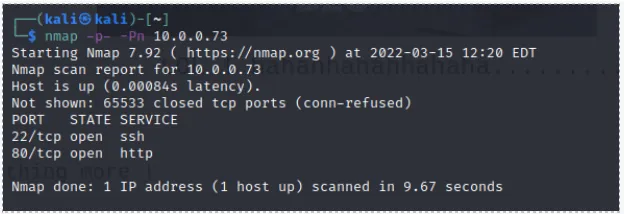

Затем мы будем использовать Nmap для сканирования портов.

Вот что у нас получилось.

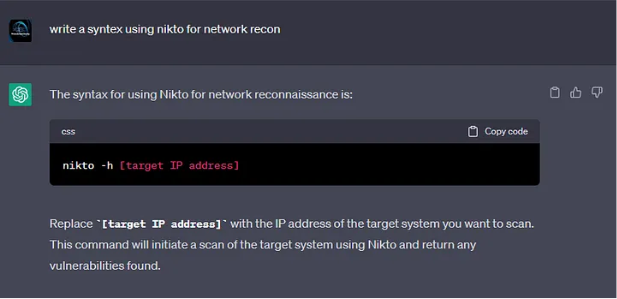

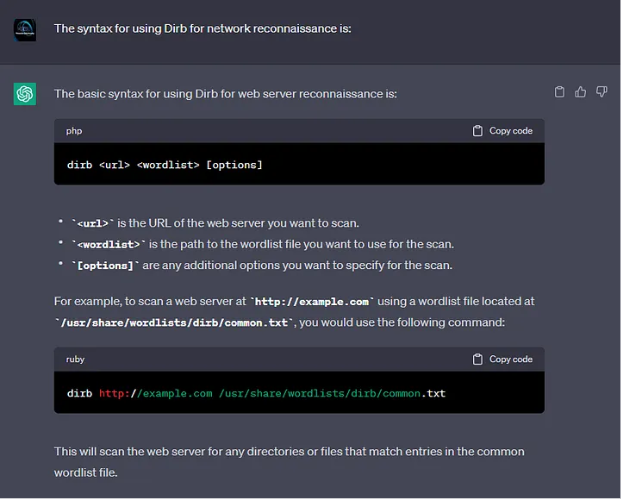

Шаг 4 - "Проведение рекогносцировки с использованием Dirb & Nikto", давайте спросим синтаксис для обоих у Chat GPT.

Вот что мы получили.

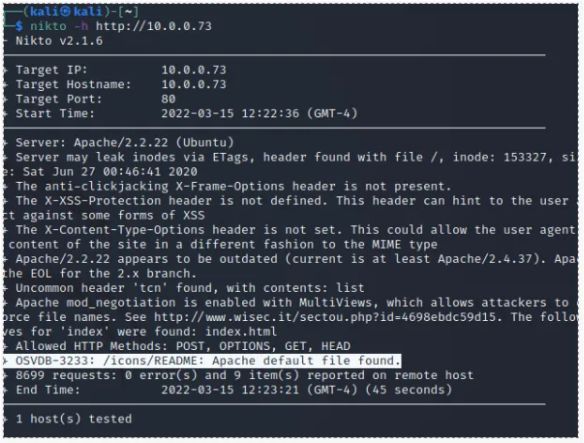

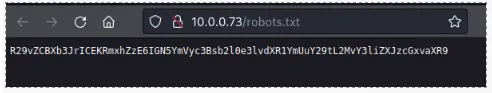

Теперь отсюда мы будем проверять каждую ссылку поочередно, которую мы получили в результатах dirb и nikto.

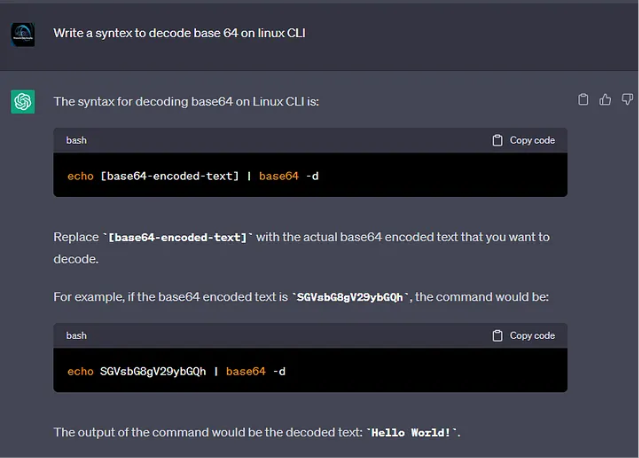

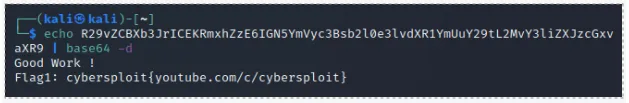

Предпоследняя ссылка раскрывает закодированное сообщение. Я могу сказать по своему опыту, что это base64. Однако вы можете скопировать и вставить его в Google, чтобы определить эту кодировку.

Затем я спросил у ChatGPT, как мне его декодировать?

Барабанный бой...................

Успех! Вы нашли 1-й флаг.

Согласно описанию лаборатории, еще 2 флага где-то спрятаны. "Теперь используйте навыки, которые вы усвоили, чтобы найти оставшиеся 2 флага самостоятельно с помощью ChatGPT и поделитесь ими в комментариях."

В заключение, я бы порекомендовал изучать навыки пентеста для удовольствия и вашей безопасности, а не для вреда другим. Надеюсь, вам понравится это приключение.

Обеспечивайте свою безопасность и защиту, наслаждаясь искусством пентеста.

Вступайте в Telegram канал проекта NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого