Обзор системы обнаружения вторжений Cognitive WiFi от Mojo Networks

СОДЕРЖАНИЕ:

Что такое WIPS?

Возможности Mojo Networks Cognitive WiFi

Как и где устраивалась тестовая зона

Архитектура WIPS от Mojo

Консоль Dashboard (Панель мониторинга)

Обнаружение беспроводных устройств

События

Мониторинг и анализ угроз

Отчеты

Недостатки системы

Резюме

От «атаки посредника» («человек посередине», man-in-the-middle) до глобальной эпидемии программного вымогательства — сетевым администраторам требуется нечто большее, чем просто руководство по угрозам, которые могут возникнуть в их сетях. Они нуждаются в действенном инструментарии, который может не только обнаруживать, но и нивелировать появившиеся угрозы. Поэтому неудивительно, что беспроводные системы предотвращения вторжений (Wireless Intrusion Prevention Systems, WIPS) становятся все более популярными.

Основная идея WIPS заключается в том, что, если вы действительно хотите не пустить злоумышленников в вашу сеть, вам понадобится аналитический инструментарий как на уровне точки доступа Wi-Fi, так и на серверном уровне, в том числе и в облаке. Поэтому такие известные вендоры, как NETSCOUT, HP Software (ранее Aruba), Cisco и ряд других компаний предлагают решения, которые объединяют анализ сетевых данных с интеллектуальным программным ядром на серверном уровне.

Еще одним популярным поставщиком WIPS является компания Mojo Networks (ранее известная как Airtight), которая не так давно представила облачную беспроводную систему предотвращения вторжений как услугу, называемую Cognitive WiFi. WIPS от Mojo Networks и станет темой нашего сегодняшнего обзора. Он основан на результатах и впечатлениях, полученных специалистами компании IDG в ходе полноценного тестирования данной системы.

Что такое WIPS?

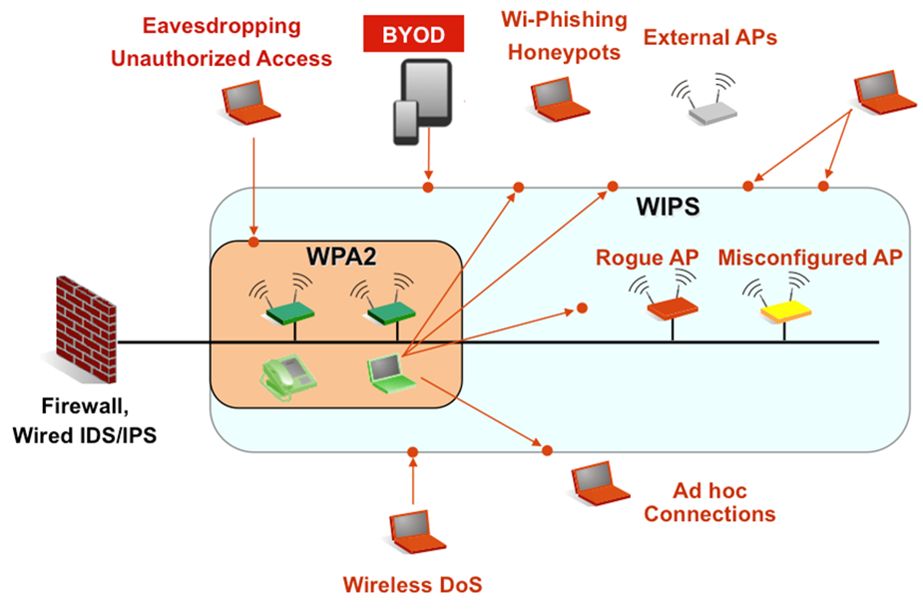

Как следует из названия, беспроводные системы предотвращения вторжений используют политики и сетевые элементы управления для предотвращения доступа злоумышленников к сетевым ресурсам. Когда WIPS обнаруживает что-то похожее на мошенническое оборудование, она отправляет предупреждение администратору сети, который может определить, действительно ли это является угрозой, и, если да, то поможет изолировать эту опасность, прежде чем она нанесет слишком большой вред.

Это означает, что WIPS необходимо встраивать в широкий диапазон сред и, в идеале, требовать минимальную детализацию конфигурации обслуживаемого оборудования. Некоторые из предлагаемых на рынке решений WIPS используют локальное устройство (или доступ к сетевому операционному центру) для мониторинга трафика и / или работы в качестве маршрутизатора / межсетевого экрана / коммутатора. Но, когда вы сталкиваетесь с необходимостью осуществления мониторинга большого количества беспроводных зон, этот способ может стать утомительным, дорогостоящим и трудоемким. Выполнение анализа угроз и инициализация точек доступа в облаке значительно упростит и автоматизирует вам этот процесс.

Одной из главных причин, по которой сети, управляемые WIPS, становятся все более популярными, является то, что они могут использовать вашу существующую инфраструктуру, — вам не нужно для этого переходить на использования новейших технологий, применяемых в точках доступа, или ждать, пока ваши системные партнеры обновят свои системы безопасности и аутентификации. Будучи независимой от ведущих сетевых вендоров организацией, Mojo Networks может использовать как точки доступа собственного производства, так и подсоединять к WIPS инфраструктуру на базе оборудования Cisco и Aruba/HPE. Поэтому, когда упоминается о WIPS от компании Mojo Networks, то речь больше идет именно о защищенности беспроводной сети, а не о выборе имени бренда для построения сетевой инфраструктуры.

Возможности Mojo Networks Cognitive WiFi

Архитектура WIPS от компании Mojo Networks объединяет точки доступа, которые также могут быть беспроводными маршрутизаторами (с дополнительной поддержкой DHCP), с облачным программным движком, который используется как для активации этих точек доступа, так и управления ими. Таким образом, вы можете настраивать конфигурацию точек доступа, производить мониторинг траффика, выбирать методы аутентификации, анализировать производительность и т.д.

Решение Mojo Networks предлагает всю базовую функциональность, которую вы ожидаете от WIPS. Системные администраторы могут одновременно управлять многими устройствами и получать предупреждения при выполнении определенных условий. Они могут собирать информацию об авторизованных посетителях и гостях (включая данные, которые потенциально могут быть использованы для маркетинговых целей). Решение позволяет использовать одни и те точки доступа как хост-устройства для нескольких идентификаторов сети SSID с разными уровнями авторизации. И, что самое главное, точки доступа под управлением решения Mojo Networks могут идентифицировать потенциальные опасности и автоматически их подавлять или привлекать к ним внимание системных администраторов.

Точки доступа, как только будут настроены, продолжат выполнять свои задания, даже если будут отключены от облачной консоли Mojo Networks. Но, пока они снова не подсоединятся к материнской облачной платформе, вы не сможете воспользоваться всей выгодой, которую предоставляет анализ данных на серверном уровне.

Работа с Wi-Fi-сетями с помощью WIPS от компании Mojo Networks осуществляется через облачную панель мониторинга по двум направлениям: «Сервисы» (конфигурация, анализ и выявление потенциальных угроз, конфигурация WIPS, администрирование) и «Приложения» (экраны обнаруженных шлюзов, анализ приложений, дополнительного программного обеспечения и т. д.).

Среди преимуществ Cognitive WiFi от компании Mojo Networks эксперты, проводившие тестирование, отметили: готовность работать со многими устройствами и технологиями, глубокое понимание атак, а также очень продвинутые сенсорные возможности. Главным недостатком данного решения, по мнению специалистов, является единый «неуклюжий» опыт взаимодействия и пользовательский интерфейс (User Experience & User Interface, UX/UI).

Как и где устраивалась тестовая зона

Точки доступа и облачное решение компании Mojo Networks были протестированы в центре города в бетонном здании 1920 годов, которое ранее использовалось как пожарная станция. Во всех тестируемых зонах была развернута точка доступа в соответствии с обычными «правилами» для развертывания точек доступа стандарта IEEE 802.11ac. Открытая площадка была разбита на шесть зон и, соответственно, развернуто шесть точек доступа, использующих для подключения Ethernet-кабель, а также поддерживающих технологию Power Over Ethernet (PoE) — обеспечивающую передачу электрической энергии вместе с данными через стандартную витую пару. Точки доступа были подключены к 8-портовому L2 / L3 коммутатору производства компании HP, а затем к волоконно-оптической магистральной сети Gigabit Ethernet, обеспечивающей доступ к Интернет.

В непосредственной близости от места тестирования находились кампус колледжа и офисное здание с торговым центром на нижних этажах. В зоне действия тестируемо беспроводной сети было обнаружено более 80 других точек доступа, а также сотни клиентских устройств. Кроме того, над выбранным для тестирования местом располагались два работающих передатчика: 250-ваттный передатчик коммерческой FM-радиостанции и его 900 МГц канал служебной связи. В зоне прямой видимости также работали еще четыре 150 МГц передатчика. Уровень шума в диапазонах Wi-Fi составил -99 дБм для 2,4 ГГц и -113 дБм для 5 ГГц. Другими словами, было очень шумно.

В ходе теста было использовано семь «мошеннических» устройств для эмуляции атак с мошеннической точкой доступа (rogue access point), отказа от ассоциации (disassociation) и отказа в обслуживании (Denial of Service, DoS). Используемое оборудование состояло из нескольких коммутаторов Linksys и Netgear с переустановленной прошивкой, которые были внедрены в обычную конфигурацию Wi-Fi. Кроме того, в ряде случаев для проведения более расширенных атак использовалось программное обеспечение DD-WRT. Также два ноутбука на базе операционной системы Linux (Lenovo Yoga и x120e) были переделаны для осуществления атак на стандарты безопасности WEP и WPA. В ходе теста были проверены возможности осуществления подключения к ноутбукам Lenovo, Samsung и Apple с обновленными версиями операционных систем Windows 10, LinuxMint 18 и MacOS 12.12, соответственно.

Пять смартфонов (Apple iPhone 5c и 6, Samsung S3, Asus ZenPhone и Motorola/Lenovo) было использовано для проверки статуса мошеннических клиентов. С помощью телефонов Samsung S3 и Motorola (в том числе с использованием ноутбуков) были осуществлены попытки атак «человек посередине» и отказа от ассоциации, а также проведены различные тестовые попытки кражи сетевых учетных данных.

Архитектура WIPS от Mojo

Каждая точка доступа, используемая в тестовом эксперименте и управляемая с помощью облачного решения Cognitive WiFi, поддерживала три режима работы: два из них непосредственно обслуживают частотные диапазоны Wi-Fi 2,4 и 5 ГГц, соответственно, а третий — служит для слежения за окружающим радиоэфиром с целью наблюдения за трафиком и поиска аномалий. Третий режим работы является ключевым элементом в наблюдении за радиочастотной средой и, следовательно, отвечает за способность предотвращать вторжения. Сотрудники компании Mojo Networks называют этот режим «третьим глазом», так как он позволяет понять истинные причины сбоев первых двух режимов работы. Это необычная, но не совсем уникальная функциональность.

Тестируемые точки доступа были подсоединены к сетевому сегменту с оптоволоконным доступом в Интернет и опционально к VLAN. Отсюда точки доступа Mojo с поддержкой PoE изначально загружают с сайта Mojo аппаратно-программное обеспечение с политиками, а также информацией о сети и аутентификации, назначенными администраторами беспроводной сети. Каждая точка доступа может поддерживать несколько идентификаторов сети SSID, каждый из которых имеет свою собственную конфигурацию и политики WLAN. В зависимости от метода аутентификации каждый из этих идентификаторов сети может поддерживать различную функциональность, привязанную к каждому SSID, включая настраиваемый доступ к внешним ресурсам через аутентификацию в социальных сетях или страницу регистрации. Несмотря на то, что каждой точке доступа можно задать свои собственные детальные настройки, общие шаблонные конфигурации подойдут большинству организаций. Как отмечают авторы исследования, шаблоны по умолчанию действительно детально проработаны и легко модифицируются.

Как и ожидалось, развернутая Wi-Fi-сеть поддерживала работу со всеми стандартами IEEE 802.11 a, b, g ,n и ac. Точки доступа под управлением решения Mojo способны были обнаруживать точки доступа, а также клиентские и другие беспроводные Wi-Fi-устройства с силой принимаемого сигнала до -96 дБм, что во время теста было подтверждено анализатором компании NETSCOUT, чей порог чувствительности в качестве тестового инструмента был немного выше.

Консоль Dashboard (Панель мониторинга)

Настройка конфигурации точек доступа происходит через панель мониторинга облачного портала Mojo. Если точка доступа может дотянуться до облачных ресурсов Mojo, она загрузит заданную для нее конфигурацию и перегрузится уже с использованием этих настроек. Этот процесс очень похож на установку netboot/PxEboot для оконечных точек доступа. В ходе тестирования всё работало хорошо, за исключением одной детали — установка новых настроек и, соответственно, перегрузка точки доступа заняли значительно больше времени, чем ожидалось. Это, пожалуй, одна из немногих претензий к функционированию решения в целом, которые можно предъявить разработчикам.

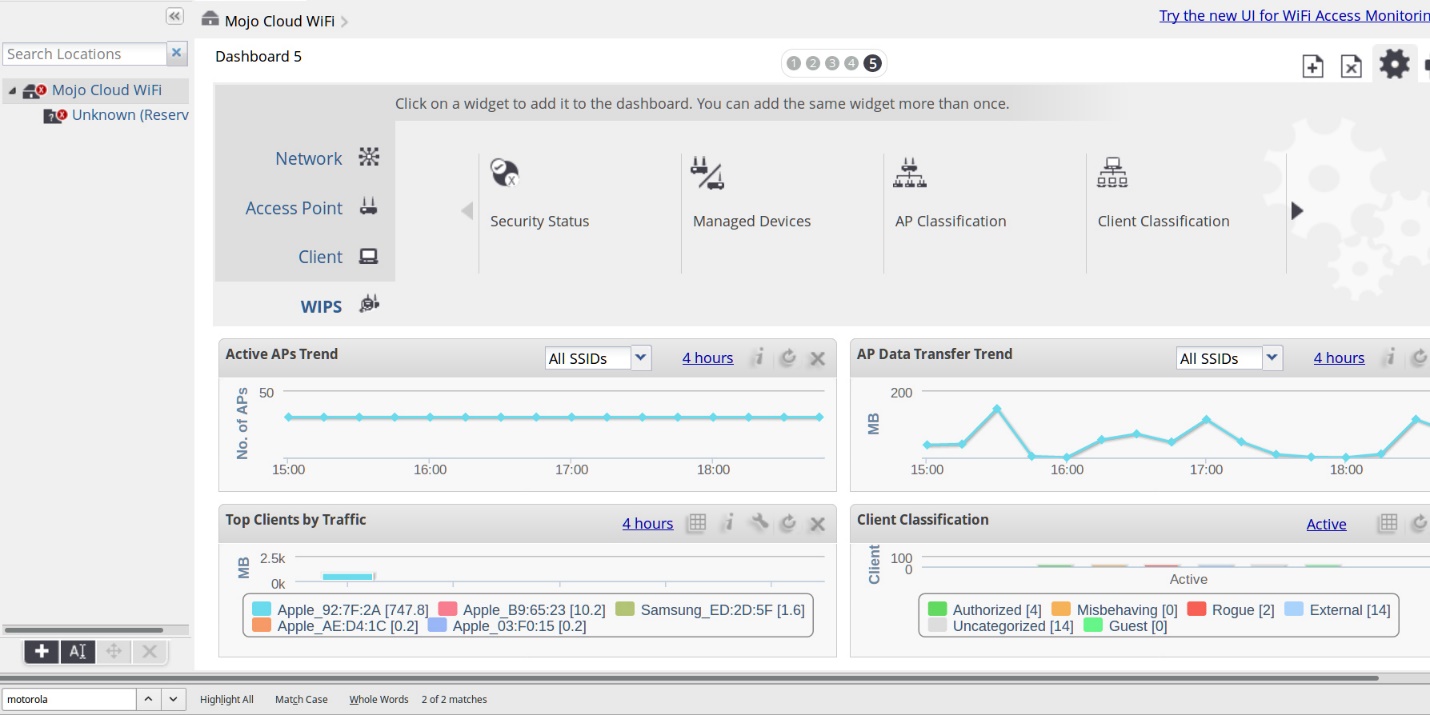

Панель мониторинга является административно настраиваемой, а ее компоненты мониторинга разделены на четыре раздела:

- «Сеть» (Network),

- «Точки доступа» (Access Points),

- «Клиенты» (Clients),

- WIPS.

Для работы с Dashboard мы рекомендуем использовать монитор с высоким разрешением, чтобы вы смогли видеть и контролировать большую часть необходимой вам информации. Для этих целей плохо подходит ноутбук, так как из-за обилия информации даже базовых настроек текст на нем становится трудночитаемым. Для более расширенных установок использование нескольких мониторов станет для вас обязательным условием.

Рабочей частью панели мониторинга является Wireless Services Manager. Это самая большая рабочая область административного контроля в Dashboard, где вы проведете большую часть своего времени при настройке решения.

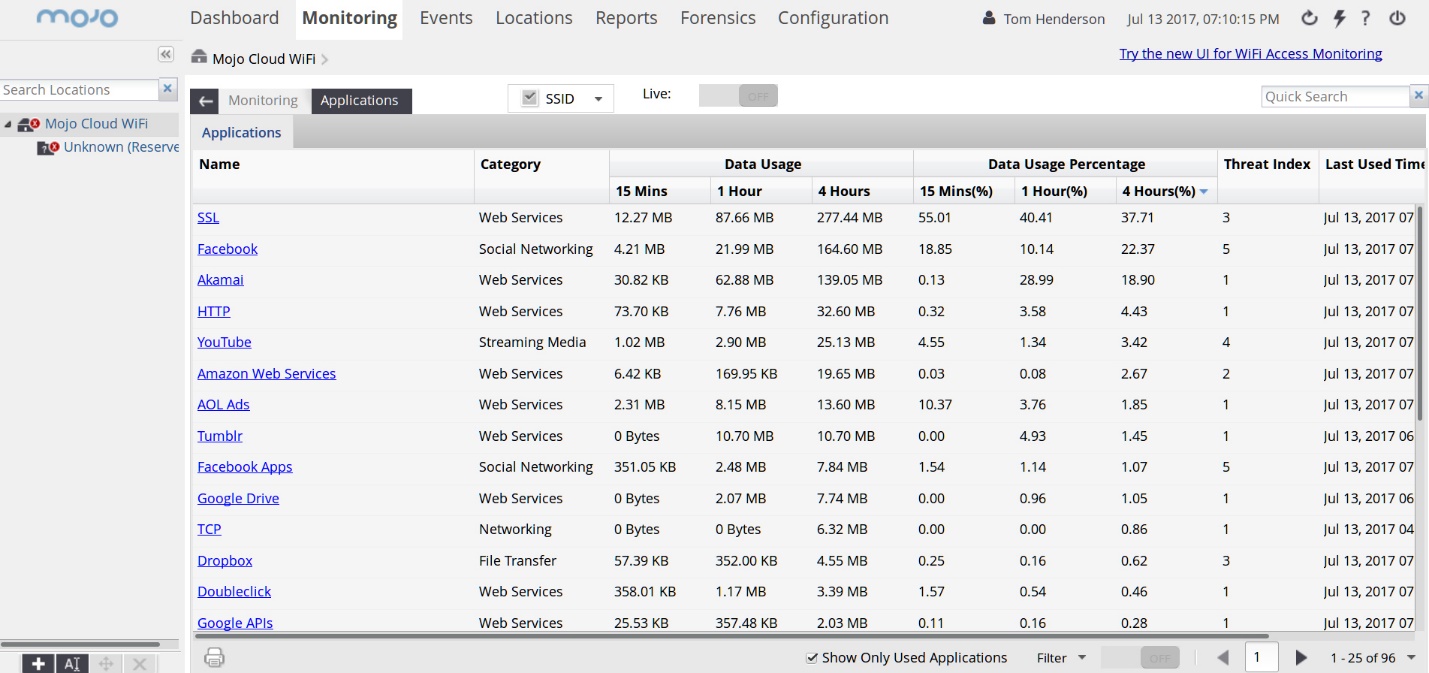

Панель мониторинга позволяет следить за «Управляемыми устройствами» или Managed Devices в англоязычном варианте (а именно — за управляемыми точками доступа), Wi-Fi (точками доступа, радиоэфиром, клиентами и беспроводными локальными сетями), «Безопасностью» или Security (в центре внимания — точки доступа, клиенты и сети), «Приложениями» или Applications (протоколами, конкретными приложениями, такими как, к примеру, Facebook, Amazon, XMPP (протокол обмена сообщениями, ранее известный как Jabber), FTP и т. д.).

Обнаружение беспроводных устройств

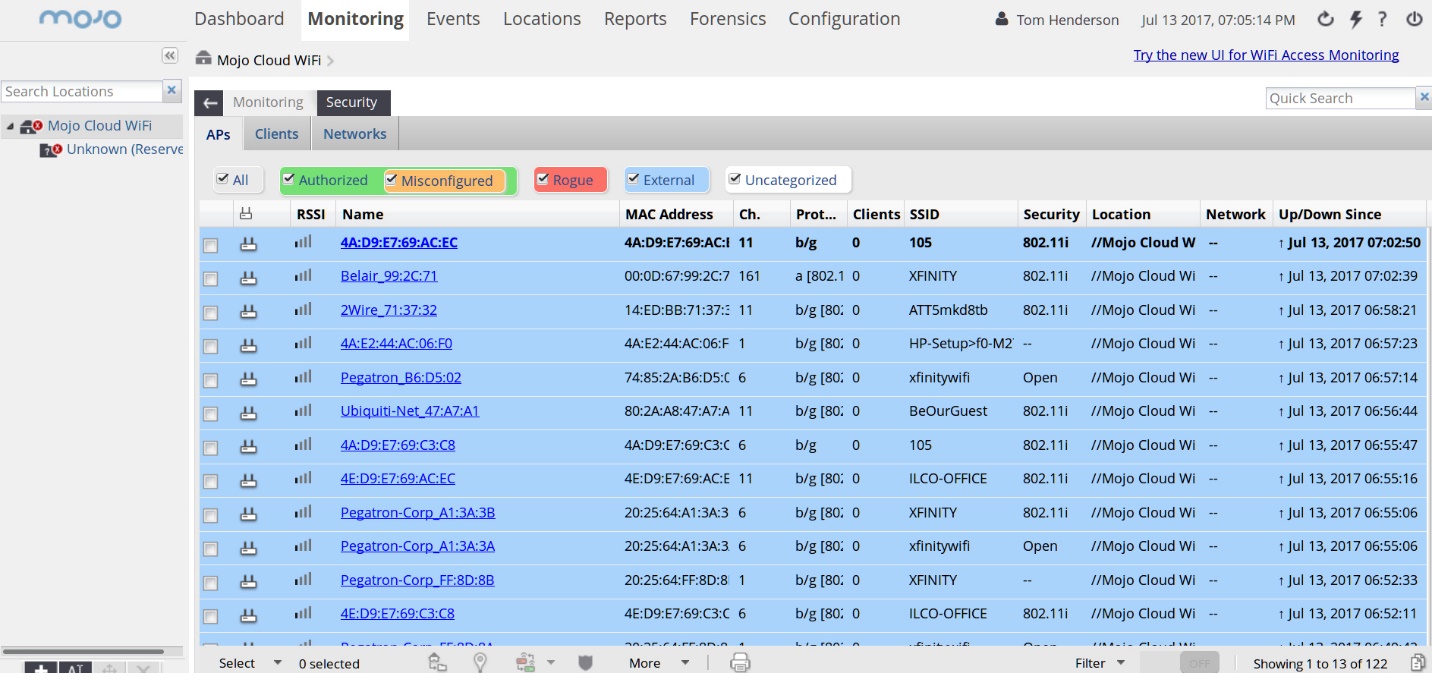

В ходе теста сразу были проверены управляемые устройства, а также настройки Wi-Fi и WLAN. После этого внимание было сосредоточено на вкладке Security, которая содержала много интересных данных, включая длинный список того, что находилось поблизости и использовало радиоэфир. Данные устройства были классифицированы как:

- «Авторизированные» (Authorized),

- «Неверно настроенные» (Misconfigured),

- «Мошеннические» (Rogue),

- «Внешние» (External),

- «Найденные, но некатегоризированные» (Found but Uncategorized).

Помимо шести развернутых точек доступа тестируемое решение обнаружило в непосредственной близости от беспроводной зоны десятки других точек доступа, расположившихся на близлежащей территории: студенческом городке колледжа, офисных зданиях и торговых площадках, а также даже у людей, передвигающихся по улице с телефонами или другими устройствами с включенным режимом свободного доступа. Интересный, но печальный факт: в близлежащих сетях был обнаружен также ряд незащищенных Wi-Fi-принтеров. В среднестатистический день более 80 точек доступа располагались рядом с испытательным полигоном, были обнаружены многочисленные незащищенные устройства, в том числе несколько сотен клиентов, а также огромное количество проходящих или проезжающих мимо людей, чьи устройства находились в постоянной «охоте» за точками доступа с целью присоединиться по умолчанию к открытой сети.

Во вкладке «Безопасность» пользовательского интерфейса отображаются различные устройства, для удобства выделенные различными цветами:

- известные точки доступа обозначаются зеленым,

- клиентские гостевые устройства — светло-зеленым,

- определенные мошеннические клиенты или точки доступа — красным,

- синий цвет у обнаруженных внешних устройств,

- белый — у обнаруженных, но некатегоризированных устройств, ожидающих отметки администратора.

Вы можете сопоставить данные, получаемые от точек доступа, с картой территории или чертежом здания, чтобы увидеть, где физически расположены различные беспроводные устройства, такие как клиенты. Фактически, это позволяет вам практически в режиме реального времени отслеживать, к примеру, перемещение смартфонов пользователей, когда они пересекают границу зоны покрытия ваших точек доступа; и, конечно же, идентифицировать местоположение мошеннических устройств или источников проведения атак.

События

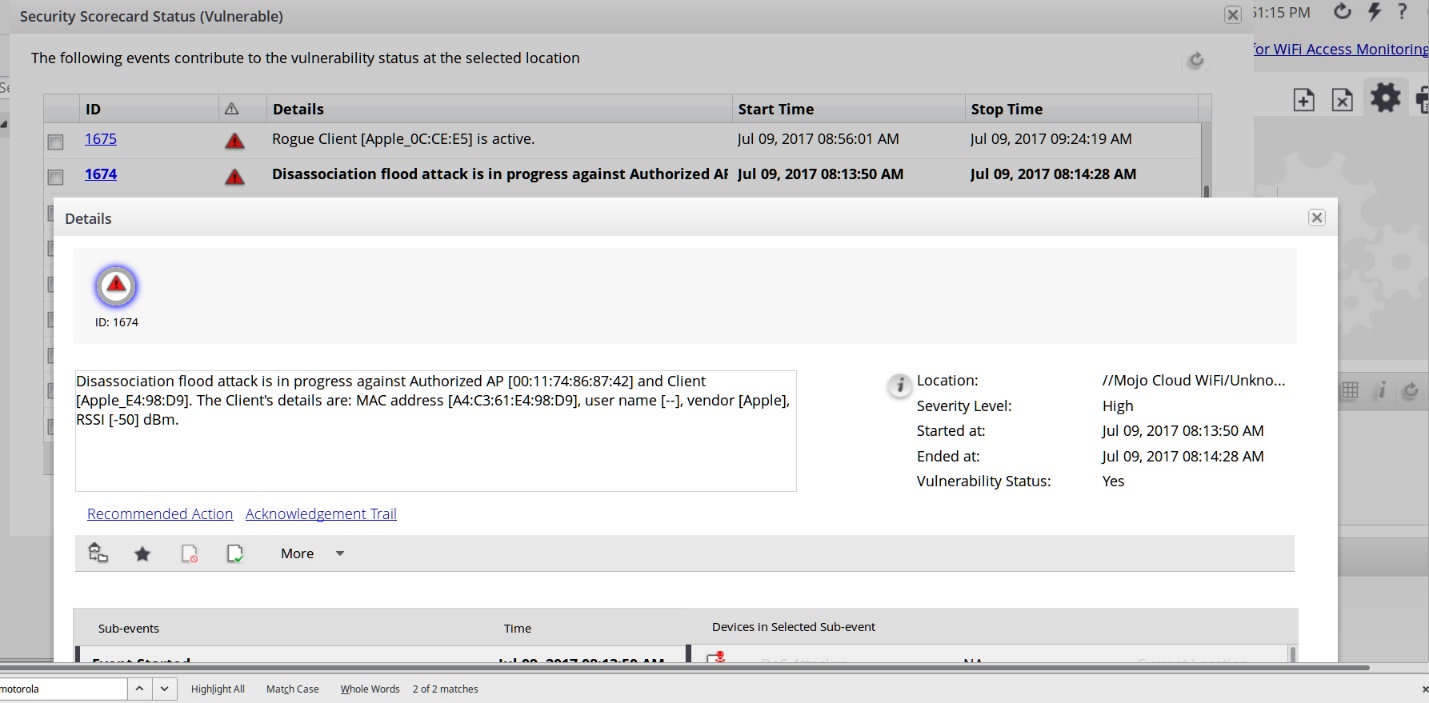

Ликвидированные злоумышленники отображаются во вкладке «События» (Events). Как только появляется точка доступа с подозрительным поведением — это устройство попадает в список потенциальных мошеннических точек доступа. Ложные срабатывания, когда в этот список, к примеру, может быть случайно отнесен любой человек со смартфоном, пытающимся поделиться своим подключением к Интернету, делают сложнее работу по предотвращению вторжений и экспертный анализ из-за «загрязнения» списков ложными срабатываниями. Этот факт может сделать вашу работу довольно утомительной. Однако эта чрезмерная строгость оказывается жизненно необходимой организациям, которые заботятся о безопасности своей информации.

Строгие правила аутентификации и определения мошеннических устройств очень важны, так как инфраструктура решения Mojo Networks пытается обнаружить другие точки доступа в основной или корпоративной сети. Если требования выполняются, эти устройства считаются невраждебными. Если нет — тогда эти точки доступа автоматически считаются потенциально враждебными, что гарантирует вам то, что возможные атаки типа «человек в середине» или другие атаки на вашу беспроводную сеть не будут завершены.

Во время тестирования исследователи использовали как программные эмуляции, так и фактические мошеннические точки доступа, подключая их к сети, чтобы проверить, как облачная логика решения беспроводной системы предотвращения вторжений Cognitive WiFi от Mojo Networks может с ними справится. Все атаки были предотвращены, и весь процесс занял меньше минуты, хотя, конечно, мы бы предпочли, чтобы это происходило мгновенно.

При выявлении мошеннических точек доступа и клиентов подается сигнал тревоги. Как мы уже отмечали ранее, физическое местоположение потенциального мошеннического устройства может быть отображено на карте местности.

Мониторинг и анализ угроз

Контролируемые точки доступа предоставляют различную интересную информацию, в том числе логи событий системного журнала, а также информацию о чрезмерной перегруженности каналов, с которой сталкиваются клиенты некоторых точек доступа. Также доступна информация о трафике, в том числе его использования различными приложениями для каждой точки доступа.

Вы можете осуществлять мониторинг загруженности Wi-Fi-каналов в зонах действия точек доступа, а также, как в графическом, так и в цифровом виде, отслеживать информацию о наиболее слабых принимаемых от клиентов сигналах, измеряемых через показатель уровня принимаемого сигнала (received signal strength indicator, RSSI) в дБм. Это поможет обнаружить самые слабые сигналы радиосвязи с клиентом.

В ходе теста использовались три SSID и шесть точек доступа, исследователи могли отслеживать трафик по каждой SSID и способе используемой аутентификации. Также было видно, как клиенты распределены по радиоэфиру точек доступа SSID/WLAN. Это, к примеру, может помочь выявить любителей видео или музыки.

Обзор приложений (Apps Visibility) оказался очень интересным инструментом, так как каждое приложение (например, Facebook, страницы SSL/HTTP, iCloud и т. д.) имеют индекс угрозы, которые администраторы могут переопределить. Интересно, что в ходе теста Facebook по умолчанию был оценен как очень высокая угроза. С помощью данного инструментария у вас будет возможность получить более подробный список того, как много клиентов (и их MAC-адресов) обратились к конкретному приложению, например, Facebook; какой объем данных они приняли и отправили через это приложение; каково процентное отношение этих данных ко всем переданным данным этого клиента; и насколько часто этот клиент использовал это приложение в течение определенного промежутка времени. Таким образом, вы легко можете узнать, пользуется ли гипотетический Вася социальной сетью Facebook только на перерывах, или постоянно, с момента своего прихода и вплоть до ухода, и насколько велик объем видео, которое он просматривает через социальные сети.

Аналитическая часть панели инструментов посвящена обнаружению злоумышленников. У вас есть возможность почти в режиме реального времени отслеживать подозрительные точки доступа (мошеннические, запрещенные, Honeypot и некорректно сконфигурированные точки доступа), а также связанные с клиентами угрозы (неавторизированные, запрещенные, с прервавшимся соединением, принадлежащие беспроводным самоорганизующимся (ad-hoc) сетям, а также ICS / Network Bridge клиенты). Они ранжируются по времени и отображаются с привязкой к устройствам или событиям.

Кроме того, вы можете получить более подробную информацию для каждого элемента в списке, с подробнейшим описанием произошедшего события. Вот пример для неавторизированного клиента:

Unauthorized Client [Apple_9A:00:CF] is connected to Authorized AP. The Client's details are: MAC address [0C:3E:9F:9A:00:CF], user name [--], vendor [Apple], RSSI [-42] dBm. The AP's details are: MAC address [00:11:74:86:7A:42], protocol [802.11a], channel [44], SSID [WFHB], security setting [802.11i, WPA], vendor [Mojo], RSSI [0] dBm.

Стоит отметить, что тестируемое программное решение позволяет осуществлять мониторинг Ethernet-кадров и управляющей информации набора стандартов 802.11, а не анализировать полезную нагрузку пакетов. Но сгенерированные в процессе файлы с разрешением .pcap, если это будет необходимо, могут быть прочитаны и обработаны решением WireShark (или любым другим анализатором сети, использующим библиотеку Pcap) для устранения неполадок, анализа попыток взлома и выявления инцидентов, созданных сторонними приложениями.

Отчеты

Формируемые системой обнаружения вторжения Mojo Networks отчеты очень сильны и станут отличным инструментарием администратора. Они делятся на:

- «Оценки» (Assessment),

- «Совместимость» (Compliance),

- «Инциденты» (Incident),

- «Реестр устройств» (Device Inventory),

- «Производительность» (Performance).

Условия и размеры тестовой площадки не позволили исследователям должным образом протестировать возможности отчетов Device Inventory и Performance.

Отчеты Assessment включают результаты проведения тестового анализа «Беспроводной уязвимости» (Wireless Vulnerability), «Рисков, исходящих от каналов радиосвязи» (Airspace Risk), а также ряда других отчетов, которые могут быть сгенерированы по расписанию, а затем отправлены по электронной почте.

Отчеты Compliance включают DoD Directive 8100.2 Compliance, GLBA Wireless Compliance, HIPAA Wireless Compliance, MITS, PCI DSS 3.1 Wireless Compliance, а также Internal Audit Reports и SOX Compliance Reports.

Вы можете подкорректировать вид всех отчетов (заголовки, поля и т.д.), а затем сгенерировать их сразу или запустить согласно запланированному расписанию. Это компенсирует время, которое пришлось бы потратить на подтверждение уведомлений, добавляя вручную небольшие примечания к каждому из них.

Недостатки системы

Опыт взаимодействия панели мониторинга Mojo нельзя назвать легким и интуитивно понятным. Панель мониторинга содержит огромное количество взаимосвязанной информации, но все же это сложная иерархическая система, в которой непросто разобраться.

Из-за открывающейся широты административных возможностей, доступ к аккаунту облачного сервиса Mojo Networks через стандартную авторизацию «имя пользователя / пароль» кажется уязвимым к целенаправленным хакерским атакам. Автора исследования также отмечают недостаточную, по их мнению, поддержку решением возможностей множественной адресации.

Еще одним недостатком является то, что некоторые изменения конфигурации точек доступа могут занять до нескольких десятков минут от щелка мыши, чтобы подтвердить применение настроек, до фактической их доступности. Как оказалось, большинство изменений требуют перезагрузки точек доступа, которое осуществляется автоматически. И единственным сигналом о том, что изменения вступили в силу, является указание о том, что данный сервис стал доступен после небольшого прерывания в работе точки доступа. Как отмечают авторы исследования, одновременное применение множественных изменений конфигурации точек доступа может привести к тому, что вся беспроводная Wi-Fi-инфраструктура будет недоступна в течение двадцати минут.

Резюме

Система обнаружения вторжения Cognitive Cloud WiFi компании Mojo Networks представляет собой облачную систему WIPS, которая хорошо себя показала при тестировании. Она прекрасно справилась с очень шумной тестовой средой, быстро и качественно среагировав на все возможные угрозы безопасности беспроводной сети, искусственно создаваемыми авторами тестового исследования. По сути, она делает работу, которую мы от нее ожидаем, и справляется с этим замечательно (за исключением случаев, когда точки доступа долго перегружаются).

Естественно данная система по своему функционалу не уникальна, то же самое может быть реализовано на Wi-Fi оборудовании CISCO, ARUBA и др., при этом существуют системы для обеспечения безопасности Wi-Fi сетей более высокого класса. Это полностью автономные «Wireless IDS/IPS» системы, функционал которых, как правило, позволяет более тщательно отслеживать угрозы в беспроводных сетях. Такие системы имеют возможность идентифицировать и определять сотни различных типов угроз. Но они обходятся дороже, ввиду того, что их нужно ставить поверх существующей Wi-Fi сети.

Показательным примером таких более продвинутых систем является, например, AirMagnet Enterprise производства компании NETSCOUT. Это программно-аппаратный комплекс, который не предназначен для предоставления услуг сервиса доступа к беспроводной сети. Грубо говоря, это не точки доступа, а система, контролирующая весь радиоэфир на предмет определения и противодействия угрозам корпоративных Wi-Fi сетей. Такая система хорошо справляется с задачей активного подавления Wi-Fi точек доступа и клиентских устройств, не внося помехи в радиоэфир, так как подавление осуществляется адресно, методом отправки сервисных пакетов деавторизации на устройство. Повлиять на работу такого комплекса злоумышленникам практически не возможно из-за «невидимости» его в сети, ведь он не транслирует никаких SSID по которым его можно обнаружить, а, следовательно, и невозможно применить к нему DoS атаку или Exploit. Решения класса AirMagnet обеспечивают более высокий уровень безопасности беспроводных сетей организации, поэтому их применяют в первую очередь в компании, в наибольшей степени заботящиеся о сохранении своих данных: банки, страховые компании, крупные корпорации, госорганы и др.

Подписывайтесь на рассылку, делитесь нашими статьями в соцсетях и задавайте вопросы в комментариях!

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого