Эксплоиты для Windows: как весь мир стал беззащитной жертвой перед зверем, сбежавшим из АНБ

Хронология событий

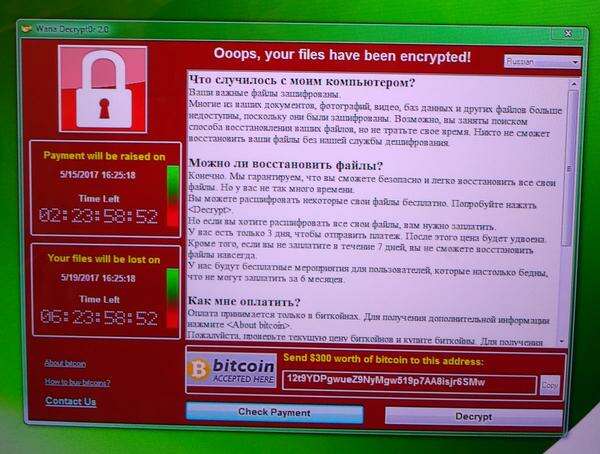

14 апреля 2017г для ИТ мира стал страшным днем. В этот день хакерская группировка shadow brokers выложила в сеть очередной дамп эксплоитов, предположительно украденных у Equation Group, которые в свою очередь пишут эксплоиты для АНБ (опять же предположительно).

На этот раз большая часть инструментов была для Windows систем. Содержала в себе в том числе и 0day уязвимости (любая система беззащитна перед этой уязвимостью, патча еще не выпущено).

Один из эксплойтов сразу взяли на свое вооружение группировки хакеров. Самый популярный эксплойт носит название Doublepulsar.

Как заявили исследователи, он попадает на компьютер через 445 порт, ходит по запущенным процессам в поисках подходящего и внедряется в их dll.

Непосредственно атаки начались уже на следующий день после публикации.

Как мы столкнулись с вирусом шифровальщиком AES-NI

К нам обратился один из наших клиентов, у которого не работало RDP подключение. Ошибка говорила о проблемах с профайлом пользователя, под которым он пытался войти в систему.

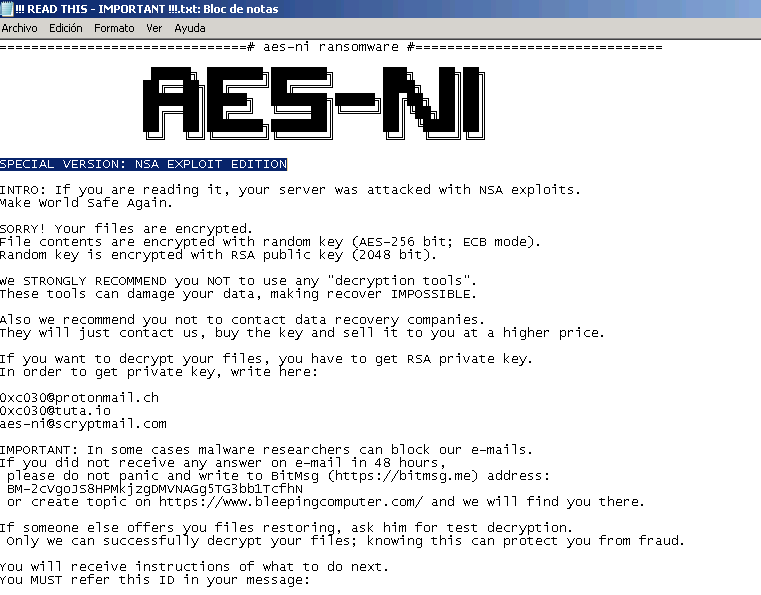

После входа под локальным администратором было видно, что сервер поражен шифровальщиком AES-NI. Автор этого вредоноса в своем твиттере заявлял, что начал использовать новые инструменты из злосчастного архива.

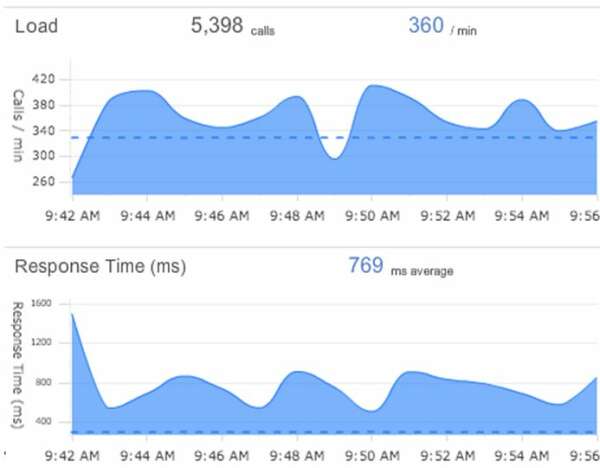

И правда, судя по статистике заражения данным шифровальщиком, количество пораженных систем в этот день выросло в 1000 раз.

Зараженным сервером оказался, ни много ни мало, vCenter. По сути, компания потеряла централизованное управление над своей виртуальной инфраструктурой.

VMware, в свою очередь, конечно, предоставляет функционал Linked clones для vCenter (реплицирующийся клон vCenter), но он, к сожалению, до сих пор значительно понижает производительность без того нагруженного сервера процессами Java. Поэтому он входит в список единичных серверов без HA (высокой доступности).

К сожалению, стопроцентный положительный исход при вирусных атаках, как и при других чрезвычайных ситуациях, нам гарантирует только одна регламентная процедура - своевременный бэкап. Это спасло и на сей раз. Было принято использовать только бэкап БД, который хранился как зеркало мастер БД vCenter (MS sql mirroring). Развернуть новую ВМ с ОС и vCenter вопрос 25-30 мин. Подключение БД еще 10 мин. Итого работоспособность одного из важнейших узлов ВИ была восстановлена за 45 мин.

Дальше оставалось только ждать патча от Microsoft и временно закрыть все 443 порты .

Реакция Microsoft

Microsoft уже в понедельник (в первый же рабочий день после инцидента) выпустил апдейты, в котором закрывалась эта уязвимость. Днями позднее уже начали появляться самописные скрипты, которые проверяли систему на наличие уже установленного эксплойта. Антивирусные системы попытки установки вируса шифровальщика уже пресекали, но вот установленный ранее в упор не видели.

Спешим порадовать, что буквально на днях автор вымогателя AES-NI решил уйти со сцены, объясняя это тем, что его хотят подставить и приписать авторство не менее известного шифровальщика XData. В связи с этим он выложил master key (ключ) для AES-NI, и на его основе уже выпущена утилита для расшифровки файлов. Скачать можно по ссылке http://files.avast.com/files/decryptor/avast_decryptor_aes_ni.exe

Как нужно защищать Windows server?

Что же нам надо сделать, чтобы защитить свой Windows server, который «приветливо» смотрит в мир?

Вот порядок действий:

Данный материал доступен только зарегистрированным пользователям!

Войдите или зарегистрируйтесь бесплатно, чтобы получить доступ!

Регистрация займёт несколько секунд.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого