Крупнейшая DDoS-атака на Яндекс за всю историю существования рунета: подробности!

В Яндекс рассказали о крупнейшей DDoS-атаке за всю историю существования рунета.

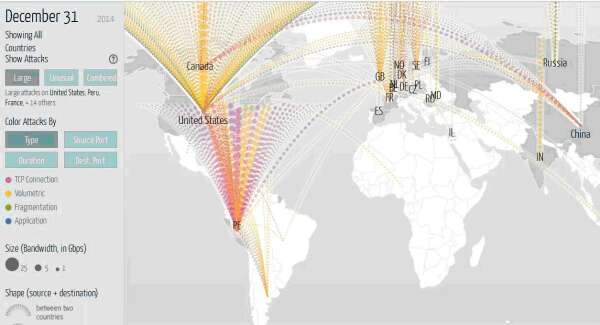

В конце 2021 года компания Яндекс была вынуждена бороться с самой мощной DDoS, которую только знает история рунета. За этим действом стоял ботнет Mēris, к сожалению, все подробности пока не разглашают, но однозначно заявляют представители Яндекс, что это была самая крупная DDoS-атака в рунете.

На Хабре представителями Яндекс и Qrator Labs была опубликована информация о данной атаке. В частности, мощность DDoS-атаки составила более 20 млн запросов за секунду. Ботнет Mēris обеспечил эту мощность, и надо сказать, что эта атака составила рекорд за историю существования рунета как такового. До этого атаки на Яндекс осуществлялись неоднократно, предыдущая была 5 сентября 2021г, и составила более 21 млн RPS.

Ботнет Mēris уже был ранее замечен в DDoS-атаках, и еще с июня 2021 года за ним уже наблюдают специалисты. Более 30 000 зараженных хостов было зарегистрировано официально, а Яндекс заявляют о 56 000 атакующих устройств. Строятся предположения, что неофициальные данные могут достигать до 200 000, и это уже будет близко к реальности. Следует отметить, что полная сила ботнета не видна. Это происходит из-за ротации устройств, а также из-за того, что атакующие не имеют желания показывают всю мощность, на которую они способны. При этом есть некоторые особенности Mēris:

- устройства, которые были использованы для этой процедуры, и задействованы ботнетом, являются высокопроизводительными, и это не типичные устройства для пользования программным обеспечением на пользовательском уровне;

- есть вероятность, что ботнет имеет в своем активе преимущественно сетевые устройства, которые имеют Ethernet-соединение, а не беспроводное соединение с интернетом;

- есть предположения, что ботнет напрямую связан с IoT-малварью Mirai, хотя пока нет возможности изучить вредоносный код и подтвердить или опровергнуть эти данные;

- во время работы используется конвейерная обработка данных для того, чтобы организовать атаку во время вредоносного процесса, и все атаки ориентированы на эксплуатацию RPS, что подтверждено исследователями;

- применяется открытый порт 5678, что также подтверждено, а вот использование SOCKS4-прокси пока подтверждено не было, но известно, что именно устройства Mikrotik используют этот прокси.

Само название Mēris обозначает на латышском "чума", и командный центр этого ботнета пока поймать не удалось, потому неизвестно даже, из какой страны растут корни в данном случае. Ботнет продолжает расти и развиваться, и эксперты предполагают, что дело далеко не в старых уязвимостях устройств Mikrotik. Скорее всего, причина того, что подобные DDoS-атаки вообще стали возможны, вовсе не в том, что проблема в устаревших программах. Сообщается, что заражены были многочисленные устройства, которые используют последние и новые ОС, выпущенные за три последние года. Основная масса вовсе относится к последним и предпоследним версиям операционной системы.

Росту ботнета способствует также брутфорс, хотя это не основной фактор. Вся эта ситуация говорит о том, что некоторая уязвимости Mikrotik была засекречена ранее, и имелась изначально. Также есть версия, что эта информация была продана на черном рынке, или же была специально засекречена именно для проведения данной кампании по DDoS-атакам на Яндекс и не только.

Напомним, что из-за DDoS-атак испытывают проблемы не только обычные пользователи, но и банковские учреждения, официальные и государственные организации, а также системы, которые используют Яндекс-сервисы. При этом компания достаточно быстро справилась с ситуацией, и данные пользователей, несмотря на мощную DDoS-атаку, не пострадали и остались конфиденциальными. Компания уже обратилась за помощью и сотрудничеством к представителям Mikrotik, чтобы совместно найти проблему и решить ее, заблокировав ботнету возможности организации атак против Яндекс и его сервисов, а также других компаний.

Вступайте в Telegram канал проекта NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

Вступайте в Telegram канал проекта NetworkGuru, чтобы не пропустить интересные статьи и вебинары.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого