Программно-определяемые сети (SDN) – новый подход к построению сетей. Как обеспечить их эффективный мониторинг?

Облачные технологии, BYOD, мобильность сотрудников – мода или необходимость бизнеса?

Тотальная мобильность, облачные технологии и консьюмеризация ИТ – это основные тренды, которые будут определять будущее ИТ уже сегодня.

Возможность работать буквально где угодно существенно повышает производительность и мотивирует сознательных сотрудников на многое. Сегодня пользователи могут получать доступ к данным и приложениям из любого места: в офисе, дома, в аэропорту, в отеле. Причем использовать для этого самые разнообразные устройства: ноутбук, планшет, смартфон и, используя любые технологии проводные сетей Ethernet, WiFi или 3G/4G. Корпоративные приложения переносятся с физических серверов на виртуальные машины или даже в облака.

Облачные технологии в корне меняют основную модель затрат компаний, превращая часть затрат на создание IT-инфраструкту из капитальных расходов в операционные и помогают гибко наращивать дополнительные ресурсы или мощности по требованию или по мере роста бизнеса. Рабочие столы сотрудников становятся виртуальными, переставая быть привязанными к черным ящикам конкретных компьютеров. Намного эффективнее решаются вопросы лицензирования программного обеспечения и его своевременного обновления. Однако при этом, облачные технологии и создают определенные проблемы, существенно усложняя жизнь ИТ-специалистам в тех случаях, когда нужно понять, с чем связана низкая производительность сервисов и на чьей стороне возникла проблема - об этом мы уже писали в другой статье.

Термин «консьюмеризация ИТ» в основном означает тенденцию использования сотрудниками своих личных устройств (BYOD) для выполнения рабочих функций. Для этого отдел ИТ должен решить задачу эффективной привязки разных гаджетов к корпоративной сети, в том числе – и личных ноутбуков (BYOC). Кроме того, при внедрении BYOD и/или BYOC служба ИТ будет вынуждена осуществлять поддержку не только корпоративных устройств, но и личных устройств. На большинство гаджетов установлены в том числе и сторонние приложения, которые автоматически обновляются в фоне при подключении к любой сети, и таким образом будут конкурировать за ИТ ресурсы наравне с корпоративными устройствами. К сожалению, на данном этапе не все современные решения по мониторингу ИТ-инфраструктуры готовы оказать реальную помощь и поддержку ИТ-специалистам в обеспечении вопросов безопасности и производительности такого совместного использования.

Эффективное внедрение всех новых тенденций в рамках существующей концепции построения сетей – задача не из простых. Ведь по сути, сети в течение последних лет концептуально почти не изменялись – росли скорости и появлялись новые протоколы, но принципы управления и передачи трафика практически не менялись (если не сказать откровенно – усложнялись и далеко не всегда это усложнение приводило к положительным результатам). Типичный подход в организации среднестатической современной корпоративной сети: каждый элемент настраивается и администрируется обособленно, если возникает проблема с производительностью, то устройство просто меняется на более прокачанное. Поддерживать новые технологии, учитывая нереальную скорость их появления и разработки, с использованием старых принципов стало практически невозможно. Например, если мы решим запустить новую виртуальную машину сегодня и перенести на нее приложение, то перенастройка списков контроля доступа на всех устройствах корпоративной сети может занять несколько дней, что недопустимо.

Программно-определяемые сети

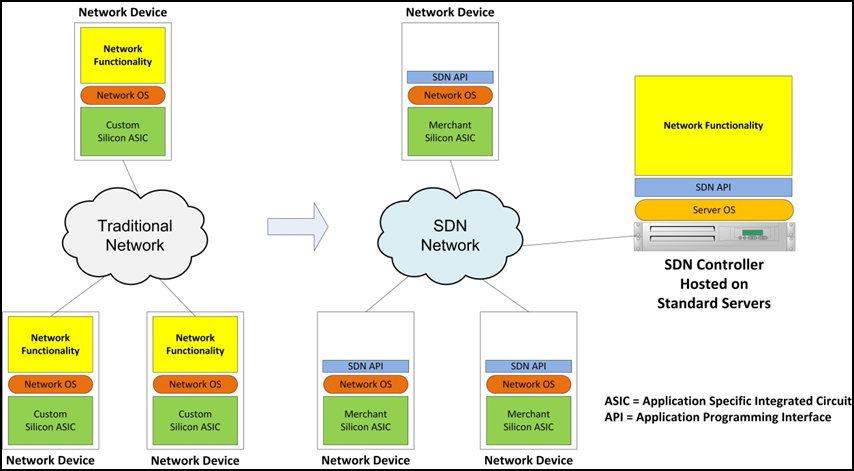

Концепция программно-определяемых сетей (SDN) основательно меняет принципы функционирования сетей и их управления. В быстро меняющемся современном мире именно сети передачи данных были названы «тонким звеном», которое ограничивает рост производительности приложений по мере роста количества мобильных пользователей, масштабирования виртуальных сред, формирования кластеров для Больших Данных. В SDN сетях задачи коммутации трафика и задачи управления строго разделены. Вся логика управления централизуется и передаются контроллеру. Коммутатор в концепции SDN – довольно примитивное устройство, которое отвечает только за переключение пакетов на основании очень простых правил. Контроллер SDN управляет всеми коммутаторами в сети и программирует каждый из них для правильной передачи трафика. Централизация логики управления позволяет программировать сеть как единое целое и упростить операционную модель больших корпоративных сетей, которые слишком статичны на данный момент и не соответствуют современному бизнесу, с присущими ему мобильностью пользователей/устройств/приложений, распределением приложений между виртуальными машинами и интенсивным обменом данными.

Независимое от производителя управление всеми устройствами из единого центра существенно упрощает конфигурацию и эксплуатацию сети. Благодаря контроллеру с расширенными API интерфейсами, вся сеть становится подобной одному большому логическому коммутатору. Протокол OpenFlow – один из самых универсальных протоколов коммуникации контроллеров и коммутаторов на сегодняшний день предоставляет стандартный подход к программированию таблиц коммутации, в которых основным объектом является поток данных. Однако в то время как OpenFlow позволяет контроллеру программировать коммутаторы, он не определяет, как контроллеру реагировать и отвечать на вызовы, связанные с облаками, BYOD, BYOC, виртуализацией. Решение любых проблемы с производительностью сети, да и просто ее работой, возложены на контроллер и приложения, которые на нем запущены. Именно набор таких приложений и отличает различные внедрения SDN, а также решения разных производителей. Поэтому под зонтиком SDN на данный момент развиваются другие технологии, которые пока привязаны к тому или иному производителю.

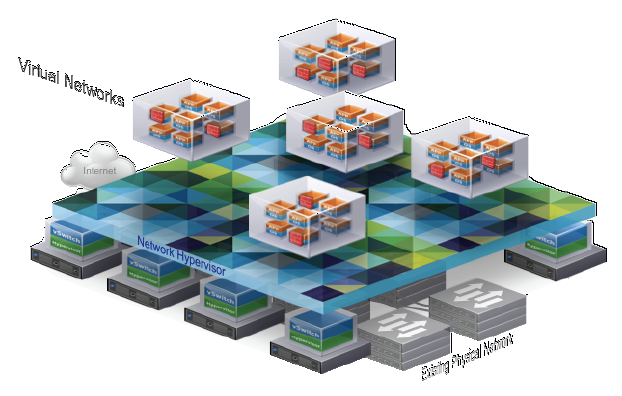

Вслед за виртуализацией серверов и приложений пришла очередь сетей. Разработанные 25 лет назад классические виртуальные сети VLAN, работающие на втором уровне модели OSI были отличным решением для логической группировки устройств и управления обменом информацией между ними. Но данный подход имеет ограничения – с его помощью можно организовать всего 4094 сети и невозможно перенести виртуальную машину через границы канального уровня. Таким образом возникла модель создания наложенных виртуальных сетей поверх существующей физической ИТ инфраструктуры.

В качестве самых распространенных протоколов построения наложенных (оверлейных) сетей можно привести VXLAN (компания VMware) и NVGRE (компания Microsoft). Все протоколы подразумевают наличие виртуального коммутатора на базе гипервизора и терминирование туннелей в виртуальных узлах. Что позволяет строить логические сети на канальном уровне в рамках уже существующих сетей уровня 3 модели OSI. Виртуализация сети отвечает на вызовы мобильности и многопользовательского использования, но создает дополнительные проблемы, связанные с вопросами мониторинга, управления и безопасности как для самой физической инфраструктуры, так и наложенных виртуальных сетей. Основные проблемы с которым придется столкнуться — это мониторинг и контроль за синхронизацией управления сетью (физической и наложенной) и управление потоками данных.

Система мониторинга SDN сетей

Решения на основе SNMP для мониторинга всей сети, скорее всего не будут востребованы, так как SDN-сети строятся на основе простых устройств коммутации и весь разум сосредоточен в контроллере, поэтому основную информацию через API интерфейсы можно будет легко снять. А вот проблему синхронизации и возможных сбоев в общении контроллер-коммутатор придется решать с помощью решений для анализа производительности сервисов и сети на основе глубокого анализа реального трафика.

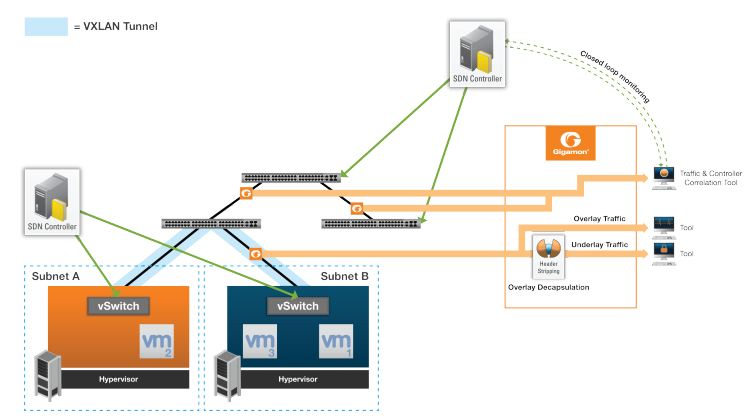

Представим большую программно-определяемую сеть. Все управление осуществляется контроллером, и он должен быть синхронизирован со всеми коммутаторами и оперативно обновлять информацию. На бумаге выглядит изумительно и легко написать, что все будет летать и работать как надо, но реальная жизнь сложнее виртуальной и проблемы будут и расти с ростом SDN сети. Рост SDN сети и количество оборудования будет приводить к увеличению времени для синхронизации контроллера и коммутаторов при внесении изменений в конфигурацию сети. Это может быть связано с различными факторами, такими как задержка между контроллером и коммутатором, потери пакетов в каналах связи, оборудование от разных производителей, которое имеет разные размеры внутренних таблиц коммутации, ну или как минимум наличие багов и проблем в программном или аппаратном обеспечении. В зависимости от внедрения, коммутаторы могут разсинхронизироваться с контроллером и не восстановить связь в течение некоторого периода времени. В такой ситуации предсказать поведение сети очень сложно. Для того, чтобы минимизировать такие ситуации необходимо мониторить трафик между коммутаторами, чтобы убедится, что сеть работает как планировалось в рамках того, что считается нормальным. Эту задачу будет возможно решить путем корреляции информации по потокам данных на уровне коммутаторов и настроек на уровне контроллера. Данная информация может быть полезна не только для решения задач мониторинга производительности, но и для обеспечения безопасности SDN сети. А также может использоваться как обратная связь для внесения изменений в настройки через контроллер в коммутаторы для восстановления ожидаемого поведения сети.

Создание виртуальных сетей и в прошлом и в будущем связано с добавлением дополнительных заголовков в пакеты, что делает затруднительным анализ трафика с помощью решений на коленке (типа ноутбук и анализатор трафика). Также не все существующие анализаторы могут корректно отрабатывать трафик и удаление заголовков, которые относятся к VXLAN, NVGRE и т.д. В данном случае могут быть полезны брокеры сетевых пакетов, которые оперативно обновляют свои функциональные возможности в части анализа новых видов протоколов и инкапсуляций, в том числе и для поддержки SDN сетей. Создание и удаление виртуальных каналов и оверлейных сетей происходит на уровне гипервизора и на уровне физической инфраструктуры этот процесс будет невозможно проконтролировать, что делает поиск неисправностей и управления производительностью каналов связи очень сложным. Например, если пакет данных был отправлен из одной виртуальной машины на другую с использованием VXLAN и не дошел до адресата, то причины могут быть: в гипервизоре; у отправителя; в контроллере SDN сети (неверный маршрут); у получателя; в базовой физической сети. И наконец, разделение потоков управления и пользователя на уровне наложенной сети и на уровне физической, требует контроля с возможностью корреляции, чтобы видеть, как одна сеть влияет на другую.

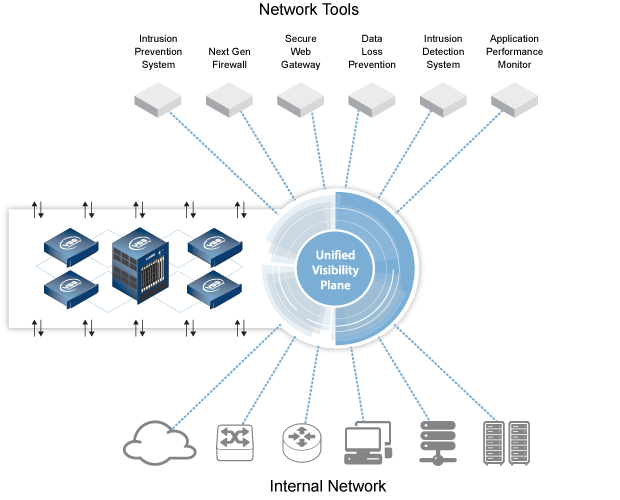

Таким образом, для обеспечения эффективного мониторинга сетей SDN и физической инфраструктуры необходимы современные решения, которые поддерживают все новые протоколы и инкапсуляции. Основная идеология SDN сети – сделать сеть умной и недорогой, поэтому система мониторинга производительности и безопасности, также как и управление сетью, должна быть установлена в одном месте. Таким образом, все распределенные системы мониторинга заменяются на сеть съема информации с помощью ответвителей трафика.

Ответвители трафика устанавливаются в сети и предоставляют доступ к реальному трафику. Далее маркируя трафик, доставляют его в центр для обработки и анализа системами мониторинга или безопасности и выдачей обратной связи для корректировки настроек коммутаторов через контроллер. Компания Gigamon дала название своей философии Unified Visibility Fabric, а компания VSS Monitoring - Unified Visibility Plane:

Но сути это не меняет, и система мониторинга становится оторванной от физической инфраструктуры сети, гибко управляется через единый интерфейс пользователя и гарантированно доставляет трафик для его обработки. Таким образом, будет соблюдена и экономическая составляющая, которую несет SDN сети и возможности полного контроля производительности, которые свойственны традиционным сетям.

Всегда на связи, Игорь Панов

См. также:

- Как правильно подключиться к сети для захвата трафика? Часть 3. Ответвители сетевого трафика (TAP)

- Какие функциональные возможности должны быть у решения для мониторинга производительности сети?

- SaaS сервисы: плюсы и минусы

.jpg)

.jpg)

Авторизуйтесь для этого