DDoS атаки в 2019 г: статистика

Первую часть статьи читайте по этой ссылке

По статистике до недавнего времени основной характеристикой DDoS-атак являлась ее мощность. Такой себе эквивалент кувалды — чем сильнее удар, тем к более разрушительным последствиям он мог привести. И многие годы мы наблюдали за тем, как киберпреступники старались нарастить мощность своих ботнетов, а администраторы увеличивали потенциальную сопротивляемость своих систем.

Современный арсенал злоумышленников стал более разнообразным — к набору тяжеловесного дробящего оружия они добавили целый ворох менее массивных, но более смертоносных стрел с уникальной заточкой, каждая из которых ориентирована на конкретное слабое место в системе. Киберпреступники все чаще осуществляют обширную разведку и стараются выбирать оружие, специально заточенное под обнаруженные ими слабости защиты.

Что еще хуже, злоумышленники постоянно расширяют диапазон используемых ими векторов развития DDoS-атак — только в течение 2019 года исследователями по кибербезопасности было зафиксировано семь новых или уникальных адаптаций ранее известных векторов DDoS-атак.

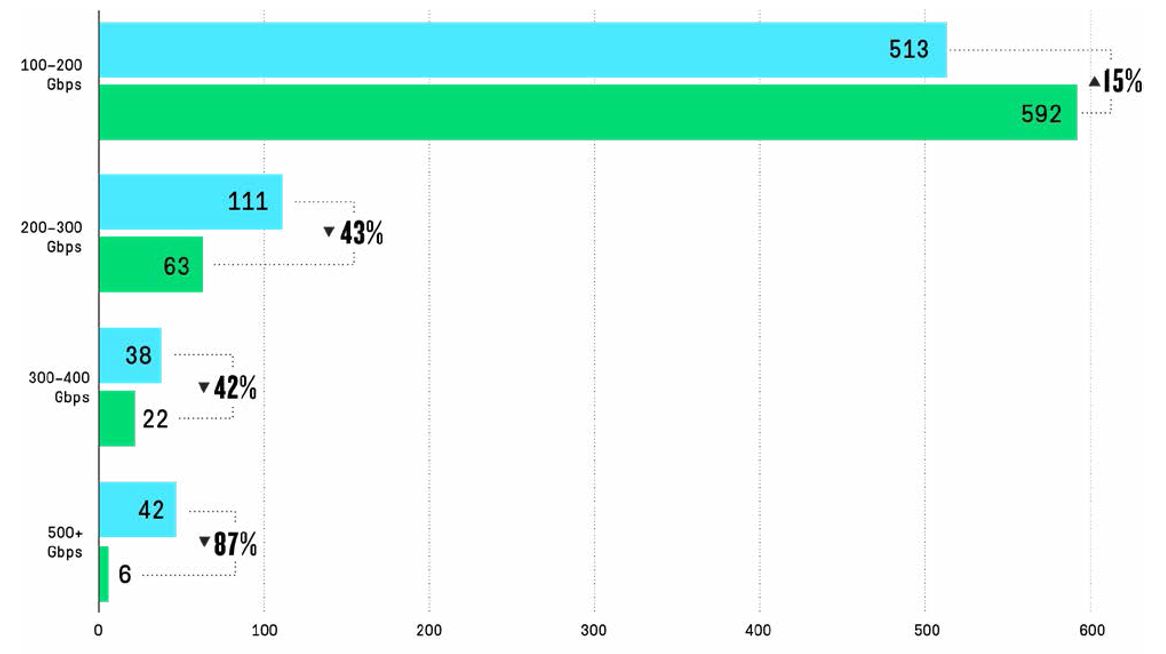

Эти хитрые противники усовершенствуют существующие методы, такие как, к примеру, ковровая бомбардировка (carpet bombing), разворачивая атаки таким образом, чтобы использовать минимально возможную мощность DDoS-атак для достижения требуемого результата. Другими словами, мы наблюдаем, как злоумышленники все чаще используют инновации для достижения максимальной операционной эффективности, что нашло свое отражение в двух статистических данных за 2019 год, имеющих противоположную тенденцию: с одной стороны, наблюдается снижение на 54 процента числа зафиксированных DDoS-атак на скорости свыше 200 Гбит/с, с другой стороны, исследователи отметили 15-процентный рост количества осуществленных DDoS-атак на скорости от 100 Гбит / с до 200 Гбит / с.

Ключевые факторы

1. Продвинутая разведка способна обойти традиционную надежную защиту

Киберпреступники, практикующие продвинутую разведку, смогли обойти традиционные практики защиты, применив новую тактику, которая использовала клиентские сервисы хорошо защищенных целей, таких как интернет-провайдеры или финансовые учреждения, для усиления своих DDoS-атак, направленных против конкретных предприятий или операторов сетей.

2. Ставка на постоянные инновации способствует операционной эффективности

В 2019 году злоумышленники разработали и взяли на вооружение семь новых векторов DDoS-атак. Часть из них относится к ранее неизвестным техникам. Другая часть представляет собой уникальные адаптации ранее известных векторов DDoS-атак, усовершенствованных благодаря добавлению новых вариаций к уже существующим техникам DDoS-атак, что в результате позволило киберпреступникам более эффективно использовать имеющиеся в их распоряжении ресурсы и более точно направлять атаки.

3. Ковровая бомбардировка повышает ставки

В 2019 году киберпреступники не только комбинировали векторы DDoS-атак, но и нашли вариации, объединение которых мультиплицирует эффект от их использования, делая комбинацию более сильной, чем суммарный эффект от использования ее составных частей по-отдельности. Так, к примеру, сочетая атаки, основанные на отражении и усилении трафика TCP, с техникой ковровой бомбардировки, злоумышленники смогли добиться результата, где два плюс два будет равно гораздо большему значению, чем четыре.

4. Частота DDoS-атак постоянно растет

Общее количество всех зафиксированных DDoS-атак выросло на 16 процентов во второй половине 2019 года по сравнению с аналогичным периодом годом ранее. В тоже время многие злоумышленники, которые ранее использовали более мощные DDoS-атаки, перестроились и сосредоточили свои усилия на менее мощном диапазоне DDoS-атак на скорости от 100 Гбит / с до 200 Гбит / с.

Основные тенденции

Общая частота DDoS-атак увеличилась на сравнительно скромные 16 процентов во второй половине 2019 года по сравнению с тем же временным промежутком в 2018 году. Отметим также, что, после затяжного периода стремительного роста, максимальный размер DDoS-атак (за исключением нескольких зафиксированных случаев рекордных DDOS-атак с использованием уязвимостей программного обеспечения Memcached) уже несколько лет остается относительно стабильным. Тем не менее, говорить о переломном моменте нельзя. Исследователи предупреждают: DDOS-атаки в диапазоне сотен Гбит / с стали повседневным явлением, и их количество в обозримом будущем будет только расти.

Похоже, киберпреступники просто осознали, что для убийства мухи им не требуется ядерное оружие. Так, исследователи констатировали значительное снижение частоты атак, скорость которых превышает 200 Гбит / с (зафиксировано снижение на 54 % за период со второй половины 2018 года до второй половины 2019 года), что может говорить о взрослении этого направления киберпреступного мира. Ведь, в самом деле, очень крупные атаки, зачастую, не только избыточны, но и привлекают гораздо более пристальное внимание со стороны правоохранительных органов. Торчащий гвоздь забивают, поэтому оказаться им никто не хочет. Если все еще сомневаетесь, просто спросите у человека, который был оперативно арестован за наделавшую много шума сентябрьскую атаку на World of Warfare. Киберпреступники пришли к пониманию, что гораздо выгоднее и безопасней проводить DDoS-атаки, которые используют минимальные ресурсы, необходимые для получения требуемого результата. Таким образом, нет ничего удивительного в 15-процентном росте числа DDoS-атак на скорости от 100 Гбит / с до 200 Гбит / с. Однако, эта статистика сильно варьируется в зависимости от региона. Например, в странах EMEA (Европа, Ближний Восток и Африка) и Латинской Америке количество DDoS-атак на скорости от 100 Гбит / с до 200 Гбит / с за отчетный период выросло на 62 % и 100 % соответственно.

Сравнительная характеристика количества зафиксированных DDoS-атак, осуществленных по всему миру в 2018 году и в 2019 году, в зависимости от их пиковой мощности.

Индустриальная направленность DDoS-атак

Исследовали проанализировали все зафиксированные DDoS-атаки, направленные против бизнеса, и для анализа ситуации сгруппировали их по 22 крупным отраслевым категориям, взяв за основу коды Североамериканской системы отраслевой классификации (The North American Industry Classification System, NAICS).

Из года в год в списке «ТОП-10 отраслей, наиболее часто становящихся целью DDoS-атак» происходят большей частью лишь незначительные косметические изменения. Пожалуй, основной тенденцией года минувшего можно считать появление в данном списке спутниковой связи, которой там до этого не наблюдалось. Киберпреступники все чаще в качестве своих целей выбирают беспроводную и спутниковую связь, в то же время количество DDoS-атак на проводные телекоммуникации уже продолжительное время остается практически неизменным.

Как и в предыдущих отчетах, «ТОП-4 отрасли, наиболее часто становящихся целью DDoS-атак» остались прежними: «Операторы проводной связи», «Телекоммуникации», «Обработка данных, хостинг + сопутствующие услуги» и «Операторы беспроводной связи» (более детально смотрите в таблице ниже). На данный момент исследователи не видят объективных причин для существенных изменений ситуации, и ожидают, что данная четверка сохранит свое «опасное» место на пьедестале и в обозримом будущем, так как их деятельность является неотъемлемой частью их основной роли в качестве поставщиков услуг связи. Отметим также, что, зачастую, целью злоумышленников, которые направляют свои DDoS-атаки, становятся не только операционная инфраструктура телекоммуникационных компаний, но и их частные и корпоративные абоненты. Более детальный анализ остального списка также показывает, что киберпреступники продолжают уделять все более пристальное внимание финансово привлекательным отраслям, о чем свидетельствую некоторые существенно выросшие количественные показатели для нескольких отраслей.

Таблица. ТОП-4 отрасли, наиболее часто становящихся целью DDoS-атак в 2019 году.

|

Место |

Отрасль |

Частота атак |

Максимальная атака |

Классификация |

|

1 |

Операторы проводной связи |

1 073 851 |

421,5 Гбит / с |

Информация |

|

2 |

Телекоммуникации |

575 749 |

348,9 Гбит / с |

Информация |

|

3 |

Обработка данных, хостинг + сопутствующие услуги |

467 475 |

243,4 Гбит / с |

Информация |

|

4 |

Операторы беспроводной связи |

342 327 |

492,5 Гбит / с |

Информация |

Горячие цели для DDoS-атак в 2019 году

Точка фокусировки: мобильные сети

+64 % — увеличение частоты DDoS-атак.

За прошедший год киберпреступники значительно увеличили свою активность в секторе беспроводных коммуникаций — за отчетный период был отмечен рост частоты атак на 64 %, а зафиксированная максимальна мощность атаки была на 33 % больше, чем годом ранее. Стоит также отметить, что за тот же временной промежуток атаки в секторе проводных телекоммуникаций выросли всего на сравнительно скромные 3 процента. Объясняется данная тенденция просто. Многопользовательские игры по-прежнему остаются одной из основных целью DDoS-атак, а мобильные сети становятся все более популярными точками доступа. Особенно ярко такая миграция проявляется в азиатских странах, где все больше пользователей полагаются на свои телефонные услуги для получения беспроводного доступа к своим аккаунтам в онлайн-играх. Злоумышленники, естественно, следуют за своими жертвами, что, в результате, и приводит к росту DDoS-атак в секторе беспроводных коммуникаций.

Основной магнит: финансы и страхование

+56 % — увеличение частоты DDoS-атак.

Сектор финансов и страхования сохранил свой статус основного магнита для финансово мотивированных киберпреступников, поскольку частота атак за отчетный период в этом секторе выросла на 56 процентов. Наиболее активно в прошлом году злоумышленники проявили себя в подсекторе коммерческих банков, где наблюдаемый рост частоты DDoS-атак составил 257 процентов (вероятно, одной из основных причин столь существенного роста стала скоординированная атака на европейские финансовые организации в начале 2019 года), а также подсекторе страхования здоровья и медицинского страхования, где частота зафиксированных DDoS-атак подскочила на 399 процентов.

Побочная жертва ковровой бомбардировки: спутниковые телекоммуникации

+295 % — увеличение частоты DDoS-атак.

По направлению спутниковых телекоммуникаций было зафиксировано значительное увеличение числа DDoS-атак, причем частота атак увеличилась на 295 %. Вероятнее всего, столь существенный рост объясняется новыми сценариями с использованием мощных атак методом ковровой бомбардировки, которые активно стали применять киберпреступники (например, ряд DDoS-атак, проведенных во второй половине 2019 года и нацеленных на финансовые организации в Европе и регионе Малой Азии). Из-за совместного использования больших блоков IP-адресов с организациями, у которых нет своего собственного IP-пространства, провайдеры спутниковых телекоммуникаций получили значительный побочный ущерб от подобных DDoS-атак, несмотря на то, что изначальной целью этих атак они не являлись.

Пристальное внимание: телерадиовещание

+598 % — увеличение максимальной мощности DDoS-атак.

Во втором полугодии 2019 года и телерадиовещатели, и компании, которые производят для них оборудование, стали объектами мощных DDoS-атак. Размер максимальной DDoS-атаки, направленной против телерадиовещателей за отчетный период, вырос на 598 процентов, а частота атак увеличилась на 63 процента. За этот же временной промежуток частота DDoS-атак, направленных на сектор производителей оборудования для телерадиовещания и беспроводных коммуникаций, увеличилась на 502 процента.

Боевые действия: химическая промышленность

+676 % — увеличение максимальной мощности DDoS-атак.

За отчетный период химическое производство получило ощутимый удар от киберпреступников в виде 50-процентного увеличения частоты DDoS-атак и 676-процентного увеличения максимального размера этих атак.

Большая атака: оптовая торговля

+834 % — увеличение максимальной мощности DDoS-атак.

Для направление оптовой торговли, который включает в себя производителей моторов, запасных частей и принадлежностей для автомобилей, а также подсектор компьютерного оборудования, максимальный размер DDoS-атаки увеличился на 834 процентов.

DDoS-сессия: образование

+41 % — увеличение частоты DDoS-атак.

Ряд секторов, связанных с образованием, также ощутил повышенное давление со стороны киберпреступников. Частота DDoS-атак на образовательные сервисы выросла на 41 процент, в то время как максимальный размер атак на профессионально-технические школы и колледжи подскочил на 56 процентов и 6 процентов соответственно.

Ключевые факты о DDoS-активности в 2019 году

Проведенные исследования позволяют глубже окунуться в психологию операторов ботнетов. Они могли бы почивать на лаврах, радостно добавляя миллионы уязвимых IoT-устройств к своим и без того грозным ботнетам и с легкостью осуществляя DDoS-атаки с помощью множества уже известных методов. Вместо этого, эта специализированные киберпреступные группы с навязчивой одержимостью операционной эффективностью постоянно находится в поиске новых инноваций.

Высококвалифицированные киберпреступники с завидным постоянством обнаруживают и внедряют новые векторы развития DDoS-атак с отражением и усилением траффика, использующие уязвимости протоколов, работающих на базе протокола UDP. Эти знания очень быстро становятся доступны на различных киберпреступных сервисах «бустеров / стрессеров» (booter/stresser) и «DDoS-атака-на-заказ» (DDoS-for-hire) для большой группы обычных, зачастую малоквалифицированных злоумышленников. Причем, эти новые векторы развития DDoS-атак опираются не только на протоколы, реагирующие на вредоносные пакеты. Киберпреступники также активно стараются использовать обнаруженные уязвимости самих устройств, например, связанные с технологией IPMI (Intelligent Platform Management Interface, Интеллектуальный интерфейс управления платформой), чтобы использовать их в своих DDoS-атаках с отражением и усилением траффика.

Семь новых векторов DDoS-атак

Во втором полугодии 2019 года исследователи зафиксировали два вектора атак — IPMI/RMCP (Intelligent Platform Management Interface, работающий через протокол прикладного уровня Remote Management Control Protocol) и OpenVPN (свободная реализация технологии виртуальной частной сети). Таким образом, всего в 2019 году было зафиксировано семь новых или уникальных адаптаций ранее известных векторов DDoS-атак. По оценкам исследователей, всего в мире насчитывается порядка 2,5 миллионов уязвимых устройств, которые можно использовать для запуска DDoS-атак с использованием этих семи векторов.

Техника ковровой бомбардировки

Злоумышленники не только активно комбинировали векторы атак, но и смогли приумножить суммарный эффект от своих DDoS-атак, используя при осуществлении DDoS-атак с отражением и усилением траффика TCP такие методы адресации целей, как ковровая бомбардировка. В сочетании с продвинутой разведкой деловых онлайн-отношений между целевыми организациями, эти тактики позволяют злоумышленникам значительно усложнить задачи для защитников в плане точного обнаружения, классификации, отслеживания и смягчения последствий подобных индивидуально направленных DDoS-атак.

Адаптивные векторы атаки

Киберпреступники активно следили за эффективностью своих DDoS-атак и быстро меняли или добавляли новые векторы атак, когда защитникам удавалось наладить успешную защиту.

Обход традиционных защит

Большинство из зафиксированных исследователями новейших векторов DDoS-атак зачастую не могут похвастаться такой высокой скоростью передачи пакетов в секунду или пропускной способностью, как традиционные векторы DDoS-атак. Скорее, они либо заточены прокладывать обходной путь через плохо сконструированные политики сетевого доступа (IPMI/RMCP и OpenVPN), либо объединяют существующие атаки в новые мощнейшие атаки (использование комбинации из TCP-SYN-атаки с отражением и усилением трафика и метода ковровой бомбардировки при выборе целей).

Обзор новейших стратегий, методов и векторов атак

Продвинутая разведка

Стратегия

Киберпреступники все чаще проводят обширную разведку как сети жертвы, так и других устройств, которые можно использовать для обхода считающихся надежными средств защиты. К примеру, в одном из зафиксированных случаев злоумышленники использовали новейшие механизмы отражения, чтобы обойти рекомендованные Best Current Practices (BCPs) и получить доступ к хорошо защищенным DNS-серверам Интернет-провайдера. Затем атакующие начали крупномасштабную DNS-атаку с отражением, используя пользовательское оборудование (CPE, Customer Premises Equipment) в сети Интернет-провайдера в качестве внутренних перенаправляющих DNS-серверов (DNS forwarders).

Аналогичным образом, киберпреступники, которые совмещали DDoS-атаки с отражением и усилением трафика TCP с тактикой ковровой бомбардировки при выборе адреса цели, использовали фермы веб-серверов финансовых и правительственных учреждений, а также других местных организаций для атаки на сети широкополосного доступа в тех же самых регионах. Такой подход значительно усложняет для защитников задачу отделения отраженного трафика DDoS-атаки от легитимного трафика ответов серверов, полученного от тех же самых организаций.

При других недавних DDoS-атаках в некоторых странах злоумышленники в качестве сети ботнета и отражателей DDoS-трафика использовали в основном только устройства из этой страны, чтобы обойти фильтры IP-адресов по географическому местоположению.

Изменение тактики на лету

Стратегия

Технически-подкованные киберпреступники стараются контролировать эффективность своей DDoS-атаки на протяжении всего времени ее осуществления, и эта практика становится все более популярной. Это позволяет злоумышленникам быстро реагировать на действия защитников, меняя методологии и комбинации своих атак буквально на лету. Атакующие также все чаще используют более автоматизированные атаки, комбинируя различные методы и векторы развития атаки, постоянно меняя их, чтобы затруднить обнаружение и наладить противодействие осуществляемой DDoS-атаки для защитников. К примеру, в некоторых из недавно зафиксированных DDoS-атак киберпреступники меняли векторы атаки каждые пять минут, что значительно усложняло защитникам задачу быстро среагировать на угрозу, чтобы избежать простоя. Исследователи считают, что это лишь вопрос времени, когда в арсенале киберпреступников появится возможность использовать автоматизированные методы для осуществления мониторинга эффективности DDoS-атаки в режиме реального времени и внесения автоматических корректировок на лету в ответ на действия защитников по ослаблению последствий осуществляемой DDoS-атаки.

TCP-SYN-атака с отражением и усилением трафика с использованием методов ковровой бомбардировки

Метод

TCP-SYN-атаки появились еще на заре зарождения Интернета, но они продолжают существовать, и сейчас они снова стали популярны, благодаря сочетанию простоты реализации и огромной потенциальной мощности, которой их любезно обеспечивает легион подключенных ко Всемирной сети незащищенных IoT-устройств. Кроме того, поскольку организации, в которых отсутствует защита от DDoS-атак, легко подавляются даже маломощными TCP-SYN-атаками, для многих злоумышленников этот метод является логическим выбором первого оружия при планировании и осуществлении DDoS-атаки.

Подобно DDoS-атакам с отражением и усилением трафика UDP, DDoS-атаки с отражением и усилением трафика TCP реализуются путем отправки поддельных TCP-пакетов с установленным флагом SYN на произвольные подключенные к Интернету серверы, заставляя их отправлять несколько ответных TCP-пакетов с установленными флагами SYN и ACK. На большинстве серверов под управлением Linux стоит установка по умолчанию отправлять до трех ответов при получении TCP-пакета с установленным флагом SYN, что приводит к коэффициенту усиления 3:1. Однако, во Всемирной Сети есть устройства, которые будут отправлять тысячи ответов на поддельные пакеты TCP SYN, в том числе существуют некоторые устройства, которые никогда не прекратят отправлять ответы. Действительно, исследователи в области сетевой безопасности обнаружили некоторые из таких устройств, которые через многие месяцы после получения инициирующих соединение тестовых пакетов TCP SYN все еще продолжали отвечать.

TCP-SYN-атаки с отражением и усилением трафика уже давно известны и досконально изучены, и, казалось бы, хорошо защищенные организации должны быть в состоянии остановить этот тип DDoS-атак. Так это и было, пока в конце 2019 года не произошел новый поворот: киберпреступникам удалось успешно объединить методы ковровой бомбардировки с TCP-SYN-атакой с отражением и усилением трафика. Злоумышленники осознано рандомизировали наименее значимые октеты в поддельных пакетах инициализации при осуществлении TCP-SYN-атаки с отражением и усилением трафика, в результате чего ответный поток TCP-пакетов с установленными флагами SYN и ACK смог полностью накрыть весь блок адресов подсети CIDR (Classless Inter-Domain Routing, Бесклассовая адресация) в течение всего времени осуществления DDoS-атаки. Такой метод задания адреса цели может значительно усложнить даже для хорошо подготовленных защищающихся задачу обнаружения и ослабления последствий осуществляемой DDoS-атаки.

Злоумышленники начали широко использовать эту инновационную форму DDoS-атаки в ноябре 2019 года, что, скорее всего, опять же объясняется высокой степенью адаптивности и заточенности на операционную эффективность различных киберпреступных сообществ «бустеров / стрессеров».

Определить точное число уязвимых устройств в Интернете для данного вида DDoS-атаки невозможно, поскольку практически любое устройство, предлагающее службу, работающую на базе протокола TCP (HTTP/HTTPS, SSH и т. д.), потенциально может быть использовано злоумышленниками в качестве отражателя / усилителя TCP-трафика. Исследователи лишь констатируют, что количество уязвимых к злоупотреблению сетевых узлов, использующих протокол TCP, превышает значение в 1 миллиард устройств.

IPMI/RMCP (Intelligent Platform Management Interface / Remote Management Control Protocol)

Вектор атаки

Предназначенный для удаленного доступа к серверам и системам с поддержкой технологии IPMI, интеллектуальный интерфейс управления платформой IPMI (Intelligent Platform Management Interface), использующий для инкапсуляции пакетов протокол RMCP (Remote Management Control Protocol), который работает на базе протокола UDP, прошел ряд ревизий и улучшений. Однако, почти все современные реализации поддерживают один из более старых вариантов протокола, который позволяет использовать порт 623 для сетевой передачи UDP-пакетов. Это означает, что, если сервер с поддержкой технологии IPMI не защищен должным образом, любой пользователь Интернета может отправлять на этот сервер запросы, инкапсулированные по протоколу UDP. Это позволяет злоумышленникам не только собирать информацию об аппаратном и программном обеспечении сервера, которую впоследствии можно будет применить для взлома этого сервера, но и путем подмены исходного IP-адреса использовать этот уязвимый сервер для осуществления DDoS-атак, основанных на отражении UDP-трафика.

Вектор атаки IPMI/RMCP имеет очень низкий коэффициент усиления — около 1,1: 1, что, на первый взгляд, не выглядит угрожающе по сравнению с такими векторами атак, как, например, Chargen, который имеет коэффициент усиления от 18: 1 до 1000: 1. Тем не менее, многие организации разрешают трафик UDP-порта 623 через свои брандмауэры, что позволяет опытному злоумышленнику либо напрямую использовать такие сервера для многократного отражения запросов IMPI/RMCP на другой незащищенный сервер, либо организовать DDoS-атаку на этот сервер, бомбардируя его отраженными ответами от других незащищенных серверов IPMI в Интернете. Подобная DDoS-атака способна привести к сбою службы IPMI на сервере, что, в свою очередь, может стать причиной сопутствующего повреждения всех других служб, расположенных на этих серверах.

Злоумышленники начали широко использовать IPMI/RMCP в качестве вектора развития DDoS-атак во второй половине 2019 года. По последним подсчетам, в декабре 2019 года в Интернете насчитывалось около 110 000 уязвимых серверов с поддержкой технологии IPMI.

OpenVPN

Вектор атаки

OpenVPN — самая популярная на сегодняшний день реализация технологии виртуальной частной сети (VPN), которая, зачастую, используется для организации через VPN-подключение безопасного удаленного доступа для сотрудников (Remote-Access VPN) и защищенного соединения нескольких территориально-распределенных локальных сетей (Site-to-Site VPN). OpenVPN использует собственный протокол на основе протоколов SSL / TLS, который в том числе позволяет осуществлять обмен данными на основе протокола транспортного уровня UDP. Как ранее это случилось со многими другими протоколами на базе UDP, в конце 2019 года злоумышленники начали активно использовать серверы OpenVPN для осуществления DDoS-атак с отражением трафика. OpenVPN имеет привлекательный с точки зрения злоумышленников коэффициент усиления 33,9:1, что позволяет использовать его как для типичной атаки UDP-флуд с отражением трафика, так и для более направленных атак (к примеру, исследователи зафиксировали целевые атаки против других VPN-реализаций).

Организации, которые используют OpenVPN, зачастую ничем не ограничивают связь через UDP-порт 1194 источника / назначения, позволяя тем самым злоумышленникам закидывать узел назначения пакетами OpenVPN в виде прямой DDoS-атаки или отраженных ответов от других незащищенных серверов OpenVPN в Интернете. В результате серверы OpenVPN могут перестать отвечать на запросы, блокируя использование VPN-сервисов законными пользователями.

По последним подсчетам, в декабре 2019 года было около 830 000 уязвимых серверов OpenVPN. Отметим также, что пока самая большая DDoS-атака с использованием серверов OpenVPN, которую наблюдали исследователи, использовала менее 1 процента из потенциально возможных отражателей — крошечную часть из всех доступных уязвимых устройств, подключенных к Интернету.

Как защищаться от DDoS атак?

DDoS-атаки неизбежно становятся все более мощными и изощренными, что обусловлено постоянным взаимодействием на линии столкновения между злоумышленниками и защитниками. Организации используют все более продвинутые средства защиты от DDoS-атак, а киберпреступники, в свою очередь, отвечают все более изощренными методами, которые затем очень быстро подхватывают и начинают широко использовать различные киберпреступные сообщества «бустеров / стрессеров». Даже хорошо подготовленные компании не застрахованы от простоев, когда сталкиваются с новой атакой, так как им необходимо время для обнаружения, предотвращения и взятия ситуации под полный контроль. Тем не менее, есть важные шаги, которые вы можете предпринять уже сейчас, чтобы минимизировать воздействие от возможных DDoS-атак, которые могут быть на вас направлены.

Надежная защита от атак базируется на рекогносцировке

Сетевые операторы и специалисты по предотвращению DDoS-атак должны заранее продумать, как эффективно противодействовать тактикам, которые, возможно, будут использоваться квалифицированными киберпреступниками против их компаний. Это позволит обеспечить наличие у их организаций соответствующих ситуации архитектурных принципов, наработанных оперативных практик и возможностей противодействия различным атакам, что позволит наладить эффективную защиту от таких DDoS-атак. Организации должны защищать уязвимые устройства и службы в своих собственных сетях, обеспечивая доступ к этим сервисам только для легитимных пользователей. В противном случае существует очень высокая вероятность того, что эти устройства или службы будут использоваться для запуска DDoS-атак против других компаний или, в худшем случае, против самой организации. Кроме того, любые другие уязвимые службы или устройства, которые не контролируются самой организацией, должны быть надежно изолированы от остальной сети, чтобы они однажды не стали реальной проблемой.

Готовность к быстро и часто меняющими направление многовекторным атаками

Здесь крайне важно оптимизировать защиту от DDoS-атак вокруг защищаемых систем, служб и приложений. Компаниям следует сосредоточить свое внимание на построении целостной и в то же время гибкой структуры, а не ограниченного набора стен, готовых эффективно, но точено противостоять конкретным векторам атак. Кроме того, организациям необходимы автоматизированные средства обнаружения и предотвращения DDoS-атак, которые могут не только быстро выявлять и реагировать на DDoS-атаки, но также оперативно перенастраивать методы противодействия, когда злоумышленник меняет вектор атаки. Операторам сетей и поставщикам услуг, предоставляющим сервис по предотвращению DDoS-атак, настоятельно рекомендуется организовывать и проводить регулярные тренинги по предотвращению атак, чтобы вовремя выявлять слабые места и усовершенствовать защиту архитектур, пропускной способности, а также серверов, служб и приложений. Кроме того, крайне важно уделить внимание вспомогательным сервисам, таким как DNS, а также придерживаться рекомендованных Best Current Practices для защиты сетевой архитектуры.

Предварительная подготовка и DDoS-тренинги — ключевые элементы

В мирное время организациям следует уделить время тому, чтобы досконально изучить свою собственную архитектуру сети и курсирующие по ней потоки трафика, так как попытка сделать это во время DDoS-атак является чрезвычайно трудной задачей, часто приводящей к тому, что используемая защита от DDoS-атак начинает блокировать в том числе и легальный пользовательский трафик.

Жизненный цикл вектора атак

В рамках своих постоянных усилий по мониторингу глобальных DDoS-угроз компания NETSCOUT также использует мощный сканер для поиска уязвимых устройств, которые потенциально могут быть задействованы злоумышленниками для одного из шести обнаруженных в 2019 году векторов атак: ARMS, CoAP, IPMI/RMCP, OpenVPN, Ubiquiti и WS-DD (сканирование уязвимых серверов HTML5, используемых для обнаруженного в 2019 году седьмого вектора атаки, по техническим причинам не проводилось). В таблице ниже показана статистика количества устройств (серверов), уязвимых для злоумышленников, по состоянию на 31 декабря 2019 года, когда исследователи сосредоточили свое внимание именно на этих шести векторах.

Таблица. Количество доступных в Интернете уязвимые устройств (серверов) для шести векторов DDoS-атак, обнаруженных в 2019 году (представлены данные по состоянию на 31 декабря 2019 года).

|

Вектор Атаки |

Коэффициент усиления |

Всего доступно уязвимых серверов |

Ежедневная тенденция по изменению количества доступных серверов |

|

ARMS |

35,5 : 1 |

47 790 |

-14,6 |

|

Ubiquiti |

4 : 1 |

166 255 |

-796,6 |

|

COAP_v1 |

34 : 1 |

616 252 |

234,7 |

|

COAP_v2 |

6,5 : 1 |

689 812 |

77,2 |

|

WS-DD |

500 : 1 |

37 029 |

-8,6 |

|

IPMI/RMCP |

1,1 : 1 |

108 739 |

-25,0 |

|

OpenVPN |

33,9 : 1 |

822 891 |

190,2 |

Одной из задач исследования в этом году стало отслеживание жизненного цикла векторов атак в течение времени. Были собраны данные по таким вопросам:

- «Сколько времени нужно для нивелирования вектора атаки?»

- «Вектор атаки спадает или растет?»

- «Какие векторы атак представляют наибольший риск?»

Ответы получились не такими однозначными, как надеялись исследователи, так как существует целый ряд факторов, которые оказывают существенное корреляционное влияние на статистические данные. Например, рост количества IoT-устройств, доступных злоумышленникам, или количество организаций, которые занимаются массовым развертыванием подверженных риску устройств. Тем не менее, используя данные, полученные со сканера компании NETSCOUT в течение последних шести месяцев 2019 года, можно проследить за жизненным циклом обнаруженных в прошлом году шести новых векторов атак. Вот некоторые интересные результаты:

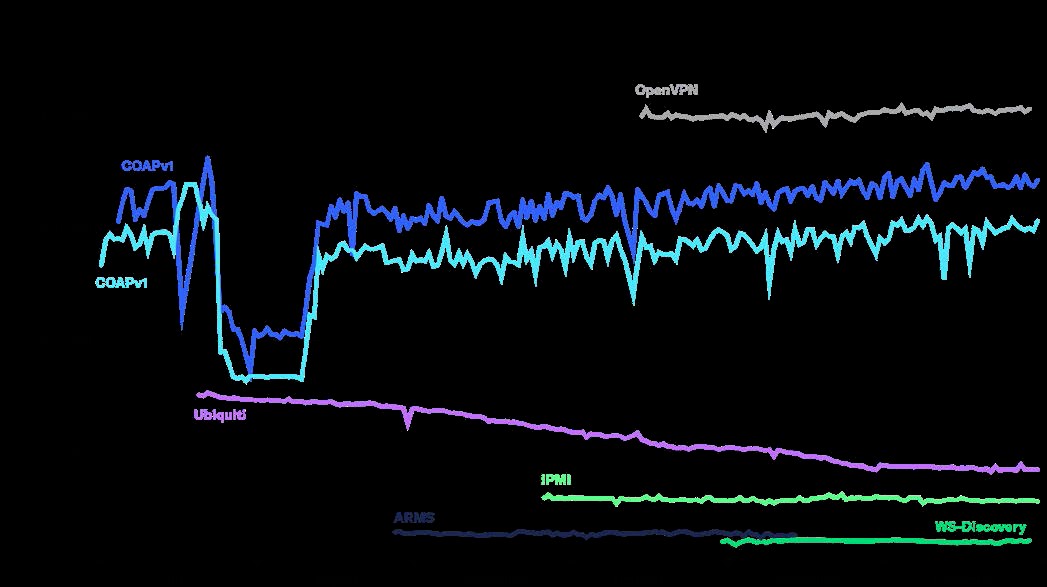

- Потенциальная мощность некоторых векторов атак действительно со временем уменьшается, как это происходит с Ubiquiti.

- Некоторые векторы атак подвержены сильным колебанием. Например, как в случае с CoAP v1 / CoAP v2, исследователи сразу наблюдали стремительное падение количества уязвимых устройств, достигшее 200 000 устройств за день на своем пике, а затем, после небольшой паузы, этот вектор атак за пару дней фактически восстановил статус-кво, и, все также подвергаясь колебаниям, хоть и не таким существенным, продолжил планомерно наращивать силу.

- Потенциальная мощность многих векторов атак остается неизменной месяцами. Причем на данную тенденцию практически никакого влияния не имело такое важное, казалось бы, событие, как информирование широкой общественности о новом векторе атак или более активном использовании более старого вектора атак. ARMS, IPMI/RMCP, OpenVPN и WS-DD являются наглядными примерами такой «стабильности».

Более детальная информация о динамике в течение второй половины 2019 года доступности количества уязвимых серверов для шести обнаруженных новых векторов атак представлена на рисунке ниже.

График изменения количества уязвимых серверов, доступных во Всемирной сети в течение второй половины 2019 года, для шести новых векторов атак (ARMS, CoAP v1 / CoAP v2, IPMI/RMCP, OpenVPN, Ubiquiti и WS-DD).

Затем исследователи решили выяснить, насколько активно злоумышленники используют эти уязвимые устройства, проанализировав, каков процент от общего количества уязвимых устройств, доступных в Интернете, был использован в зафиксированных DDoS-атаках. Ответы удивили их больше, чем предыдущие результаты по жизненному циклу векторов атак.

Данный анализ был основан на результатах сканирования уязвимых устройств, проведенного компанией NETSCOUT, которые были сопоставлены с данными об DDoS-атаках, полученных компанией от своих клиентов в рамках проекта по мониторингу и обнаружению активных угроз ATLAS. В этом случае исследователи решили расширить список из шести исходных векторов атак до двадцати девяти, чтобы более детально изучить все векторы атак, которые специалисты компании NETSCOUT в настоящее время отслеживают, используя вышеописанный метод.

В таблице ниже представлены статистические данные для 29 векторов атак, отслеживаемых в настоящий момент компанией NETSCOUT. В первом столбце указан протокол (вектор атаки). Далее следует максимальное количество серверов для этого вектора атак, задействованного киберпреступниками в реальной DDoS-атаке, зафиксированной специалистами компании NETSCOUT. В последнем столбце указано процентное соотношения количества серверов, задействованных в максимальной атаке, к общей совокупности доступных во Всемирной сети уязвимых серверов.

Таблица. Статистические данные по процентному соотношению максимального количества серверов, задействованных киберпреступниками для одной DDoS-атаки, к общей совокупности доступных во Всемирной сети уязвимых серверов для этого вектора атаки.

|

Вектор атаки |

Максимальное количество задействованных в атаке серверов |

Процент от общей популяции уязвимых устройств для этого вектора атаки |

|

ARMS |

7 422 |

17,80 % |

|

BACnet |

190 |

1,13 % |

|

CHARGEN |

3 001 |

9,73 % |

|

CLDAP |

8 874 |

86,87 % |

|

COAP_v1 |

2 296 |

0,46 % |

|

COAP_v2 |

2 311 |

0,42 % |

|

Citrix-ICA |

809 |

12,84 % |

|

DNS |

107 786 |

6,32 % |

|

IPMI/RMCP |

13 229 |

14,01 % |

|

L2TPw |

13 235 |

1,43 % |

|

Memcached |

380 |

7,92 % |

|

mDNS |

4 106 |

1,03 % |

|

MSSQLRS |

1 591 |

1,51 % |

|

NetBIOS |

8 362 |

1,22 % |

|

NTP |

2 010 |

7,05 % |

|

NTP-readvar |

16 734 |

0,64 % |

|

OpenVPN |

3 907 |

0,59 % |

|

Portmap |

6 661 |

0,26 % |

|

QOTD |

4 286 |

12,85 % |

|

RIP_v1 |

938 |

10,33 % |

|

SSDP_diffraction |

25 367 |

2,16 % |

|

SIP |

8 836 |

0,19 % |

|

SNMP_v2 |

19 656 |

0,99 % |

|

SSDP |

28 348 |

1,99 % |

|

Sentinel |

836 |

8,99 % |

|

TFTP |

11 239 |

0,49 % |

|

Ubiquiti |

41 339 |

24,57 % |

|

VSE |

811 |

5,90 % |

|

WS-DD |

834 |

2,84 % |

Результаты выглядят довольно пугающе, если учесть, что злоумышленники используют менее 25 процентов потенциально доступных им ресурсов практически для каждого протокола, и, тем не менее, мы по-прежнему наблюдаем DDoS-атаки мощностью более 500 Гбит / с или DDoS-атаки, состоящие из большого количества разных векторов атак, которые успешно выводят из строя сети.

Данное исследование векторов атак и того, как злоумышленники используют их, позволяет приоткрыть завесу над постоянно изменяющейся природой DDoS-угроз. Когда дверь закрывается, киберпреступники находят окно. Когда окно закрывается, они находят камень, чтобы разбить стекло. Это постоянная игра в кошки-мышки, требующая от защитников проведения совершенствования своих мер безопасности и защиты так часто, насколько быстро злоумышленники оказываются способны найти новые уязвимости и придумать способы их использования.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого