Анализ сетевого трафика: требования к системе

- Знаете, что может быть лучше, чем запись всего сетевого трафика?

- Что?

- Ничего.

«Из диалога со специалистом по ИТ безопасности»

Системы анализа сетевого трафика во многих, даже очень крупных компаниях на практике никак не помогают предотвратить утечки ценных корпоративных данных и оказываются совершенно бесполезными при атаках хакерах. Почему так происходит и как на самом деле должен производиться анализ трафика в локальной сети, чтобы от него была польза? Давайте разбираться. Но сначала свежий кейс из жизни очень крупной компании.

Когда анализ трафика сети оказывается бесполезным

Утечка данных в одном из крупнейших бюро кредитных историй Equifax привела к тому, что персональные данные 143 миллионов американцев оказались в руках хакеров. Утечка данных проходила с середины мая по июль 2017 года. Злоумышленники получили данные к фамилии, имени, номеру социального страхования, дате рождения, домашним адресам и в некоторых случаях номеру водительского удостоверения. Также было украдено около 209 000 номеров кредитных карт и документы по спорам с персональными данными 182 000 человек.

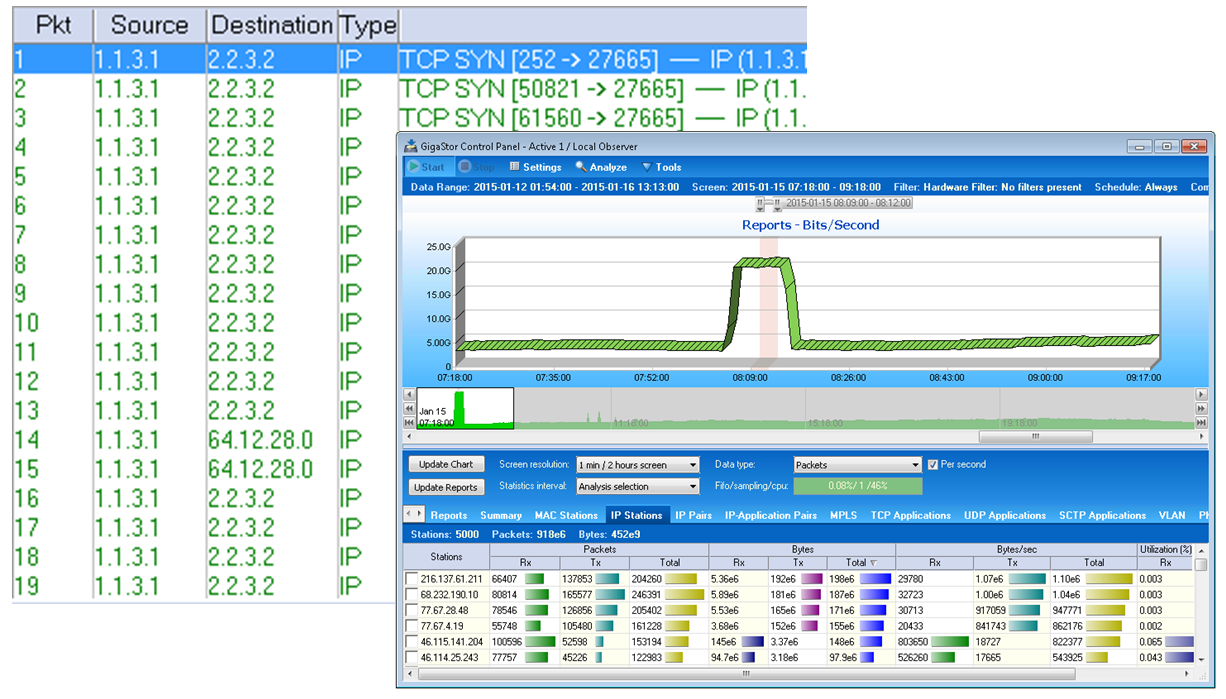

Утечка данных произошла по стандартным каналам связи компании и не вышла за ее пределы в портфеле. Весь сетевой трафик обычно блокируется файерволами на входе в сеть и системами обнаружения утечек, но большинство данных систем работают с известными угрозами. Если появляется что-то новое, то анализ трафика можно сделать на основе ранее сохраненного живого трафика вместе с полезной нагрузкой. Поэтому важно опираться не только на данные систем безопасности, но и иметь возможность постоянно контролировать сетевой трафик на входе и выходе сети и анализировать отчеты по ним.

Можно провести аналогию с системами физической безопасности, когда камеры видеонаблюдения постоянно записывают обстановку в помещении или на территории компании, и всё это делается в дополнение к электронным замкам, системам доступа, шлагбаумам и т.д.

И в случае возникновения нештатной ситуации всегда будет возможность отмотать пленку назад и посмотреть – кто, что и когда сделал. Это позволит понять, почему в системе возникла брешь и что надо сделать, чтобы она не повторилась.

Недостатки существующих систем анализа сетевого трафика

В реальном ИТ мире об этом забывают и не уделяют должного внимания системам анализа живого трафика, поэтому ситуация с утечкой в Equifax подтверждает тот факт, что должны быть исторические записи в режиме 24/7 о том, что происходило в сети и как появилась возможность такой крупной утечки данных.

Очень часто в начале проекта, когда общаешься с заказчиками и говоришь о мониторинге, то всплывают ассоциации с системами на основе SNMP, IPLSA или NetFlow. И как следствие получаешь ответ – у нас всё есть и всё контролируется.

Но по своей сути данные системы не являются полноценными системами анализа трафика, которые помогут. Подобные системы носят только статистический характер и могут рассказать о состоянии элемента инфраструктуры усредненного за период (SNMP, IPSLA) или использовании канала связи (NetFlow c точностью до минуты – уже не плохо) и могут служить дополнением к системам пакетного анализа трафика.

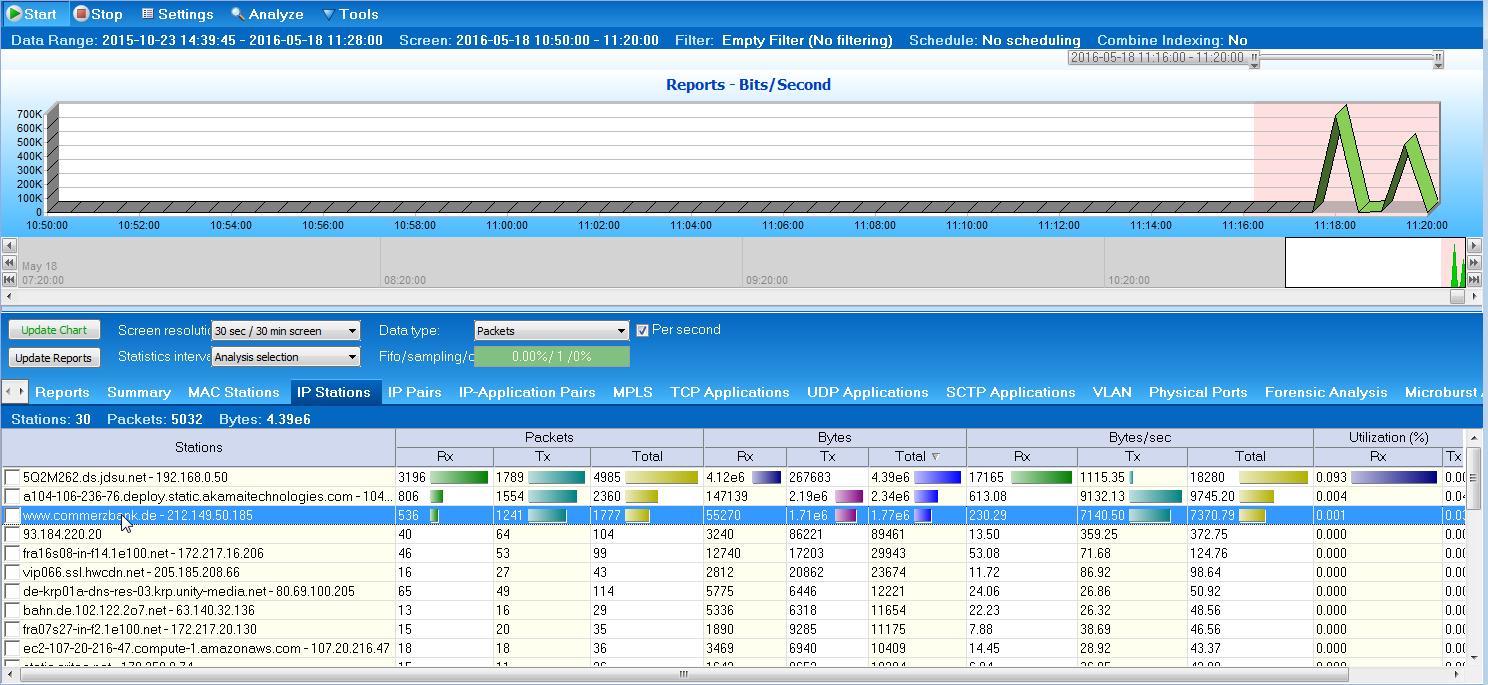

На основе пакетного анализа трафика вы сможете видеть:

- Реальные приложения, которые используются в сети.

- Видеть URL ссылки и доменные имена, по которым ходят пользователи.

- Заголовки HTTP и команды, которые исполняются.

- Информация по DHCP и DNS сервисам: IP, MAC адреса и имена хостов.

- Информация по SMTP протоколу: почтовые адреса, тема сообщения и т.д.

- Информация по SMB и NFS.

- Входящий и исходящий трафик не агрегированный.

- Данные по GeoIP.

- Подсчет реального объема трафика.

- Возможность обнаружения атак на уровне приложения.

Основные требования к системе анализа трафика

Большинство экспертов склоняются к тому, что файерволы, системы безопасности и анализ входящего и исходящего трафика должны быть физически разнесены. Нельзя полагаться на логи с файервола, который хранит все записи о трафике, потому что во время атаки (хакеров или вируса) он будет недоступен и не предоставит никакой информации.

Выделенная система записи и анализа трафика всегда предоставит дополнительную и ценную информацию и самое главное, что вы сможете анализировать трафик как в реальном времени, так и за любой период (ограничено объемом хранилища и шириной канала(ов) связи). Это позволит видеть, как происходит атака и что происходит с исходящим трафиком из корпоративной сети, предотвращая утечку данных.

Основные требования, которым должна соответствовать система анализа трафика :

- Гарантия записи полного пакета (не метаданные).

- Гарантия записи на полной скорости канала (например, системы имеют 8-10 гигабитный интерфейс, а реально пишут данные на скорости не выше 5-7 Гбит/сек).

- Возможность хранения пакетов во времени, не модифицируя данные (вырезая, объединяя и т.д.).

- Возможность построения отчетов, трендов, алармов и уведомлений по SNMP, Syslog, e-mail и т.д.

- Возможность расширения хранилища для увеличения времени записи трафика.

- Выбор и пилотирование системы должно происходить заранее, а не в момент утечки.

Если у вас остались вопросы по выбору наиболее подходящего решения или есть интересный проект, то мы готовы всегда помочь. Удачного анализа трафика и отсутствия каких-либо утечек данных своих или чужих!

Всегда на связи, Игорь Панов.

Подписывайтесь на рассылку, делитесь нашими статьями в соцсетях и задавайте вопросы в комментариях!

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого