Как ботнеты на базе IoT используют для DDoS-атак

Мир заполонили умные вещи. Миллионы гаджетов, таких как умные дверные замки и лампочки, вторглись в наши дома. Однако, все потребительские умные вещи, от часов до планшетов, термостатов и даже умных игрушек, являются лишь каплей в море по сравнению миллионами новых коммерческих устройств, подключаемых к Интернету ежедневно.

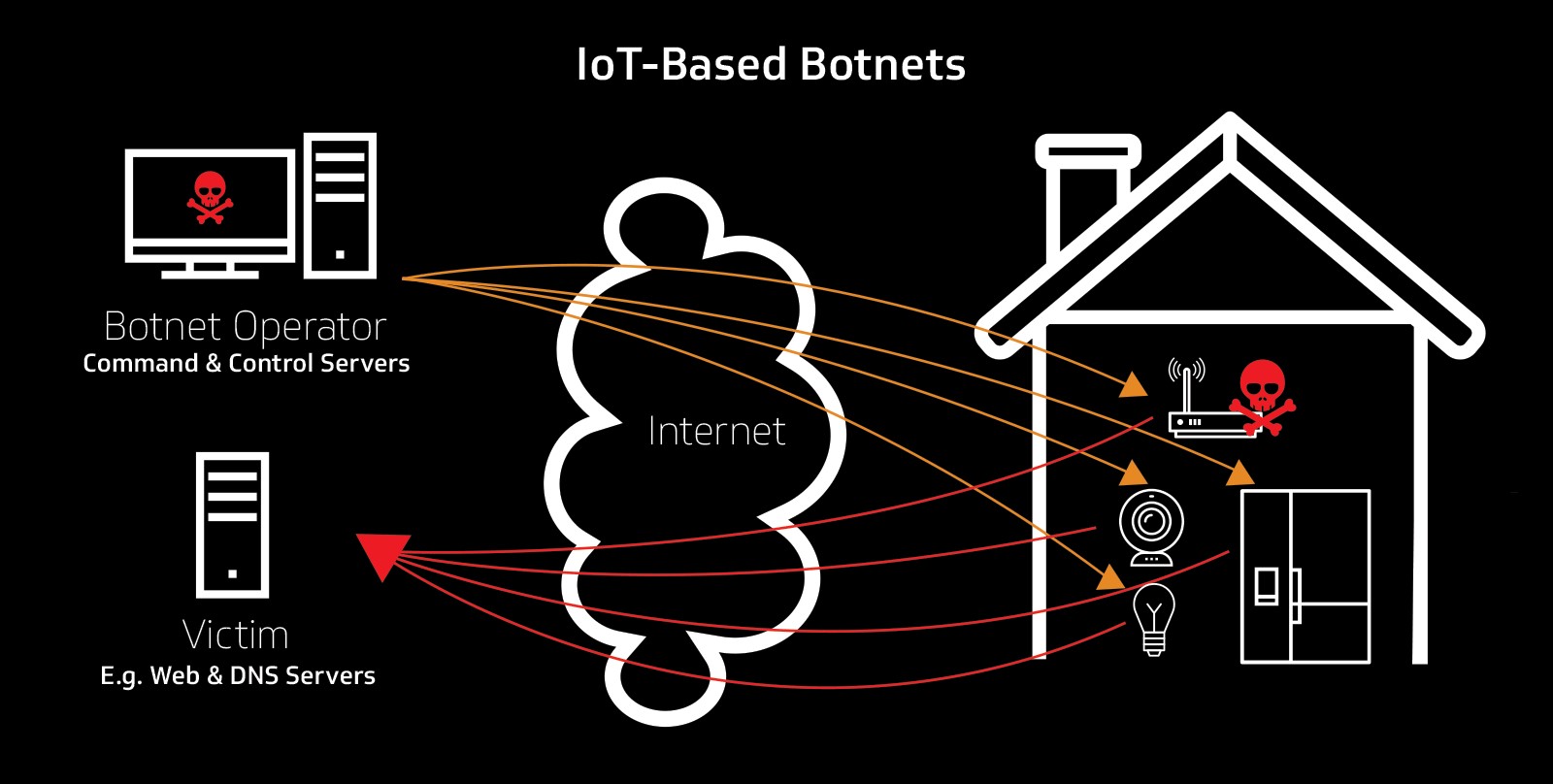

Область применения таких устройств затрагивает все сферы человеческой жизни, от образовательных целей до элементов критически-важных инфраструктур, но для злобных операторов ботнетов все они представляют собой лишь неисчерпаемый источник приумножения своих ботнетов. И злоумышленники используют их не только для кражи пользовательских данных — такие ботнеты являются чрезвычайно мощной стартовой площадкой для запуска разрушительных DDoS-атак.

Почему ботнеты на базе IoT набирают популярность?

Согласно прогнозам, в течение 2020 года во всем мире станут онлайн порядка 20,4 млрд. устройств. Только вдумаетесь в эту цифру — 24 000 000 001. Операторы ботнетов ждут их с нетерпением. Эта неутомимая группа киберпреступников обязательно обрушит на них свой постоянно увеличивающийся ассортимент вредоносных программных средств, ориентированных на растущий массив системных архитектур.

Mirai, распространенность которого насчитывает десятки тысяч уникальных версий, продолжил свое доминирование во второй половине 2019 года. Количество реализаций на основе Mirai за год увеличилось на 57 % по сравнению с 2018 годом, причем во втором полугодии 2019 года исследователями было обнаружено около 103 000 уникальных образцов этого вредоносного ПО.

Команда специалистов по сетевой безопасности ATLAS Security Engineering & Response Team (ASERT) компании NETSCOUT во второй половине 2019 года зафиксировала 51-процентное увеличение случаев использования стандартных / жестко запрограммированных (hardcoded) административных учетных данных и 87-процентный рост числа попыток применения эксплойтов.

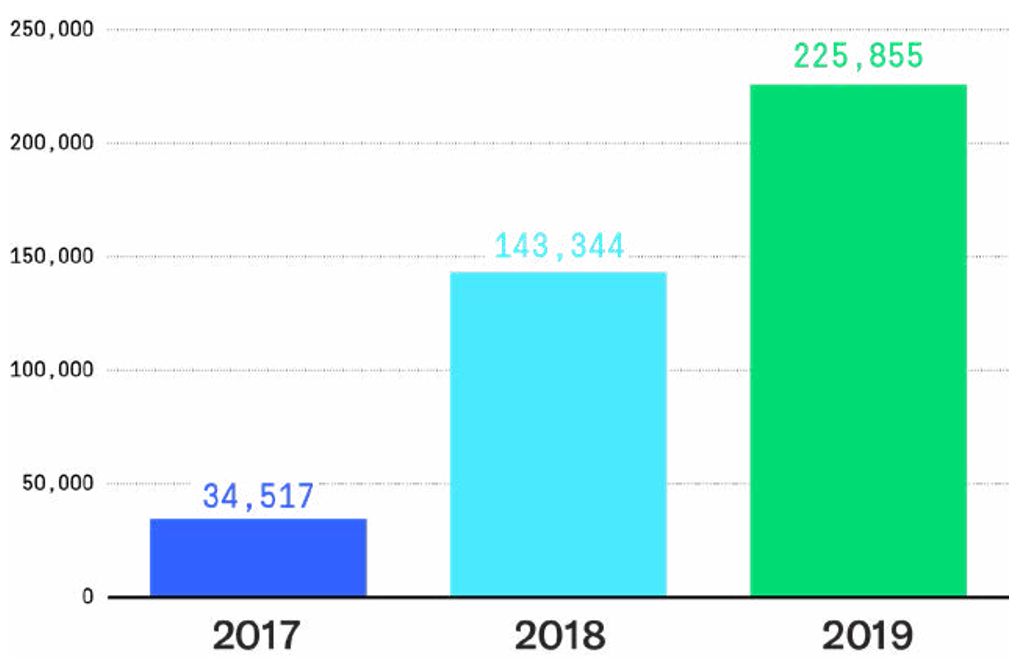

Во второй половине 2019 года наблюдалось значительное увеличение количества вредоносных программных средств, нацеленных на IoT, подавляющее большинство из которых представляют собой варианты реализаций на основе Mirai. Так, компания ReversingLabs выделила более 80 тыс. уникальных образцов Mirai за последний год (статистика появления новых уникальных версий Mirai представлена на рисунке 1). Приведенный график демонстрирует постоянный рост количества вариантов Mirai в период с 2017 года по 2019 года, и, судя по всему, эта тенденция сохранится. Подобную картину наблюдали и специалисты ASERT, используя для изучения активности операторов ботсетей свою сеть-приманку из IoT-устройств «ASERT honeypots».

Рисунок 1. Количество уникальных реализаций вредоносных программных средств на основе Mirai.

Помимо разнообразия вариаций Mirai, существует также широкий разброс целевых системных архитектур, на которые оно направлено. На таблице 1 представлена информация компанией ReversingLabs за 2019 год об используемых системах и количестве нацеленных на нее зафиксированных образцов Mirai.

Таблица 1. Образцы Mirai и системные архитектуры, на которые они были нацелены в 2019 году.

|

Системная архитектура |

Образцов Mirai зафиксировано |

|

ARM |

67 165 |

|

MIPS |

38 431 |

|

Intel 80386 |

26 180 |

|

PowerPC or Cisco 4500 |

19 723 |

|

SPARC |

13 816 |

|

Motorola m68k |

11 761 |

|

Renesas SH |

11 702 |

|

ARC Core Tangent-A5 |

243 |

|

Xilinz MicroBlaze 32-bit RISC |

82 |

|

ARM aarch64 |

82 |

|

Altera Nios II |

43 |

|

Tensilica Xtensa |

35 |

|

OpenRISC |

33 |

|

*unknown arch 0xc3* version 1 (SYSV) |

23 |

|

UCB RISC-V |

5 |

|

Version 1 (SYSV) |

1 |

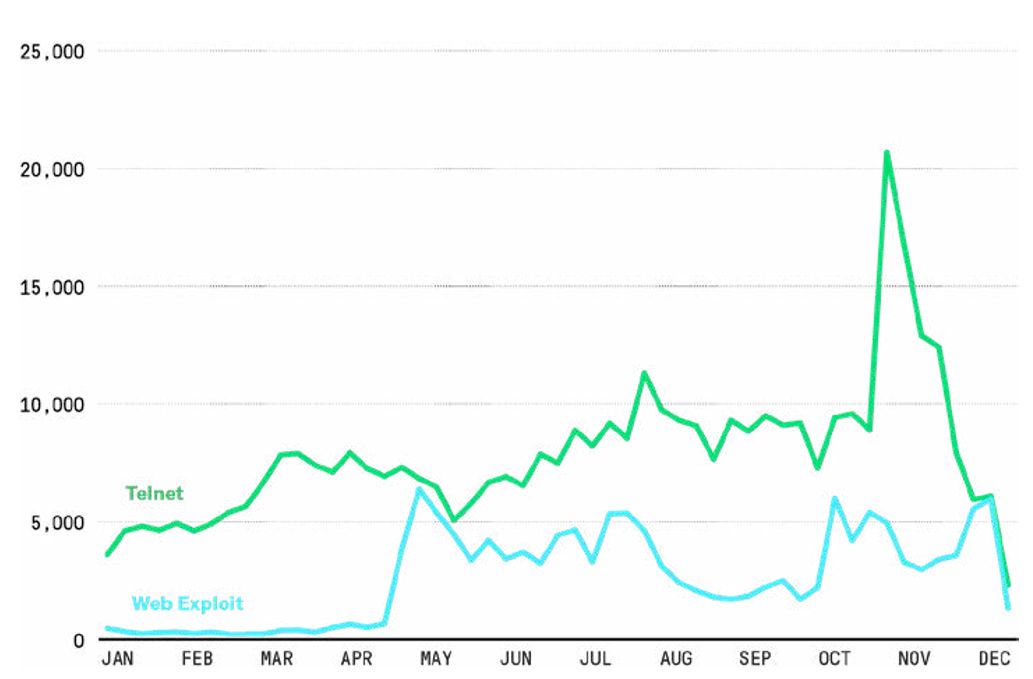

Общеизвестно, что Mirai преимущественно полагается на «грубую силу» в качестве предпочтительного метода взлома IoT-устройств. Однако, с начала 2019 года специалисты ASERT зафиксировали не только увеличения числа попыток использования злоумышленниками атак «грубой силы», но и применения эксплойтов (годовой прирост составил 51 % и 87 %, соответственно). Причем, те же самые комбинации учетных данных и эксплойты, которые были успешны в первой половине 2019 года, продолжают активно эксплуатироваться киберпреступниками и во второй половине 2019 года. На рисунке 2 представлен детальный график сравнения хакерской активности на протяжение 2019 года по использованию метода «грубой силы» через службу Telnet и применению эксплойтов при осуществлении массовых попыток взлома IoT-устройств.

Рисунок 2. Сравнение хакерской активности на протяжение 2019 года по использованию метода «грубой силы» через службу Telnet и применению эксплойтов при осуществлении массовых попыток взлома IoT-устройств.

Как киберпреступники получают доступ к IoT-устройствам

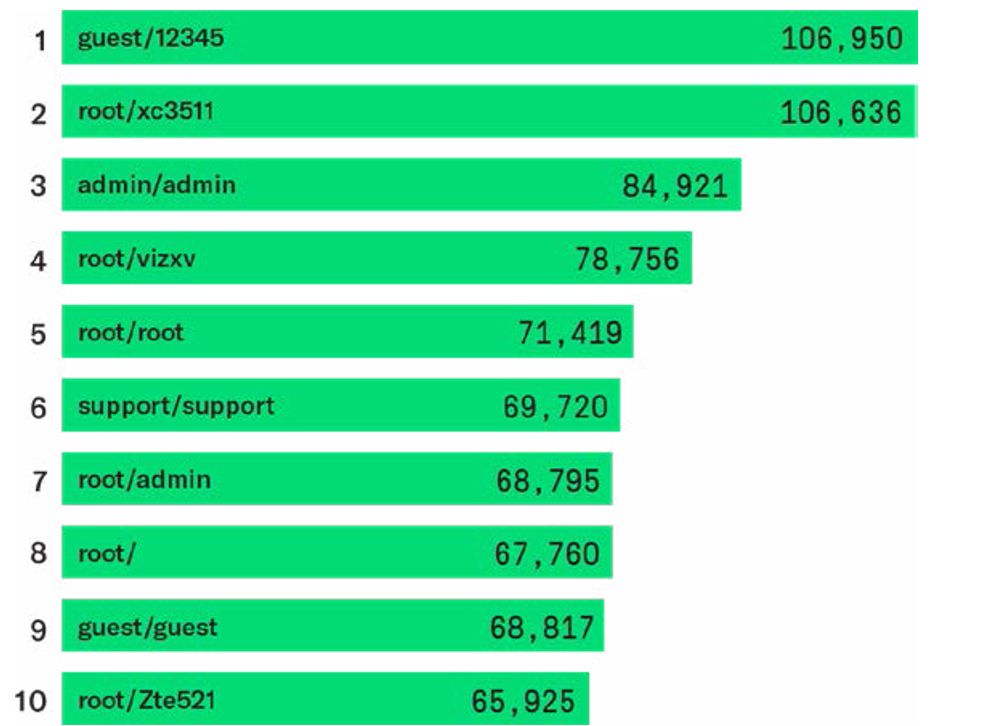

На рисунке 3 представлены десять наиболее популярных комбинаций имен пользователей и паролей службы Telnet, которые киберпреступники использовали в 2019 году при осуществлении атак методом «грубой силы», пытаясь получить удаленный доступ к IoT-устройствам. Приведенные данные представляют собой срез информации по всем попыткам атак, зафиксированных сетью-приманкой «ASERT honeypots». На первый взгляд, не всегда очевидно, что делают некоторые из озвученных вариантов учетных данных в списке ТОП-10. Но пусть они вас не удивляют, это наиболее распространенный набор имен пользователей и паролей, когда речь заходит об IoT-устройствах. А такие комбинации, как «root / xc38511» и «root / vizxw» — старожилы ТОП-10. Они, обычно, жестко программируются на многочисленных цифровых видеорегистраторах и IP-камерах, и были еще в 2016 году включены в оригинальный ботнет Mirai.

Рисунок 3. ТОП-10 наиболее популярных комбинаций имен пользователей и паролей службы Telnet, которые киберпреступники использовали в 2019 году при осуществлении атак на IoT-устройства.

Встает логичный вопрос, почему, если о проблеме давно известно, три года спустя эти комбинации все еще присутствуют в ТОП-10? Существуют две основные причины.

Во-первых, эти комбинации все еще эффективны с точки зрения киберпреступников, другими словами, дают результат; во-вторых, люди ленивы:

- Авторы вредоносных программ широко используют оригинальный код из исходника Mirai, который был опубликован в сентябре 2016 года. Вместо того, чтобы начинать все с нуля, эти злоумышленники оставляют исходные комбинации учетных данных, которые были в изначальном коде Mirai, и, используя Mirai, просто добавляют недавно обнаруженные комбинации учетных данных к атакам распыления пароля (Password spray attacks). Эта тенденция хорошо прослеживается по росту числа использования атак грубой силы, наблюдаемому в сети-приманке «ASERT honeypots»./li>

- Избавление от жестко запрограммированных учетных данных администратора требует обновление заводской прошивки — ручного процесса, который, зачастую, пугает типичного владельца цифрового видеорегистратора или IP-камеры. Поэтому нет ничего удивительно, что потребители крайне редко решаются обновить прошивку своих IoT-устройств. Кроме того, не следует списывать со счетов «синдром срока хранения», который способствует тому, что устройства остаются уязвимыми в ожидании покупки. Другими словами, продавцы не будут обновлять прошивку у продуктов, которые пылятся на полке. Все вышеперечисленное приводит к тому, что старые уязвимые комбинации все еще приносят результат.

С конца ноября до начала декабря 2019 года наблюдался необычный всплеск попыток получить доступ к системе. Четверть попыток входа в систему во время этого всплеска использовала учетные данные «root / xc3511». Большинство этих соединений происходило из Бразилии и Китая, что, вероятно, указывает на стремление некоторых киберпреступных групп расширить уже существующие ботнеты.

Сфокусировав свое внимание на второй половине 2019 года, исследователи ASERT разбили пятерку наиболее популярных уязвимых комбинаций учетных данных в зависимости от страны, с которой осуществлялась оригинальная атака. Пятерка лидеров получилась следующая: Китай, Бразилия, Тайвань, Египет и Россия. Если сравнить полученные результаты с аналогичными данными за вторую половину 2018 года, то можно увидеть, что одни и те же пять стран-лидеров используют одни и те же пять наиболее популярных комбинаций учетных данных, подтверждая тот факт, что они все еще работоспособны, и поэтому злоумышленники мудро придерживаются проверенных старых методов.

За тот же период времени исследователи ASERT увидели 51-процентное увеличение числа уникальных попыток использования стандартных или жестко запрограммированных учетных данных администратора для доставки варианта вредоносного кода Mirai. Кроме того, чтобы расширить эффект от использования жестко запрограммированных учетных данных администратора, авторы вредоносных программ продолжают использовать известные уязвимости для увеличения численности своих ботнетов. В одном из таких случаев всплыла последняя версия вредоносного программного обеспечения ECHOBOT, в котором сейчас содержится 71 эксплойт. В целом же, с помощью сети-приманки «ASERT honeypots» исследователи увидели увеличение числа попыток использования уязвимостей на 87 % во второй половине 2019 года. Пять основных уязвимостей IoT-устройств показаны в таблице 2.

Таблица 2. ТОП-5 попыток использования уязвимостей IoT-устройств во второй половине 2019 года.

|

Название уязвимости |

Идентификатор уязвимости (EDB-ID) |

ТОП стран |

|

Huawei Router HG532 Arbitrary Command Execution |

43414 |

Китай Тайвань |

|

Realtek SDK Miniigd UPnP SOAP Command Execution |

37169 |

Китай Япония |

|

Hadoop YARN Resource Manager Command Execution |

45025 |

Китай США |

|

D-Link DSL OS Command Injection |

44760 |

Египет Италия |

|

Linksys E-series Remote Code Execution |

31683 |

Китай Италия |

Специалисты группы ASERT считают, что в 2020 году число вредоносных программ, направленных против IoT-устройств, продолжит расти, а их возможности расширяться, как, в частности, видно по развитию ECHOBOT. Организации и страны начинают бороться с этими угрозами с помощью стандартов, таких как OWASP Internet of Things Project и спецификация TSS 103 645 Европейского института по стандартизации в области телекоммуникаций, а также таких законов, как законопроект 327 штата Калифорния, который запрещает использование паролей по умолчанию в потребительских IoT-устройствах, начиная с 2020 года.

Но, хоть эти меры и направят безопасность новых IoT-устройств в правильном направлении, они не будут применяться к миллионам более старых IoT-устройств. Более того, некоторые требования открыты для широко толкования. Поэтому, опираясь на вышеизложенные факторы, специалисты группы ASERT предсказывают дальнейший рост числа попыток применения новых эксплойтов, старых эксплойтов, а также использования стандартных жестко запрограммированных учетных данных, которые будут использоваться злоумышленниками в 2020 году для увеличения своих IoT-ботнетов. Mirai и его вариации сохранят доминирующее положение среди вредоносных программ, направленных против IoT-устройств. Поэтому компании должны сохранять бдительность, так как с появлением в рабочем пространстве все большего и большего числа IoT-устройств поверхность атак будет расширяется.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого