Вирус VPNFilter: описание, возможности, список уязвимых устройств

Усовершенствованный ботнет VPNFilter, который уже поработил более 500 000 маршрутизаторов и NAS-устройств по всему миру, оказался намного опаснее, чем предполагали эксперты. Оказалось, что вирус обладает дополнительной функциональностью, которая позволяет ему привести захваченные устройства в нерабочее состояние, заражать любые подключенные оконечные устройства (ПК/телефоны) и воровать учетные данные пользователей даже при использовании безопасного https соединения.

Новый список устройств, уязвимых к вредоносному программному обеспечению VPNFilter, содержит на данный момент уже более 50 моделей роутеров и продуктов NAS (Network attached storage – сетевая система для хранения данных на файловом уровне), и, как отмечают исследователи, он, вероятнее всего, все еще не является полным. К примеру, один из обнаруженных образцов вредоносного программного обеспечения VPNFilter был явно нацелен на устройства компании UPVEL, но пока не удалось точно идентифицировать, какие именно модели этого поставщика являются уязвимыми к вирусу VPNFilter.

Огромное количество устройств, на которые нацелено вредоносное ПО, явно указывает на трудоемкую и слаженную работу по разработке и тестированию, которую проделали создатели вредоносного программного обеспечения и ботнета VPNFilter. Ведь основная цель атаки злоумышленников — экосистема роутеров для дома и малых офисов — имеет невероятное разнообразие. И, хотя большинство прошивок маршрутизаторов основаны на Linux, существуют огромные различия между разными версиями ПО этого типа, и не только между разными решениями от разных производителей, но и даже между разными моделями устройств из одной линейки продуктов того же производителя.

Кроме учета этих различий при создании своего вредоносного программного обеспечения, злоумышленники также должны были написать различные вариации под разные архитектуры процессоров и разработать эксплойты, которые бы надежно работали с большим количеством устройств. Добавьте к вышесказанному многоступенчатую модульную структуру вредоносного ПО и его сложный механизм сохранения, и становится очевидным, что ботнет VPNFilter был создан высококвалифицированной группой хакеров, имеющих доступ к большому количеству ресурсов.

Описание вируса

Впервые детальная информация об этой угрозе появилась 23 мая 2018 года. Так, исследователи из подразделения Cisco Systems Talos в своем предварительном отчете, посвященном этой угрозе (https://blog.talosintelligence.com/2018/05/VPNFilter.html), сообщили о заражении более чем 500 000 роутеров и других устройств сложным вредоносным программным обеспечением. Этот массивный ботнет, согласно оценкам исследователей, состоял из скомпрометированных устройств, расположенных в более чем 54 странах мира, — в основном это определенные модели маршрутизаторов для дома и малого бизнеса от Linksys, MikroTik, Netgear и TP-Link, а также устройств для сетевого хранения данных (NAS) от QNAP (с тех пор, как мы уже отмечали выше, список производителей и моделей значительно расширился).

Данные устройства были заражены многоступенчатой вредоносной программной структурой, которая существует в различных версиях (к примеру, исследователи идентифицировали версии ПО, ориентированные на архитектуры процессоров x86 и MIPS). Кроме того, было обнаружено, что код вредоносного ПО VPNFilter имеет сходство с BlackEnergy, троянской программой, которая была использована для кибератаки на украинские энергосистемы в декабре 2015 года, что позволило исследователям сделать предположение о причастности этой же группы российских хакеров и к вирусу VPNFilter.

Таким образом, VPNFilter — это одна из самых сложных вредоносных программных структур для заражения устройств со встроенной операционной системой, из всех известных на сегодняшний день. Она многоступенчатая, модульная и, в отличие от большинства других вредоносных программ, ориентированных на маршрутизаторы, способна сохранять свою функциональность даже после перегрузки зараженного устройства. Также по желанию злоумышленников это вредоносное ПО может вывести из строя зараженные устройства, сделав их непригодным к эксплуатации в дальнейшем без обращения за профессиональной помощью или использования специализированного инструментария.

«Деструктивная способность особенно примечательна», — отметили исследователи Cisco Talos в предварительном отчете. — «Это показывает, что злоумышленники предпочитают уничтожить устройства пользователей, чтобы скрыть результаты своей деятельности, а не просто стереть следы своей вредоносной программы. Если данная функциональность является частью их планов, то последствия выполнения этой команды могут иметь огромные масштабы: невозможность использования сотен тысяч устройств и, как следствие, блокирование доступа к Интернету для сотен тысяч человек по всему миру. Либо же атака может быть осуществлена на определенный географический регион, если такова будет цель у злоумышленников».

Как происходит заражение?

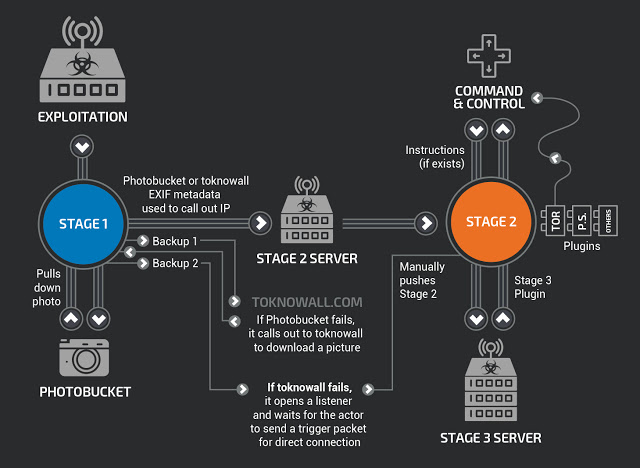

Хотя точные методы заражения пока не были установлены, исследователи предположили, что злоумышленники, вероятнее всего, использовали эксплойты, ориентированные на общеизвестные проблемы с безопасностью данных устройств, а не уязвимости нулевого дня. После успешной атаки на устройство жертвы, на первом этапе заражения злоумышленники разворачивают скомпилированный пакет для систем на базе ОС семейства Linux с поддержкой набора UNIX-утилит BusyBox. Эта полезная нагрузка первого этапа атаки позволяет изменять значения, хранящиеся в энергонезависимой памяти устройства (Non Volatile Random Access Memory, NVRAM) и добавлять себя в файлы crontab, содержащие инструкции для запуска планировщика заданий в ОС на базе Linux, чтобы закрепиться на этом устройстве.

Затем компонент первого этапа пытается подключиться к Photobucket.com, популярному сервису для хранения мультимедийных файлов, прежде всего картинок и фотографий, для скачивания загруженной туда злоумышленниками определенной фотографии из определенной галереи. EXIF данные (метаданные) этой фотографии содержат IP-адрес сервера загрузки, закодированного как адрес геолокации. (Данная возможность уже заблокирована ФБР со стороны серверов сервиса Photobucket.com).

Если это фото не удалось загрузить, вредоносная программа пытается получить доступ к резервной копии (бэкапу) этого фото для получения IP-адреса сервера загрузки. Если же и эта попытка провалилась, то она начинает слушать эфир в ожидании специального сетевого пакета, созданного злоумышленниками, содержащего IP-адрес сервера.

Таким образом, вредоносная программа имеет встроенную избыточность, чтобы гарантировать злоумышленникам, что они не потеряют контроль над ботнетом и смогут обновлять свою вредоносное программное обеспечение многими способами.

Как только связь с сервером удается установить, полезная нагрузка первого этапа переходит к загрузке более сложного программного компонента второго этапа, который подключается к серверу управления, размещенном в анонимной сети Tor, для получения инструкций. Этот компонент вредоносной программы способен выполнять команды оболочки на зараженном устройстве, перезагружать его, выводить из строя, загружать файлы с сервера, загружать на сервер локальные файлы, активировать устройство как прокси-сервер и многое другое.

Существует также возможность проинструктировать вредоносную программу загружать со сторонних серверов специальные плагины, а также выполнять их, что позволяет злоумышленникам реализовывать дополнительную функциональность. Исследователи из Cisco Systems Talos сообщили о наблюдении двух таких плагинов, но, как они подозревают, их намного больше.

Один из этих плагинов работал как локальный сниффер трафика, извлекая учетные данные и другую информацию из HTTP-соединений, проходящих через маршрутизатор. Он также отслеживал и производил мониторинг трафика по протоколам Modbus SCADA, что позволяет предположить, что одна из целей злоумышленников — определение сетей, связанных с промышленными системами управления.

Возможности и применение VPNFilter

Вредоносная программа VPNFilter имеет разнообразное применение, и ее очень сложно заблокировать. Она нацелена на устройства, которые непосредственно подключены к Интернету, не имеют запущенного программного обеспечения безопасности, редко обновляются и имеют известные уязвимости. Данное вредоносное программное обеспечение также использует сложные техники персистенции и управления, которые сложно отследить и пресечь.

Ботнет VPNFilter может быть использован для самых разнообразных целей. Так, злоумышленники могут использовать его, чтобы красть учетные данные пользователей, идентифицировать интересные частные сети и атаковать их изнутри, скрывать следы своей деятельности во время киберопераций против других целей, а также осуществлять DDoS-атаки.

В начале июня 2018 года исследователи Cisco Talos также сообщили том, что им удалось идентифицировать два новых модуля третьего этапа. Один из них может добавлять вредоносный код JavaScript в HTTP-трафик, что позволяет злоумышленникам доставлять эксплойты на компьютеры и телефоны, подключенные к зараженным маршрутизаторам. Другой из обнаруженных модулей может быть использован для стирания файловой системы, что позволяет, одновременно, как удалить с устройства следы вредоносного программного обеспечения, так и вывести это устройство из строя, сделав его не загружаемым.

«Новый модуль позволяет злоумышленникам доставлять эксплойты конечным точкам, используя возможности метода «человек посередине» (Man in the middle). Так, например, злоумышленники могут перехватывать сетевой трафик и внедрять в него вредоносный код без ведома пользователя», — заявили исследователи Talos в своем обновленном отчете, посвященном VPNFilter (https://blog.talosintelligence.com/2018/06/vpnfilter-update.html). — «Это новое наблюдение позволяет нам констатировать, что угроза выходит за рамки определения того, какие возможности появляются у злоумышленников на самом сетевом устройстве, и расширяет зону действия угрозы до уровня сетей, которые поддерживает скомпрометированное сетевое устройство».

Модуль «ssler», который выполняет инъекцию JavaScript, также всегда будет преобразовывать HTTPS-запросы в HTTP, используя методику, известную как SSLstrip, чтобы перехватывать учетные данные из веб-трафика. Но есть несколько доменов, включенных в своеобразный «белый список», соединение с которыми всегда будет осуществляться через HTTPS, куда, в том числе, входят: «www.google.com», «twitter.com», «www.facebook.com» и «www.youtube.com». Это, возможно, было реализовано для того, чтобы избежать массового возникновения ошибок в браузерах, которые пытаются связываться с этими сайтами исключительно через HTTPS из-за встроенных настроек.

«Сейчас стало очевидным, что масштабы этой компании злоумышленников оказались намного большими, чем первоначально предполагалось», — поведал Мунир Хахад (Mounir Hahad), глава Juniper Threat Labs в компании Juniper Networks, через блог компании, — «Возможность заражения конечных точек вводит новую переменную и делает процесс очистки более сложным, чем простая перезагрузка маршрутизатора. Любой эксплойт может быть использован злоумышленниками, управляющими данной угрозой, для атаки на компьютеры, находящимися за зараженным маршрутизатором».

Для людей, чьи модели маршрутизаторов попали в список уязвимых к VPNFilter (представлен ниже), исследователи из Juniper Threat Labs советуют прежде всего выполнить следующие рекомендации для смягчения последствий данной угрозы:

- Убедитесь, что у вас установлено новейшее обновление вашего антивирусного программного обеспечения, запущенного на всех конечных точках, связанных с этим маршрутизатором.

- Убедитесь, что все ваши программные системы имеют последние патчи безопасности.

- Включите двухфакторную аутентификацию для онлайновых учетных записей на всех сервисах, где это поддерживается.

Обновленный список устройств уязвимых к ботнету VPNFilter

Следующие устройства ASUS, D-LINK, HUAWEI, LINKSYS, MIKROTIK, NETGEAR и других производителей следует в первую очередь проверить на заражение вирусом VPNFilter:

Данный материал доступен только зарегистрированным пользователям!

Войдите или зарегистрируйтесь бесплатно, чтобы получить доступ!

Регистрация займёт несколько секунд.

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого