Как выбрать Wireless Intrusion Prevention System (WIPS) для защиты Wi-Fi сети от проникновений?

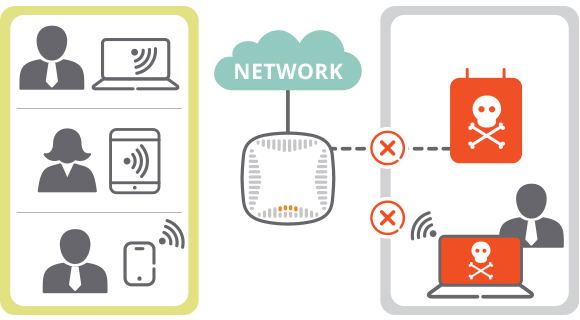

Wireless Intrusion Prevention System (WIPS) - корпоративные системы обнаружения вторжения по Wi-Fi помогают обнаружить и блокировать атаки через радиоэфир. Первые версии подобных решений применялись для мониторинга производительности и поиска неавторизованных точек доступа, но в следующих релизах стали способны выполнять полноценное блокирование неавторизованных устройств и выявление атак вплоть до DDoS.

Идеология BYOD и доступность Wi-Fi на смартфонах, ноутбуках, планшетах заставляет компании по-другому смотреть на решения для защиты радиоэфира. Службы информационной безопасности запрещают использование флешек и съемных дисков, но никто не запретит подключить корпоративный ноутбук к мобильному телефону и слить корпоративную информацию в облако. Поэтому важно видеть какие точки доступа или Wi-Fi устройства появляются в периметре корпоративной сети и правильно ли себя ведут. WIPS позволит надежно контролировать состояние радиоэфира и обеспечить идеальную чистоту в местах, где это нужно. Мы участвовали в нескольких таких проектах и обеспечили там полную невозможность использования чужого Wi-Fi оборудования в периметре.

На основе нашего опыта заказчики выбирают одну из моделей внедрения Wireless Intrusion Prevention System:

- Точка доступа часть времени работает как сенсор WIPS. Перестает предоставлять сервис и собирает статистику.

- Точка доступа оборудована отдельным радио модулем и работает в режиме предоставления сервиса и в режиме мониторинга безопасности.

- WIPS на базе отдельных сенсоров, которые не предоставляют никакого доступа и на 100% контролируют состояние радиоэфира и даже анализируют спектр.

Первая модель не совсем логична, но при этом стоит не дорого. На выходе заказчик получает отсутствие и сервиса и системы безопасности. Две другие модели наиболее широко распространены и каждая со своими плюсами и минусами.

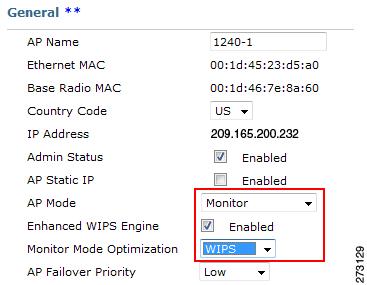

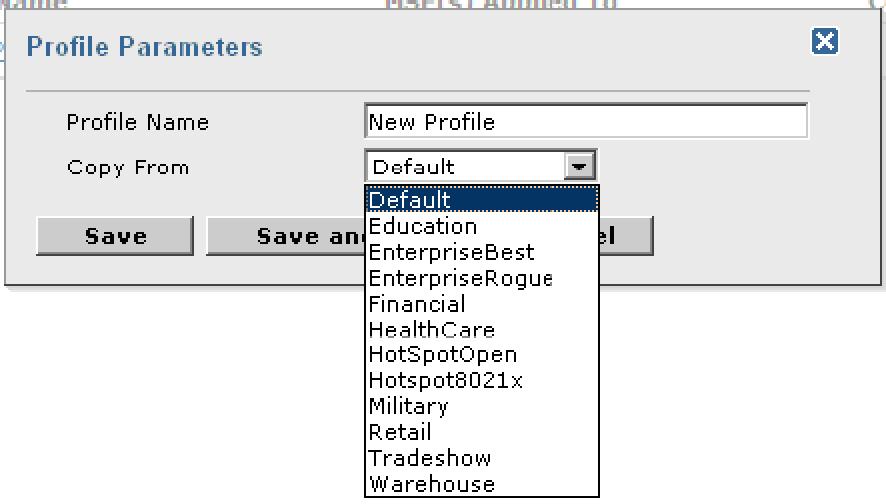

Перевод точки доступа Cisco в режим WIPS

Если требуется независимая от производителя точек доступа система WIPS, то лучше рассматривать модель под номером три и в основе выбора принимать во внимание следующие семь критериев: управление сенсорами, обнаружение атак, соответствие требованиям стандартов, анализ трафика, защита от атак, производительность и цена.

Эти критерии не исчерпывающие, и только пробное тестирование поможет отделить мух от котлет, но эти критерии послужат отправной точкой для предварительного отбора решения. В рамках этой статьи мы сравним решения от следующих производителей: Mojo Networks (ранее AirTight) WIPS, HP Software (ранее Aruba) RFProtect, Cisco Adaptive Wireless IPS, NETSCOUT (ранее Fluke Networks) AirMagnet Enterprise, HP Mobility Security IDS/IPS и Zebra Technologies (ранее Motorola) AirDefense.

Критерий #1: Управление сенсорами

Любая система должна иметь удобный механизм управления всеми компонентами. Основным элементом системы WIPS является сенсор или точка доступа в режиме сенсора. Если система WIPS того же производителя, что и WiFi сеть, то оценивать надо и удобство управления оставшимися компонентами – контролеры, точки доступа. Но в данном ключе только Cisco и Aruba может предоставить такие возможности. Решения Mojo Networks and HP Mobility Security IDS/IPS позволяют через единую консоль управлять политиками безопасности беспроводных устройств.

Из нашего опыта проведения проектов, когда доходит до системы WIPS, то WiFi сеть уже построена и работает, и система безопасности ставится поверх нее. Поэтому есть смысл выбирать универсальное решение, которое сможет обеспечить безопасность сети, построенной на любом производителе.

Критерий #2: Обнаружение атак

Все производители WIPS выявляют атаки на беспроводные устройства и наличие неавторизованных устройств в периметре. Наиболее активные производители, с маркетинговой точки зрения, пишут о способности понимать более 100 атак по сигнатурам, но никто из них ни на одном ресурсе не приводит список таких сигнатур или даже атак. Что делает сравнение решений по данному критерию условным. И только пробное тестирование позволит понять, что является возможностью, а что маркетингом и попыткой выделиться.

Все производители имеют возможность обнаружить неавторизованную точку доступа или устройство, а также увидеть подключения к нему, а также увидеть Ad-hoc подключения. И это база, которая в современных условиях не устраивает ни одного заказчика. Все решения в обзоре, кроме Zebra Technologies AirDefense (недостаточно информации в открытых источниках) могут:

- обнаружить DDoS (denial-of-service attacks);

- обнаружить «атаку посредника» («человек посередине», man-in-the-middle);

- отобразить на местности физическое расположение беспроводных устройств, как точек доступа, так и клиентов.

Два решения, Cisco Adaptive Wireless IPS, NETSCOUT AirMagnet Enterprise и HP Mobility Security IDS/IPS, могут обнаруживать попытки взлома шифрования и аутентификации, что делает эти решения наиболее отвечающих требованиям данного критерия.

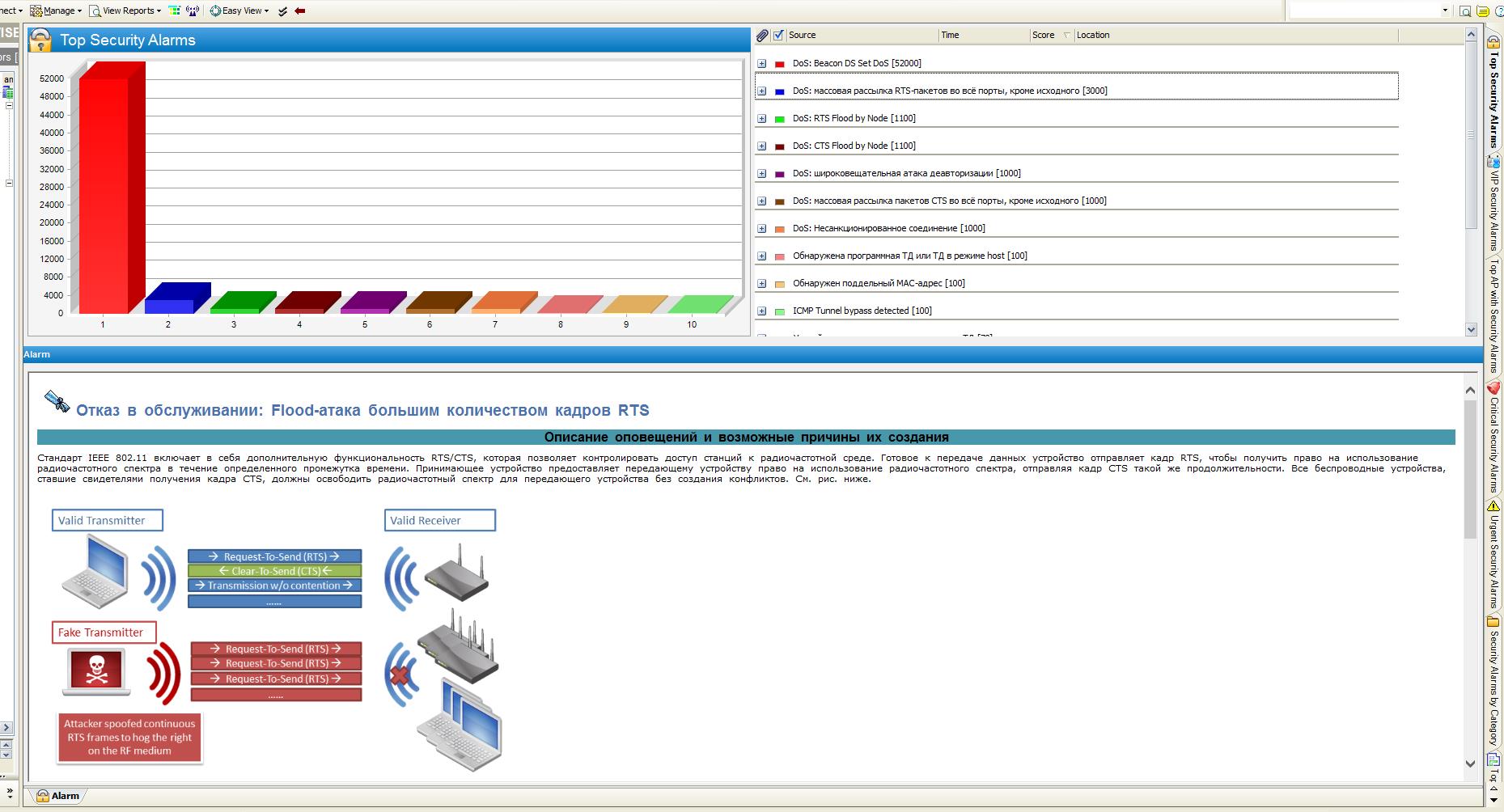

Отчет по зарегистрированным DDoS атакам в AirWise от NETSCOUT

Критерий #3: Соответствие требованиям стандартов

Важно, чтобы система WIPS умела на базе накопленной статистики составлять отчеты на соответствие международным стандартам в области безопасности. Это позволит экономить время для специалистов и иметь актуальный отчет для внутреннего или внешнего аудита.

Рассматриваемые системы создают отчеты в автоматическом режиме или по требованию. Пять систем: Aruba RFProtect, Cisco Adaptive Wireless IPS, NETSCOUT AirMagnet Enterprise, HP Mobility Security IDS/IPS и Zebra Technologies AirDefense – активно позиционируются для создания отчетов на соответствие стандартов в области финансов и здравоохранения. При выборе решения обращайте внимание на гибкость создания отчетов и возможность внесения собственных заголовков, контактов или логотипов организации.

Критерий #4: Анализ трафика

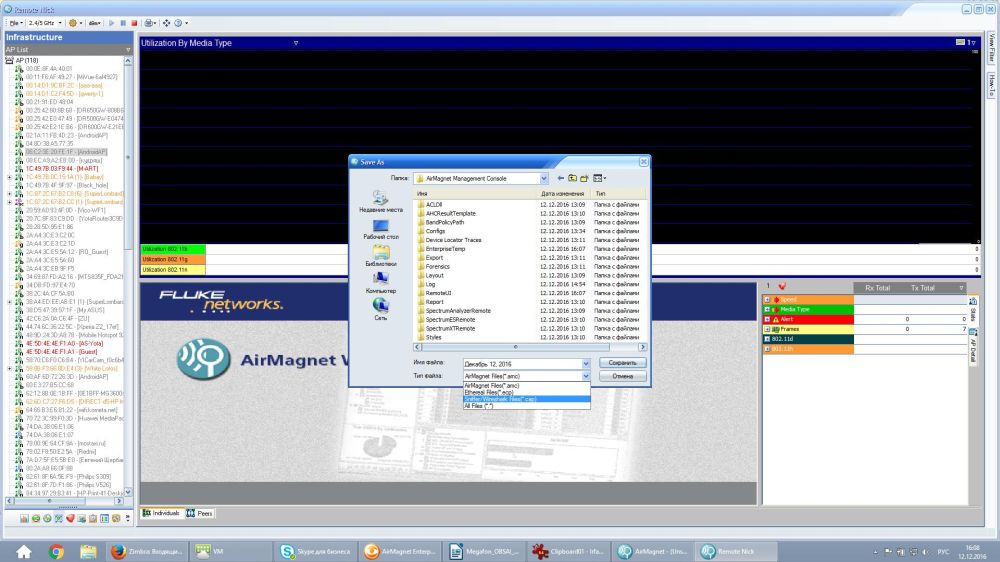

К сожалению, в технических описаниях такой функционал отсутствует у большинства производителей. Но этот функционал не менее важен, чем выявление атак. Так как два решения Cisco Adaptive Wireless IPS и NETSCOUT AirMagnet Enterprise рождены в одних стенах, то позволяют захватывать беспроводной трафик и далее расшифровать его встроенным декодировщиком или анализатором протоколов Wireshark. Захваченный трафик полезен при анализе атак, выявления источника и характера распространения. Решения AirTight WIPS и Zebra Technologies AirDefense записывают события, которые выявлены в радиоэфире и в последующем вести лог, но это не полноценный анализ трафика с целью поиска аномалий.

Критерий #5: Защита от атак

Каждое решение WIPS готова защитить беспроводную сеть от атак, иначе это будет беспроводная система обнаружения вторжений (WIDS), а не WIPS. Тем не менее, существуют разные методы защиты для разных атак, а иногда есть несколько вариантов для остановки одной и той же атаки. Некоторые методы доставляют меньше неудобства другим пользователям и устройствам по сравнению с другими методами, но их легче обойти. Поэтому в зависимости от потребностей организации в плане обеспечения безопасности выбор стоит за ней и один метод может быть предпочтительнее другого.

Производители WIPS не предоставляют подробного описания, какие методы кто использует при блокировании той или иной атаки. И даже если бы были, то потребуется много времени и усилий, чтобы рассмотреть все варианты и оценить сильные и слабые стороны каждого из них. Что более реально оценить – это работу системы в действии и убедится, что она надежно блокирует атаки и используемые методы удовлетворяют требованиям организации.

Еще одним важным фактором, связанным с блокированием атак – это точность обнаружения и наличие ложных срабатываний. Поэтому в ходе общения с производителем WIPS выясняйте возможность внесения изменений в политики реагирования на те, или иные виды атак и какие действия необходимо предпринимать.

Критерий #6: Производительность

Есть много аспектов производительности систем предотвращения вторжений для беспроводных сетей, но два на наш взгляд являются наиболее значимыми – это масштабируемость и высокая доступность. С точки зрения масштабируемости предпочтительным является вариант с единым сервером управления, который может поддерживать большое количество сенсоров. Все лицензии должны устанавливаться на сервер и не влияет, какое количество сенсоров вы используете в своём проекте. Например, HP Mobility Security IDS/IPS может поддерживать до 250 сенсоров с помощью одного сервера управления и до 600 сенсоров с помощью виртуального сервера управления, NETSCOUT AirMagnet Enterprise поддерживает до 1500 сенсоров с помощью одного сервера, что достаточно для покрытия нескольких корпоративных территориально распределенных зданий.

Высокая доступность важна для систем безопасности. Сенсор должен быть доступен и выполнять свои задачи, не смотря на наличие связи с центральным сервером управления. Например, сенсор NETSCOUT AirMagnet Enterprise, получив настройки от сервера управления, далее может работать автономно и выполнять свои задачи, не имея связи с сервером управления. Также могут функционировать и сенсоры компании HP Mobility Security IDS/IPS.

Некоторые решения: Aruba RFProtect, Cisco Adaptive Wireless IPS и NETSCOUT AirMagnet Enterprise – предлагают наивысшую степень доступности путем внедрения резервного сервера управления, и при выходе из строя одного второй подхватывает мгновенно управление. А решение Aruba RFProtect имеет даже балансировщик нагрузки между основным и резервным сервером.

Критерий #7: Цена

Модели ценообразования очень широко варьируются от решения к решению. Это связано, во многом, с различным построением систем WIPS. У некоторых производителей это программные лицензии для существующего оборудования – точек доступа. У других производителей, это выделенные сенсоры, которые ставятся поверх любой сети и могут даже работать в облаке, как это предлагает Mojo Networks (Airteght WIPS). Некоторые производители обязуют приобретать техническую поддержку на сенсоры и сервер, например, NETSCOUT. Это защищает ваши инвестиции, но при этом утяжеляет проект.

При оценке беспроводных систем предотвращения вторжений, запрашивайте стоимость сервера управления, сенсоров и стоимости поддержки. Обязательна она на первый год или нет. А также уточняйте систему лицензирования функциональных возможностей – требуется ли ежегодная плата, чтобы все работало. Идеальное решение должно работать автономно, не требуя постоянных ежегодных расходов.

Как выбрать идеальное решение?

Ответ очевиден – лучше выбрать независимую Wireless Intrusion Prevention System, которая работает с любыми клиентами и точками доступа, не требует постоянных платежей и активно выявляет и блокирует существующие типы атак по воздуху. Внимательно читайте маркетинговые материалы и всегда запрашивайте возможность тестирования решения в условиях вашей сети и состояния радиоэфира. Если остались вопросы – пишите, и я с радостью отвечу.

Всегда на связи, Игорь Панов

См. также:

- Какие параметры и как измеряются при анализе производительности сервисов и приложений?

- Программно-определяемые сети (SDN) – новый подход к построению сетей. Как обеспечить их эффективный мониторинг?

- TCP Reset (TCP RST ACK) - что это и как искать причину?

.jpg)

.jpg)

Авторизуйтесь для этого