Итоги WannaCry: от продвинутых кибератак спасут технологии NPMD

Недавняя кибератака WannaCry с использованием эйксплойта, украденного у американских спецслужб, показала, насколько бизнес беззащитен перед современным вредоносным ПО. Для многих компаний такие атаки становятся источником больших убытков. Для малого и среднего бизнеса все может закончиться еще хуже: около 60% останавливают бизнес-деятельность.

Эксперты полагают, что атаки, подобные WannaCry, будут все разрушительнее и наиболее надежным способом сегодня является мониторинг производительности и диагностика сети (Network Performance Monitoring and Diagnostics, NPMD).

Атаки продолжатся: двери на склады кибероружия открыты

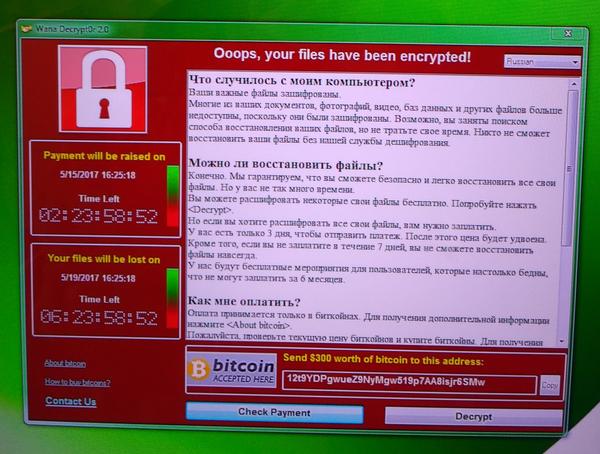

Атака WannaCry была запущена группой хакеров Shadow Brokers, которые похитили у Агентства национальной безопасности США (NSA) несколько инструментов для взлома. WannaCry направлен на взлом вычислительных устройств с ОС Windows с целью вымогательства денег. WannaCry использует несколько компонентов для заражения: бэкдор DoublePulsar (удаленный доступ к зараженной машине), а также набор эксплойтов (код направленный на уязвимости в софте). Через эксплойт EternalBlue (использует уязвимость протокола SMBv1) вредоносный софт распространяется и шифрует файлы на компьютере жертвы не взламываемым криптографическим алгоритмом с открытым 2048-битным ключом (RSA). После этого злоумышленники требуют выкуп за восстановление данных.

Компания Мicrosoft в марте 2017 г. выпустила патч для Windows, позволяющий предотвратить взлом с помощью WannaCry. Однако большое количество вычислительных устройств всё еще не обновили софт, поэтому остаются уязвимыми.

Жертвами WannaCry стали даже крупные финансовые компании, обладающие наилучшей киберзащитой

Подобные эксплойты и их разновидности еще долго будут оставаться проблемой, так как они чрезвычайно просты в использовании и не требуют высокой квалификации — зачастую для успешной атаки достаточно указать IP-адрес жертвы. Инструменты, относящиеся к классу кибероружия, легко попадают в сеть и скачиваются тысячами хакеров-самоучек. Складывается тупиковая ситуация, когда миллиардные правительственные инвестиции в кибербезопасность обеспечивают постоянный приток технологий, с помощью которых злоумышленники легко уничтожают корпоративную ИТ-инфраструктуру.

NPMD как главное средство защиты

Технологии NPMD позволяют следить за активностью в корпоративной сети и сегодня становятся важным элементом киберзащиты. В случае кибератаки с использованием совершенных инструментов, таких как WannaCry, традиционные средства киберзащиты могут оказаться бесполезны. В таком случае только отслеживание событий в сети и обнаружение подозрительной сетевой активности помогут остановить кибератаку. Поэтому алгоритмы NPMD являются важной частью самых совершенных интеллектуальных технологий защиты данных, поставляемых ведущими разработчиками систем киберзащиты.

Концепция работы решений NPMD проста: они действуют как система «видеонаблюдения», пассивно отслеживая терабайты пакетов через SPAN и TAP. При этом NPMD работает не только на границе корпоративной ИТ-инфраструктуры, как большинство систем киберзащиты, а отслеживает и внутренний трафик. Это особенно важно, так как позволяет выявить подозрительную активность, которая может быть следствием проникновения вредоносного ПО через защитный периметр организации.

Алгоритмы действия на примере WannaCry

WannaCry использует несколько направлений для атаки, и есть список действий, которые помогают предотвратить серьезный ущерб и сокращать масштабы распространения WannaCry.

В первой версии WannaCry есть «предохранитель», который обращается к определенному домену и в случае его обнаружения прекращает атаку. Не нужно блокировать этот домен, поскольку он помогает выявить зараженные компьютеры.

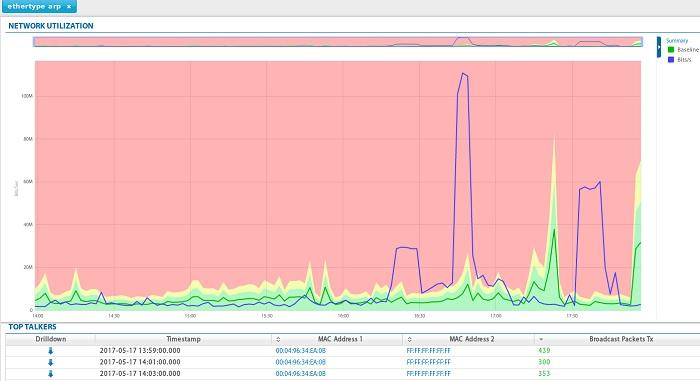

Эксплойт EternalBlue действует через SMBv1 и пытается обнаружить другие серверы с поддержкой SMBv1. В связи с этим он создает большое количество пакетов ARP и TCP SYN. С помощью NPMD и сравнения текущего и «среднего» трафика можно быстро обнаружить аномальные показатели трафика в случае атаки EternalBlue.

Для профилактики атаки WannaCry необходимо срочно определить, какие устройства в сети все еще используют SMBv1. В дополнение к сканированию сети с использованием таких утилит, как NMAP, можно создать аварийное оповещение и действие для отключения SMBv1 на компьютерах с Windows.

Решения NPMD позволяют ИТ-специалистам определить уязвимые устройства и обнаружить большое количество операций, выполняемых вредоносным ПО, таким как WannaCry, например, SMB CREATE, DELETE и RENAME.

Необычный всплеск запросов в сети может быть признаком атаки

Эксплуатация уязвимости EternalBlue создает аномальные команды для устройств SMB. Их легко обнаружить, если NPMD использует интеллектуальные решения, которые анализируют сетевую активность, сопоставляя текущие и старые показатели.

Киберзащита и наблюдение

Таким образом, помимо сторонних сервисов киберзащиты, необходимо непрерывно контролировать работу корпоративной ИТ-инфраструктуры с помощью решений NPMD. Выявление аномалий в сети — наиболее универсальный и эффективный способ предотвращения продвинутых кибератак.

Всегда на связи, Игорь Панов.

Делитесь нашими статьями в соцсетях и задавайте вопросы в комментариях!

См. также:

.jpg)

.jpg)

Авторизуйтесь для этого